CT-EXPOSER – 发现隐藏的子域并显示内部服务器信息

Certificate Transparency (CT)是一个开放式框架,用于监控 SSL(安全套接字层)证书。域所有者可能会发现观看为其域提供的证书并了解错误颁发的证书是有益的。证书透明 (CT) 框架意味着域所有者可以快速有效地发现错误颁发的证书,而旧方法在旧方法中,犯罪证书可能会在被发现之前数周甚至数月遭到破坏。

什么是证书信任日志?

每个 Certificate Transparency 都有一个日志或记录,收集所有公开信任的数字证书。这些证书由重要信息组成,如主题、关于证书颁发者的信息和公钥。这些日志或记录以最安全的加密格式保存这些信息。这些证书只允许追加或添加新的描述而不是修改或删除日志是不允许的。如前所述,“加密安全”是那些有助于在加密方面附加证书的记录,例如 Merkle 哈希树,只允许进行系统和安全的验证。

什么是 CT-Exposer 工具?

CT-exposer 工具是一个基于Python语言的工具,用于查找任何目标域的隐藏域和子域。 CT-exposer是信息收集阶段使用的最佳工具。主要目的可能是使用此工具的任何目的。它可以返回有关目标域的一些重要信息,并可用于执行子域接管、开放重定向等攻击。

CT曝光器如何工作?

CT Exposer 将向 Ct 日志提问并检查 DNS 查找以检查 DNS 中的可用域。根据 CT Exposer 的说法,即使在 Google dork/Google hacking 之后,它也可以检测到在 google 上无法获得的域。

在 Kali Linux 中安装 CT-EXPOSER 工具

Make Sure You have Python Installed on your System,as this is python-based tool.

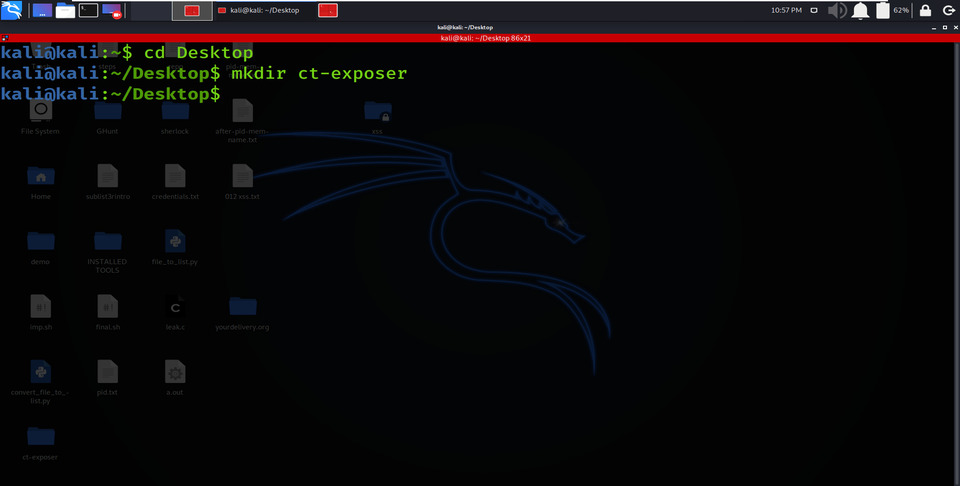

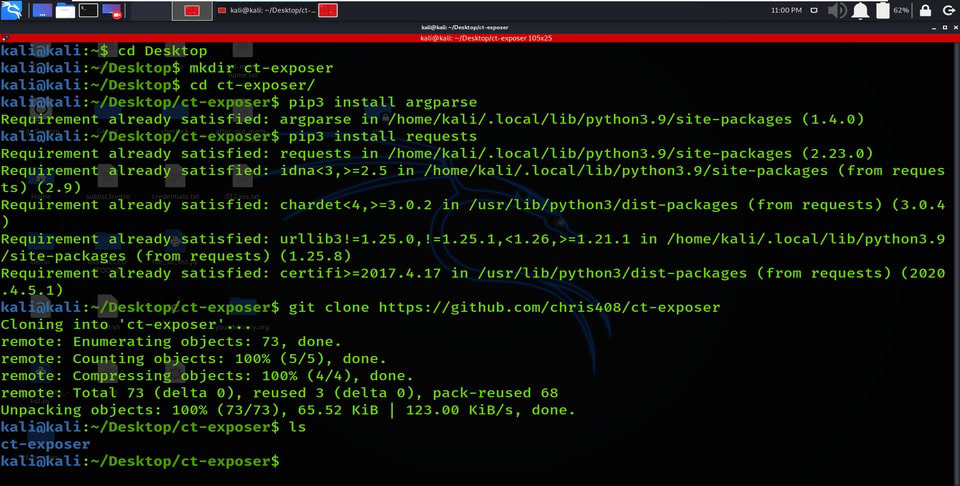

Click to Install : Python Installation Steps on Linux步骤 1:启动您的 Kali Linux 终端并使用以下命令移动到桌面。

cd Desktop

第 2 步:您在桌面上,现在使用以下命令创建一个名为 ct-exposer 的新目录。在这个目录下,我们就完成了ct-exposer工具的安装。

mkdir ct-exposer

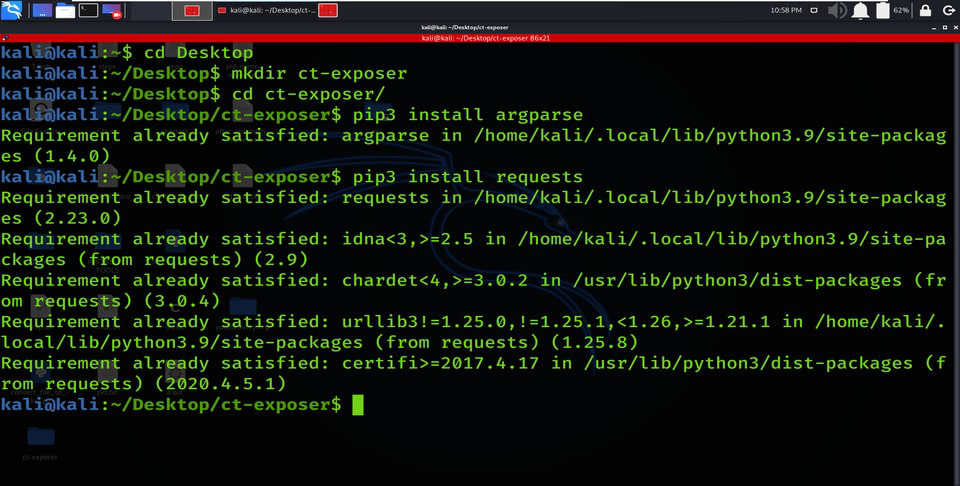

第 3 步:现在使用以下命令切换到 ct-exposer 目录。

cd ct-exposer

第 4 步:您必须安装此工具使用的第一个基本要求(argparse 包)。使用以下命令进行安装。

pip3 install argparse

第 5 步:您必须安装此工具使用的第二个基本要求(请求)。使用以下命令进行安装。

pip3 install requests

第 6 步:现在您必须安装该工具。您必须从 Github 克隆该工具。

git clone https://github.com/chris408/ct-exposer

第七步:工具已经在ct-exposer目录下成功下载。现在使用以下命令列出工具的内容。

ls

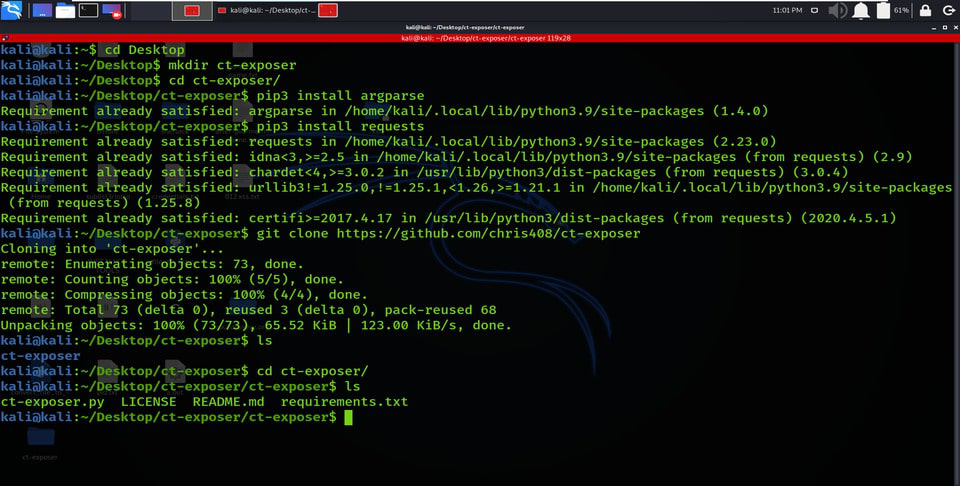

第八步:可以观察到在我们安装工具的时候生成的ct-exposer工具新建了一个目录。现在使用以下命令移动到该目录:

cd ct-exposer

第 9 步:再次发现该工具的内容,请使用以下命令。

ls

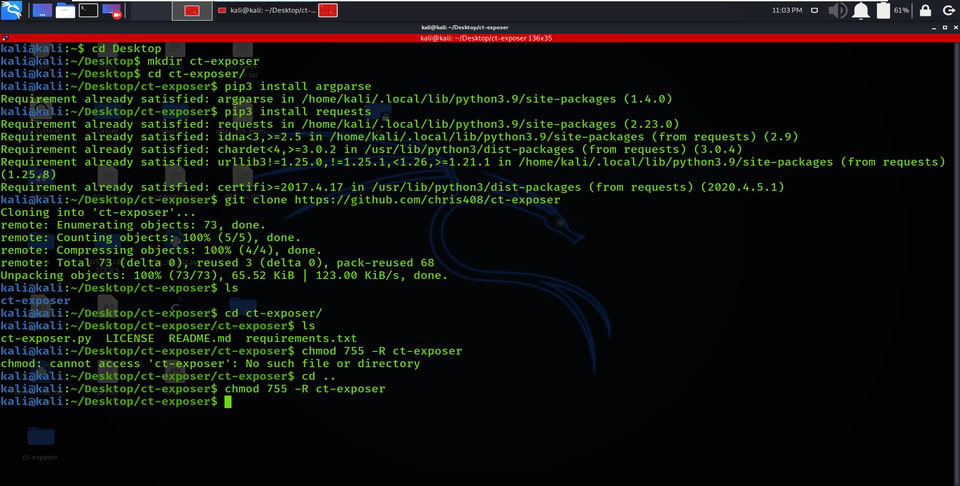

步骤10:您可以在此处观察该工具的各种文件。现在您必须首先授予该工具的权限才能使其可用。要授予权限,请遵循以下命令。

chmod 755 -R ct-exposer

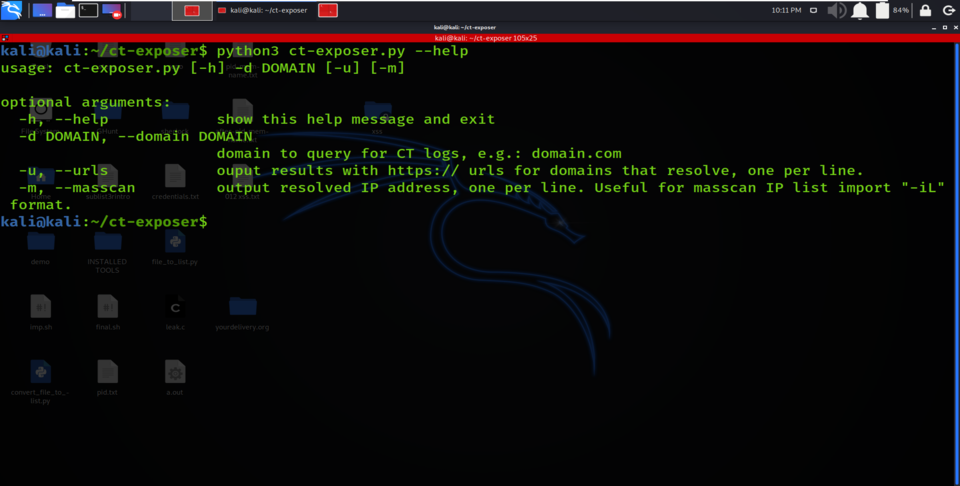

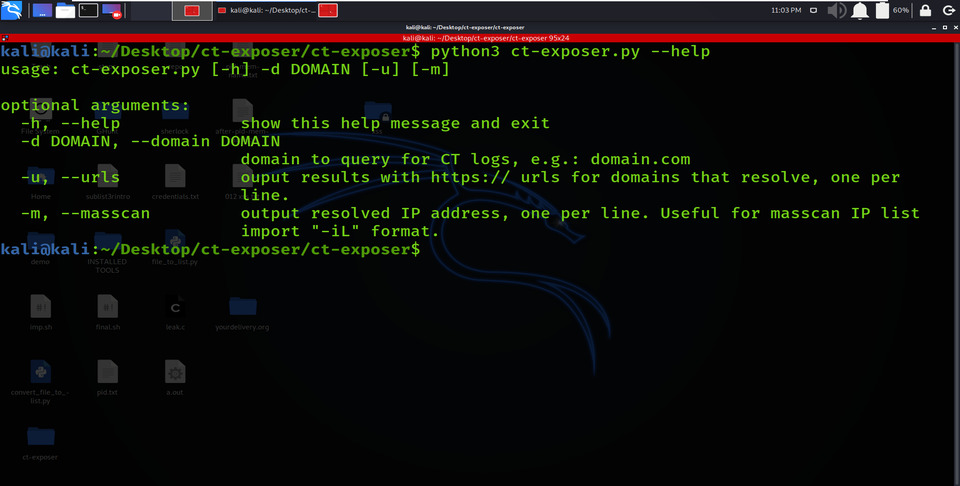

第 11 步:现在我们完成了安装,使用以下命令查看工具的帮助(更好地了解工具)索引。

python3 ct-exposer.py --help

使用 CT-EXPOSER 工具

示例 1:枚举子域

该工具已成功下载,使用此工具您可以轻松检查目标域的隐藏子域,这些子域也未被 Google Dorking 识别。现在这里有一些使用 CT-EXPOSER 工具的示例。

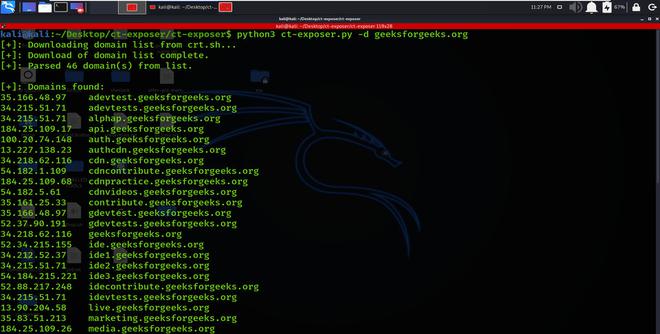

python3 ct-exposer.py -d geeksforgeeks.org

CT-EXPOSER 还搜索了没有 DNS 记录的子域。

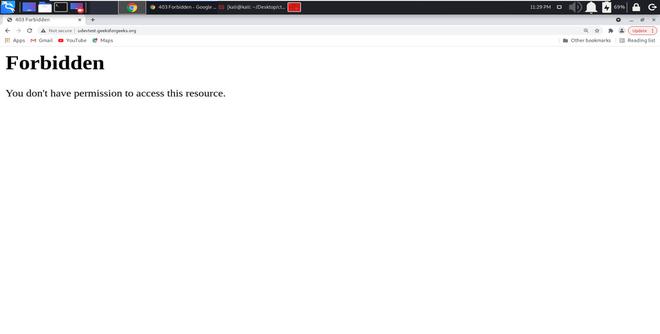

在 Web 浏览器上访问可疑子域。 https://udevtest.geeksforgeeks.org 是管理子域,它具有有限的用户访问权限。因此,作为黑客,您可以尝试绕过这堵墙并在未经许可的情况下访问数据

示例 2:DNS 无法解析的子域

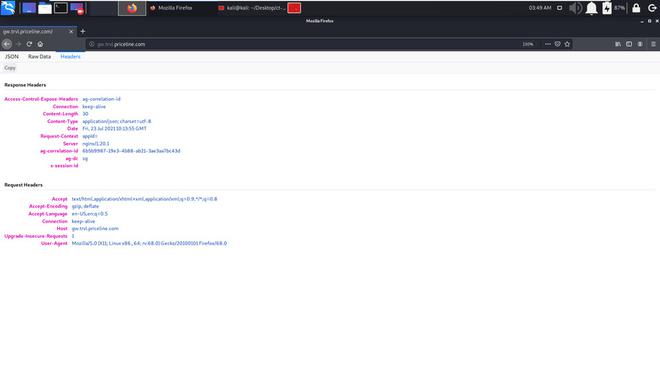

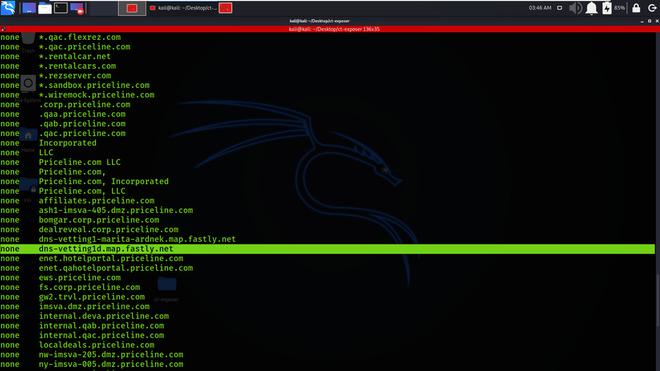

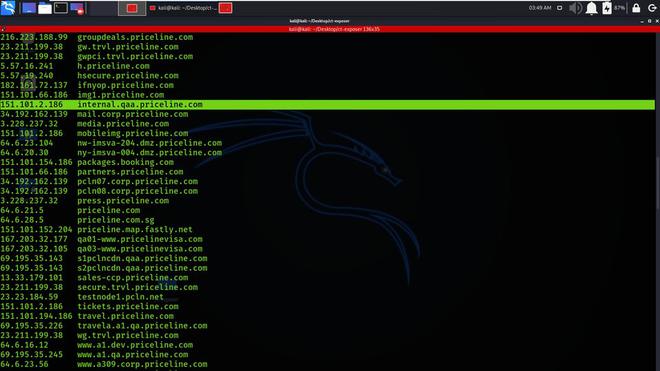

python3 ct-exposer.py -d priceline.com1. 确定 priceline.com 的子域。

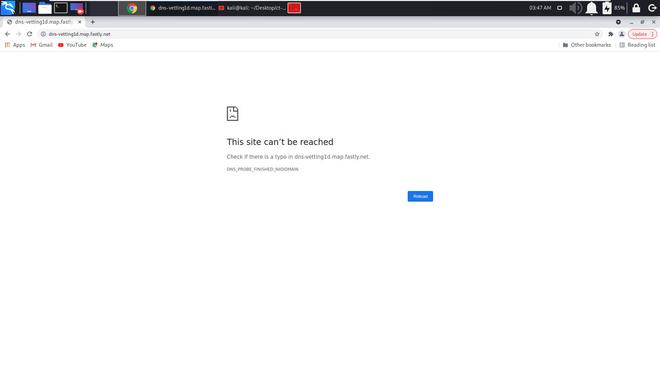

2. 选择的子域没有 IP 地址(意味着它是带有 DNS 无法解析的子域)

3.访问子域后,服务器没有响应。

示例 3:具有可解析 DNS 的子域

1.我们可以看到这个子域有一个IP地址,这意味着它是(带有DNS解析的子域)

2.访问子域后,我们可以看到来自服务器的响应

3. 多一个解析DNS的子域

4. 访问子域后,我们得到服务器的响应