先决条件–动态主机配置协议(DHCP)

我们在计算机网络中学习的每个协议都有一些规则,这些规则支配协议的工作。这些规则有时为攻击者提供了利用网络的方式。攻击者还可以使用DHCP的工作来危害我们的网络。在本文中,我们将学习如何破坏我们的网络以及如何防止它们受到破坏。

基于DHCP的攻击:

考虑下面给出的方案。攻击者已将他的笔记本电脑连接到网络,并充当伪造的DHCP服务器。众所周知,DHCP客户端和服务器之间的初始DHCP DORA消息交换使用广播地址。攻击者收听该广播,并将其自己的地址,掩码和默认路由器租借给客户端。现在,客户端会将其所有流量转发给攻击者。这会造成中间人攻击,从而违反了安全性的完整性组成部分。

DHCP侦听:

DHCP监听在连接终端设备的交换机上完成,以防止基于DHCP的攻击。基本上,DHCP侦听将交换机的接口分为两部分

- 受信任的端口–

连接管理受控设备(如交换机,路由器,服务器等)的所有端口均成为受信任的端口。 - 不受信任的端口–

连接终端设备(如PC,笔记本电脑,接入点等)的所有端口均成为不受信任的端口。

我们知道DHCP地址租赁是在DHCP客户端和服务器之间交换DORA消息之后完成的。

两条消息“发现”和“请求”来自客户端,两条消息“要约”和“确认”来自服务器端。使用这些信息,DHCP侦听以下列方式工作

- 如果受信任的端口接收到Offer和Acknowledgment消息,则什么也不做,只要让它们通过即可。

- 如果不受信任的端口接收到Offer和Acknowledgment消息,则该消息将被阻止,因为它们是来自DHCP服务器的消息。不受信任的端口是应连接到DHCP服务器的端口。

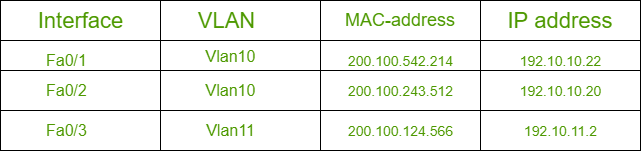

DHCP不受信任端口的逻辑可能会更加令人困惑。所有实际用户总数都连接到不受信任的端口。网络管理员无法知道哪些是合法用户,哪些是攻击者。 DHCP监听函数将租用地址的记录保留在DHCP绑定表中。该表包含IP地址租用到的接口,VLAN,MAC地址的记录。这检查了局域网中身份盗用的问题。

DHCP侦听也可以配置为限制到达任何接口的请求数。这有助于防止可能占用整个地址空间或使DHCP服务器超载的DOS攻击。