R3con1z3r - Kali Linux 中的轻量级信息收集工具

R3con1z3是 Github 上提供的免费开源工具。 R3con1z3 是在网站和 Web 应用程序上执行侦察的最简单和有用的工具之一。 R3con1z3r 工具也可用于Github 上的Linux。 R3con1z3r 是用Python语言编写的。您必须在 Kali Linux 操作系统中安装Python语言。 R3con1z3r 提供了一个可以在 Kali Linux 上运行的命令行界面。此工具可用于获取有关我们的目标(域)的信息。我们可以使用 R3con1z3 定位任何域。 R3con1z3的交互式控制台提供了许多对安全研究人员有帮助的有用功能。

R3con1z3 基于开源情报 (OSINT)。 R3con1z3 也称为轻量级Web信息收集工具。 R3con1z3r 也用于寻找目标的足迹。在安全方面,足迹被称为有关目标的所有可能信息的集合。 R3con1z3r 有许多独特的功能,使这个工具成为一个轻量级的工具。 R3con1z3r 具有内置功能,包括被动侦察Whois 足迹、DNS 信息、Nmap 端口扫描器、HTTP 标头标志、跟踪路由、反向目标和网页上的超链接。由于这个工具是一个轻量级的工具,它在工具的输入字段中给出输入域后生成 HTML 格式的输出。

R3con1z3 的特点:

- R3con1z3 是一个免费的开源工具,可在GitHub 上获得。你可以去 Github免费下载这个工具。

- R3con1z3 可用作Web 应用程序/网站扫描器。它扫描网站/网络应用程序并生成HTML 格式的输出。

- R3con1z3 是用Python语言编写的。您必须在 Kali Linux 操作系统中安装了Python 。

- R3con1z3 是一个轻量级的工具。

- R3con1z3 的交互式控制台提供了许多有用的功能。

- R3con1z3 用于 Web 应用程序的信息收集和漏洞评估。

- R3con1z3 读作识别器。

- 使用 R3con1z3封装可以快速进行。

- R3con1z3 具有内置功能,例如 HTTP 标头标志、Traceroute、Whois Footprinting、DNS信息。

R3con1z3 的用途:

- 用于信息收集和脆弱性评估。

- 识别足迹。

- 获取HTTP 头信息。

- 查找服务器信息。

- 查找目标的路由信息。

- 查找DNS 服务器的信息。

- 发现目标的关闭和开放端口的漏洞。

- 对目标域执行爬网。

- 查找目标域上的隐藏文件。

- 查找域目标网页的超链接。

R3con1z3工具的安装

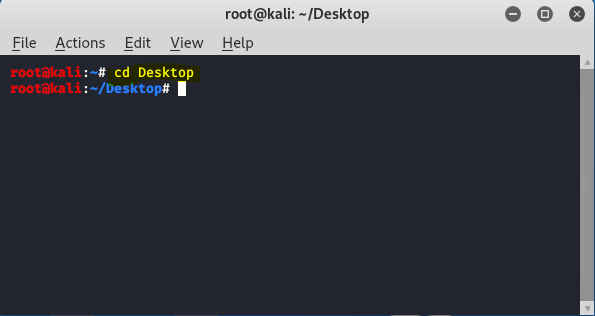

第 1 步。打开您的 Kali Linux 操作系统。移至桌面。在这里,您必须创建一个名为 R3con1z3 的目录。在此目录中,您必须安装该工具。要移动到桌面,请使用以下命令。

cd Desktop

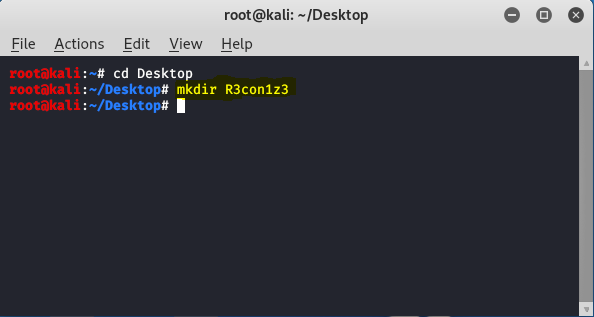

第 2 步。现在您在桌面上。在这里,您必须创建目录 R3con1z3。要创建 R3con1z3 目录,请使用以下命令。

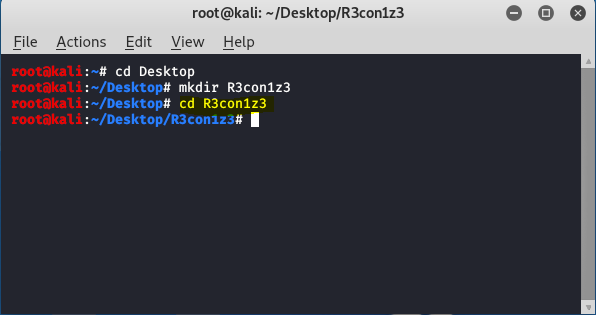

第 3 步。您已经创建了一个目录。现在使用以下命令进入该目录。

cd R3con1z3

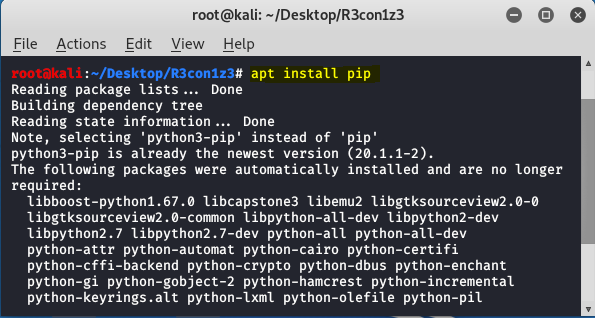

第 4 步。现在您位于 R3con1z3 目录中。现在您必须安装 pip 命令。使用以下命令安装 R3con1z3。

sudo apt install pip

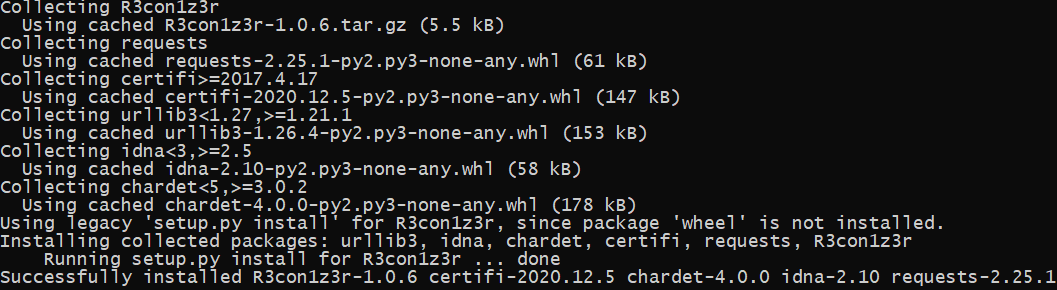

步骤 5. pip 命令正在安装到您的系统中。现在要安装 R3con1z3 工具,请使用以下命令。

pip install R3con1z3r

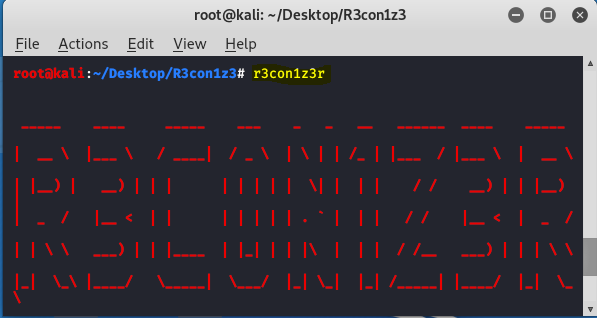

步骤 6.该工具已下载并安装到您的系统中。现在是运行该工具的时候了。要运行该工具,请使用以下命令。

r3con1z3r

示例:使用 R3con1z3 工具扫描网站 testphp.vulnweb.com 并找出开放端口、头信息等。首先我们需要使用以下命令设置我们的目标。

r3con1z3r -d testphp.vulnweb.com

我们可以看到这里已经完成了所有的扫描并生成了一个 HTML 报告。要查看,报告使用以下命令。查看报告。转到工具目录,您将找到整个报告。

这是您必须打开的 HTML 文件,您会发现以下类似的结果。

R3C0N1Z3R Report - [testphp.vulnweb.com]

HTTP header information

HTTP/1.1 200 OK

Server: nginx/1.19.0

Date: Mon, 12 Apr 2021 10:55:12 GMT

Content-Type: text/html; charset=UTF-8

Transfer-Encoding: chunked

Connection: keep-alive

X-Powered-By: PHP/5.6.40-38+ubuntu20.04.1+deb.sury.org+1

Content-Encoding: gzip

Trace Route

net/http: timeout awaiting response headers

Whois Information

This HTTP triggered function executed successfully.

DNS server record

A : 18.192.172.30

TXT : "google-site-verification:toEctYsulNIxgraKk7H3z58PCyz2IOCc36pIupEPmYQ"

Starting Nmap 7.70 ( https://nmap.org ) at 2021-04-12 10:55 UTC

Nmap scan report for testphp.vulnweb.com (18.192.172.30)

Host is up (0.082s latency).

rDNS record for 18.192.172.30: ec2-18-192-172-30.eu-central-1.compute.amazonaws.com

PORT STATE SERVICE

21/tcp filtered ftp

22/tcp filtered ssh

23/tcp filtered telnet

80/tcp open http

110/tcp filtered pop3

143/tcp filtered imap

443/tcp filtered https

3389/tcp filtered ms-wbt-server

Nmap done: 1 IP address (1 host up) scanned in 2.08 seconds

Website on the same server

No DNS server records found for testphp.vulnweb.com

Reverse IP Address

antivirus1.vulnweb.com

ec2-18-192-172-30.eu-central-1.compute.amazonaws.com

odincovo.vulnweb.com

testhtml5.vulnweb.com

testphp.vulnweb.com

tetphp.vulnweb.com

virus.vulnweb.com

viruswall.vulnweb.com

vulnweb.com

www.test.php.vulnweb.com

www.virus.vulnweb.com

www.vulnweb.com

Page Links

https://www.acunetix.com/

https://www.acunetix.com/vulnerability-scanner/

http://www.acunetix.com

https://www.acunetix.com/vulnerability-scanner/php-security-scanner/

https://www.acunetix.com/blog/articles/prevent-sql-injection-vulnerabilities-in-php-applications/

http://www.eclectasy.com/Fractal-Explorer/index.html

http://www.acunetix.com示例 2. 使用识别器在网站上执行完整扫描以获取详细信息。

一旦我们设置了目标,该工具将开始对目标进行全面扫描。