网络安全中的数字证据收集

在 80 年代初期,PC 变得越来越流行,并且更容易被普通民众使用,这也导致了计算机在各个领域的使用增加,犯罪活动也不例外。随着越来越多的计算机相关犯罪开始浮出水面,如计算机欺诈、软件破解等,计算机取证学科也随之出现。今天,数字证据收集被用于调查各种各样的犯罪,如欺诈、间谍、网络跟踪等。法医专家的知识和技术被用来解释从计算机等扣押的证据中数字制品的同时期状态系统、存储设备(如 SSD、硬盘、CD-ROM、U 盘等)或电子文档,如电子邮件、图像、文档、聊天记录、电话记录等。

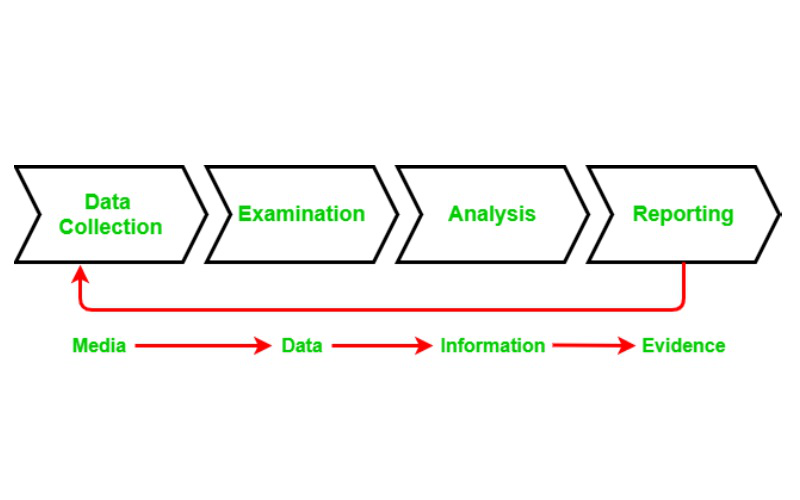

数字证据收集涉及的过程:

数字证据收集涉及的主要过程如下:

- 数据收集:在此过程中识别和收集数据以进行调查。

- 检查:在第二步中,对收集到的数据进行仔细检查。

- 分析:在这个过程中,使用不同的工具和技术,对收集到的证据进行分析以得出一些结论。

- 报告:在这最后一步中,所有文件、报告都经过汇编,以便在法庭上提交。

可收集数据的类型:

调查被查获设备的计算机调查员和专家必须了解可能存在什么样的潜在证据碎片以及他们正在寻找的证据碎片类型。因此,他们可以构建他们的搜索模式。涉及计算机的犯罪和犯罪活动范围很广;他们可能从交易非法物品(例如稀有和濒危动物)、破坏知识产权到盗窃个人数据等。

调查人员必须选择在分析过程中使用的合适工具。侦查人员在调查案件过程中可能会遇到一些问题,例如文件可能已从计算机中删除,文件可能已损坏,甚至可能被加密,因此侦查人员应熟悉各种工具、方法和软件来防止在数据恢复过程中免受损坏的数据。

在计算机取证调查中可以收集两种类型的数据:

- 持久性数据:它是存储在非易失性内存类型存储设备(例如本地硬盘驱动器)、SSD、HDD、笔式驱动器、CD 等外部存储设备上的数据。这些设备上的数据即使在计算机已关闭。

- 易失性数据:它是存储在易失性内存类型存储器(如内存、寄存器、高速缓存、RAM)上的数据,或者在传输过程中存在的数据,一旦计算机关闭或断电,这些数据就会丢失。由于易失性数据是短暂的,因此调查人员知道如何可靠地捕获它是至关重要的。

证据类型:

收集证据碎片在任何调查中都非常重要,以支持法庭上的主张。以下是一些主要类型的证据。

- 真实证据:这些证据涉及实物或有形证据,例如闪存驱动器,硬盘驱动器,文件等。目击者也可以被视为有形证据的碎片。

- 传闻证据:这些证据被称为庭外陈述。这些是在法庭上制作的,以证明事情的真相。

- 原始证据:这些是非作证证人所作陈述的证据。这样做是为了证明该陈述是作出的,而不是为了证明其真实性。

- 证词:证词是指证人在法庭上宣誓并在法庭上发表陈述。提交的证据碎片应该是真实、准确、可靠和可接受的,因为它们可以在法庭上受到质疑。

数字证据收集过程中面临的挑战:

- 由于数据存储在电子媒体中并且很容易损坏,因此应非常小心地处理证据。

- 从易失性存储中收集数据。

- 恢复丢失的数据。

- 确保收集的数据的完整性。

从设备中恢复信息作为调查中的数字证据碎片正在成为世界各地执法和法院的基础。用于提取信息和证据碎片的方法应该是稳健的,以确保所有相关信息和数据都得到恢复并且是可靠的。这些方法还必须具有法律依据,以确保原始证据和数据没有以任何方式被更改,并且没有从原始证据中删除或添加任何数据。