- 互联网安全

- 电子邮件安全

- 电子邮件安全(1)

- 互联网安全-儿童安全

- 互联网安全-儿童安全(1)

- 互联网安全教程(1)

- 互联网安全教程

- 互联网安全-游戏(1)

- 互联网安全-游戏

- 互联网安全-概述(1)

- 互联网安全-概述

- 互联网安全-Chrome

- 互联网安全-Chrome(1)

- 互联网安全-文件下载

- 互联网安全-文件下载(1)

- 互联网安全-证书

- 互联网安全-证书(1)

- 互联网安全-交易

- 互联网安全-交易(1)

- 互联网安全-清单(1)

- 互联网安全-清单

- 互联网安全-聊天(1)

- 互联网安全-聊天

- 互联网安全-资源管理器(1)

- 互联网安全-资源管理器

- 互联网安全-银行

- 互联网安全-电子商务

- 互联网安全-电子商务(1)

- 互联网安全协议的类型

📅 最后修改于: 2020-12-06 11:22:32 🧑 作者: Mango

在本章中,我们将说明在邮件服务器和客户端站点上必须采取的安全措施。

加固邮件服务器

为了加固邮件服务器,您需要遵循以下步骤-

步骤1.将邮件服务器配置为不具有Open Relay

将邮件中继参数配置为非常严格的限制非常重要。所有邮件服务器都有此选项,您可以在其中指定邮件服务器将邮件中继到的域或IP地址。此参数指定您的SMTP协议应将邮件转发给谁。开放的中继可能会危害您,因为垃圾邮件发送者可以使用您的邮件服务器向其他人发送垃圾邮件,从而使您的服务器被列入黑名单。

步骤2.设置SMTP身份验证以控制用户访问

SMTP身份验证通过首先提供用户名和密码来强制使用服务器的人员获得发送邮件的权限。这有助于防止任何开放式中继和服务器滥用。如果配置正确,则只有已知帐户才能使用服务器的SMTP发送电子邮件。当邮件服务器具有路由的IP地址时,强烈建议使用此配置。

步骤3.限制连接以保护服务器免受DoS攻击

到SMTP服务器的连接数应该受到限制。这些参数取决于服务器硬件的规格,并且是每天的额定负载。用于处理连接限制的主要参数包括:连接总数,同时连接总数和最大连接速率。为了保持这些参数的最佳值,可能需要随着时间的流逝进行细化。它可以防止针对您的网络基础结构的垃圾邮件泛滥和DoS攻击。

步骤4.激活反向DNS以阻止虚假发件人

大多数邮件系统在接受邮件之前都使用DNS查找来验证发件人的电子邮件域是否存在。反向查找也是防止伪造邮件发件人的一种有趣选择。一旦激活了反向DNS查找,您的SMTP就会验证发件人的IP地址是否与SMTP客户端在EHLO / HELO命令中提交的主机名和域名都匹配。这对于阻止未通过地址匹配测试的邮件非常有用。

步骤5.使用DNSBL服务器对抗传入的电子邮件滥用

保护电子邮件服务器最重要的配置之一就是使用基于DNS的黑名单。检查发件人域或IP是否为全球范围内的DNSBL服务器所知,可以大大减少收到的垃圾邮件数量。激活此选项并使用最大数量的DNSBL服务器将极大地减少未经请求的传入电子邮件的影响。 DNSBL服务器列表以及用于此目的的所有已知垃圾邮件发送者IP和域都存储在网站中,此网站的链接为– https://www.spamhaus.org/organization/dnsblusage/

步骤6.激活SPF以防止欺骗源

发件人策略框架(SPF)是一种用于防止欺骗性发件人地址的方法。如今,几乎所有滥用电子邮件都带有伪造的发件人地址。 SPF检查可确保允许发送MTA代表发送者的域名发送邮件。在服务器上激活SPF后,将在进行任何邮件传输之前验证发送服务器的MX记录(DNS邮件交换记录)。

步骤7.启用SURBL以验证消息内容

SURBL(垃圾邮件URI实时阻止列表)基于邮件中的无效或恶意链接来检测不需要的电子邮件。拥有SURBL筛选器有助于保护用户免受恶意软件和网络钓鱼攻击。当前,并非所有邮件服务器都支持SURBL。但是,如果您的邮件服务器确实支持它,则激活它会提高服务器的安全性以及整个网络的安全性,因为超过50%的Internet Security威胁来自电子邮件内容。

步骤8.维护本地IP黑名单以阻止垃圾邮件发送者

在电子邮件服务器上拥有本地IP黑名单对于打击仅针对您的特定垃圾邮件发送者非常重要。维护列表可能会占用资源和时间,但会带来真正的附加值。结果是一种快速可靠的方法来阻止不必要的Internet连接打扰您的邮件系统。

步骤9.加密POP3和IMAP身份验证以解决隐私问题

最初建立POP3和IMAP连接时并不是出于安全考虑。结果,它们经常在没有强认证的情况下使用。这是一个很大的弱点,因为用户密码通过您的邮件服务器以明文形式传输,从而使黑客和有恶意的人可以轻松访问它们。 SSLTLS是实现强身份验证的最著名和最简单的方法。它被广泛使用并且被认为足够可靠。

步骤10.对于任何故障转移,至少具有两个MX记录

具有故障转移配置对于可用性非常重要。拥有一个MX记录永远不足以确保将邮件连续发送到给定的域,因此强烈建议为每个域设置至少两个MX。第一个被设置为主服务器,如果主服务器由于任何原因关闭,则使用第二个服务器。此配置在DNS区域级别完成。

保护电子邮件帐户

在本节中,我们将讨论如何保护电子邮件帐户并避免其被黑客入侵。

在客户端站点上保护

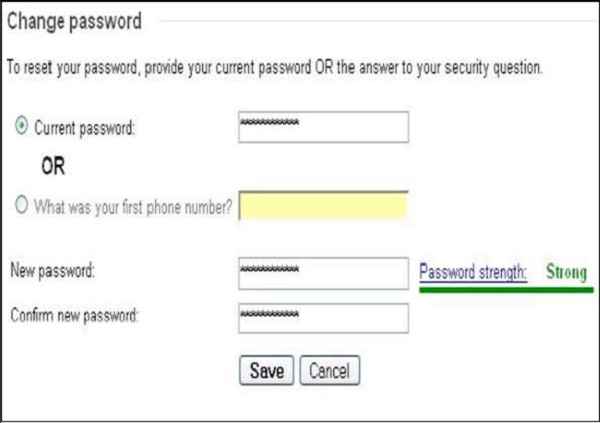

最重要的是创建复杂的密码。由于存在许多破解密码的技术,例如蛮力,字典攻击和密码猜测。

强大的密码包含-

- 7至16个字符。

- 大写和小写字母

- 号码

- 特殊字符

始终将电子邮件密码与您有权访问的其他真实电子邮件联系起来。因此,如果此电子邮件被黑客入侵,您就有可能再次获得访问权限。

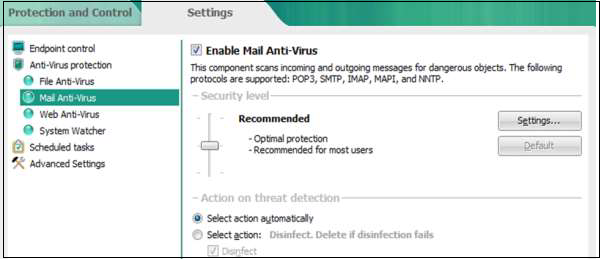

在您的计算机上安装邮件防病毒软件,以便扫描电子邮件客户端中的每封电子邮件,例如附件和网络钓鱼链接。

如果您习惯使用Web访问,请不要使用打开附件。 exe扩展名。

与重要数据进行正式通信时,建议使用加密的电子邮件。因此,最好在最终用户之间加密通信,为此, PGP加密工具是一个很好的工具。