📅 最后修改于: 2020-12-14 06:28:02 🧑 作者: Mango

为了设计和实现安全的网络空间,已经采取了一些严格的策略。本章介绍了用于确保网络安全的主要策略,其中包括:

- 建立安全的网络生态系统

- 创建一个保证框架

- 鼓励开放标准

- 加强监管框架

- 创建IT安全机制

- 确保电子政务服务

- 保护关键信息基础架构

策略1-建立安全的网络生态系统

网络生态系统涉及各种不同的实体,例如设备(通信技术和计算机),个人,政府,私人组织等,它们出于多种原因相互影响。

该策略探讨了建立一个强大而健壮的网络生态系统的想法,该网络系统将来可以与网络设备相互配合,以防止网络攻击,降低其有效性或找到从网络攻击中恢复的解决方案。

这样的网络生态系统将具有内置于其网络设备中的能力,以允许在设备组内和设备组之间组织安全的操作方式。该网络生态系统可以通过现有的监视技术进行监督,其中软件产品用于检测和报告安全漏洞。

一个强大的网络生态系统具有三个共生结构-自动化,互操作性和身份验证。

-

自动化-简化了高级安全措施的实施,提高了敏捷性,并优化了决策流程。

-

互操作性-它可以增强协作行为,提高意识并加速学习过程。共有三种类型的互操作性-

- 语义(即基于共同理解的共享词典)

- 技术

- 政策-在将不同的贡献者纳入包容性网络防御结构中很重要。

-

身份验证-它改进了用于提供身份验证的身份验证技术-

- 安全

- 负担能力

- 易于使用和管理

- 可扩展性

- 互通性

攻击比较

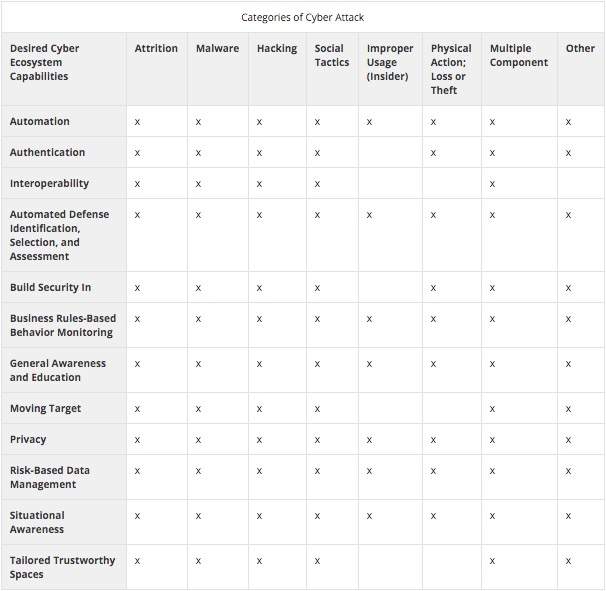

下表显示了攻击类别与所需网络生态系统功能的比较-

案例分析

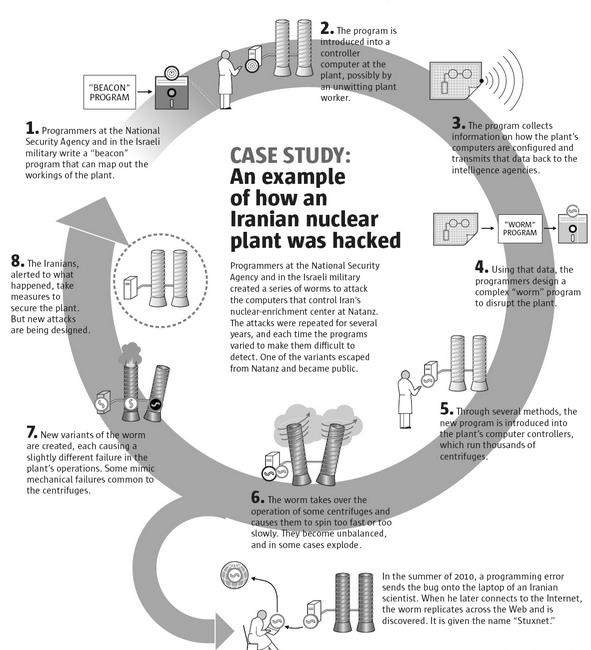

下图是吉尔伯特·盖茨( Guilbert Gates)为《纽约时报》准备的,该图显示了伊朗的植物是如何通过互联网被黑客入侵的。

说明-设计了一个程序来自动运行伊朗核电站。不幸的是,一个不知道威胁的工人将程序引入了控制器。该程序收集了与该工厂有关的所有数据,并将信息发送给情报机构,情报机构随后开发了蠕虫并将其插入了工厂。使用蠕虫,该植物受到恶臭的控制,这导致了更多蠕虫的产生,结果,该植物完全失败了。

攻击类型

下表描述了攻击类别-

| Attack Category | Description of Attack |

|---|---|

| Attrition |

Methods used to damage networks and systems. It includes the following −

|

| Malware | Any malicious software used to interrupt normal computer operation and harm information assets without the owner’s consent. Any execution from a removable device can enhance the threat of a malware. |

| Hacking |

An attempt to intentionally exploit weaknesses to get unethical access, usually conducted remotely. It may include −

|

| Social Tactics |

Using social tactics such as deception and manipulation to acquire access to data, systems or controls. It includes −

|

| Improper Usage (Insider Threat) |

Misuse of rights to data and controls by an individual in an organization that would violate the organization’s policies. It includes −

|

| Physical Action/Loss or Theft of Equipment |

Human-Driven attacks such as −

|

| Multiple Component | Single attach techniques which contains several advanced attack techniques and components. |

| Other |

Attacks such as −

|

策略2-建立保证框架

该策略的目的是通过传统产品,流程,人员和技术来设计符合全球安全标准的大纲。

为了满足国家安全要求,开发了称为网络安全保证框架的国家框架。它通过“授权和认可”行动来容纳关键的基础架构组织和政府。

授权行动由没有商业利益的自治机构的政府实体执行。这些国家负责发布“国家安全策略合规性要求”以及IT安全性指南和文档,以实现IT安全性实施和合规性。

符合强制性资格标准后,背书操作便会涉及到有利可图的服务,其中包括:

-

ISO 27001 / BS 7799 ISMS认证,IS系统审核等,本质上是合规性认证。

-

“通用标准”标准ISO 15408和加密模块验证标准是IT安全产品评估和认证。

-

协助消费者实施IT安全的服务,例如IT安全人力培训。

值得信赖的公司认证

随着外包市场的发展,印度的IT / ITES / BPO必须遵守有关安全性和隐私性的国际标准和最佳实践。 ISO 9000,CMM,六个西格玛,全面质量管理,ISO 27001等是其中的一些认证。

现有的模型(例如SEI CMM级别)仅用于软件开发过程,不能解决安全性问题。因此,为基于自认证概念和美国CMU的软件能力成熟度模型(SW-CMM),创建了一个模型。

通过行业和政府之间的这种关联而产生的结构包括以下内容:

- 标准

- 指导方针

- 实践

这些参数可帮助关键基础架构的所有者和运算符管理与网络安全相关的风险。

策略3-鼓励开放标准

在定义我们如何处理跨地理区域和社会的信息安全相关问题方面,标准发挥着重要作用。鼓励开放标准-

- 提高关键流程的效率,

- 启用系统合并,

- 为用户提供衡量新产品或服务的媒介,

- 组织安排新技术或商业模式的方法,

- 解释复杂的环境,以及

- 认可经济增长。

诸如ISO 27001 [3]之类的标准鼓励实施标准的组织结构,使客户可以了解流程并降低审计成本。

战略4-加强监管框架

该策略的目标是创建一个安全的网络空间生态系统并加强监管框架。已经设想通过国家关键信息基础设施保护中心(NCIIPC)处理24X7的网络威胁。已指定计算机应急响应小组(CERT-In)担任危机管理的节点机构。

该策略的一些重点如下-

-

促进网络安全的研究与开发。

-

通过教育和培训计划开发人力资源。

-

鼓励所有组织(无论是公共组织还是私有组织)指定一个人担任首席信息安全官(CISO),他将负责网络安全计划。

-

印度武装部队正在建立网络指挥部,作为加强国防网络和设施网络安全的一部分。

-

有效实施公私合作伙伴关系的工作正在进行中,这将为不断变化的威胁格局提供解决方案。

策略5-建立IT安全机制

确保IT安全的一些基本机制包括:面向链接的安全措施,端到端安全措施,面向关联的措施以及数据加密。这些方法的内部应用程序功能以及所提供安全性的属性不同。让我们简短地讨论它们。

面向链接的措施

它在两个节点之间传输数据时提供安全性,而与数据的最终来源和目的地无关。

端到端措施

它是一种以受保护的方式从源到目的地传输协议数据单元(PDU)的介质,以使它们的任何通信链接都不会破坏安全性。

面向协会的措施

面向协会的措施是一组修改后的端到端措施,可分别保护每个协会。

数据加密

它定义了常规密码和最近开发的一类公钥密码的一般特征。它以仅授权人员可以解密信息的方式对信息进行编码。

策略6-保护电子政务服务

电子政务(电子政务)是政府以负责任的方式提供公共服务的最宝贵的工具。不幸的是,在目前的情况下,印度没有专门的电子政务法律结构。

同样,印度没有强制性的公共服务电子交付法律。没有足够的网络安全性,没有什么比执行电子政务项目更危险和麻烦了。因此,确保电子政务服务安全已成为一项至关重要的任务,尤其是在国家通过卡进行日常交易时。

幸运的是,印度储备银行已针对印度的卡交易实施了从2013年10月1日起实施的安全和风险缓解措施。它负责确保银行(而非客户)进行安全的卡交易。

“电子政府”或电子政府是指政府机构在以下方面对信息和通信技术(ICT)的使用-

- 有效提供公共服务

- 提升内部效率

- 公民,组织和政府机构之间的轻松信息交换

- 重组行政程序。

策略7-保护关键信息基础架构

关键信息基础设施是一国国家和经济安全的支柱。它包括发电厂,高速公路,桥梁,化工厂,网络以及每天有数百万人工作的建筑物。这些可以通过严格的协作计划和严格的实施来保证。

保护关键基础架构免受发展的网络威胁需要采取结构化的方法。要求政府定期与公共和私营部门积极合作,以防止,应对和协调缓解工作,以应对企图破坏和对国家关键基础设施的不利影响。

要求政府与企业主和运算符合作,通过共享网络和其他威胁信息来加强其服务和团队。

应该与用户共享一个通用平台来提交评论和想法,可以将它们共同使用,以建立更牢固的基础来保护和保护关键基础架构。

美国政府于2013年通过了一项“改善关键基础设施网络安全”的行政命令,该命令对管理关键基础设施服务中涉及的网络安全风险进行了优先管理。该框架为组织提供了通用的分类和机制,以-

- 定义他们现有的网络安全方向,

- 确定他们的网络安全目标,

- 在持续不断的流程框架内对发展机会进行分类和优先排序,以及

- 与所有投资者就网络安全进行沟通。