- 如何为 GRE 普通考试准备单词表

- c++ 创建对 - C++ (1)

- 创建表 (1)

- c++ 创建对 - C++ 代码示例

- 谁创建了 javascript (1)

- c# 创建数组 - C# (1)

- 谁创建了 python 代码示例

- 创建元素 (1)

- 谁创建了 javascript 代码示例

- 谁创建了 css (1)

- SQL-创建表

- SQL |创建域

- T-SQL-创建表

- T-SQL-创建表(1)

- 创建列 sql (1)

- SQL创建表(1)

- SQL |创建域(1)

- 创建域 sql (1)

- SQL创建表

- 创建文件 c++ (1)

- 创建文件 - C++ (1)

- 在 C# 中创建一个类(1)

- 创建列表 C# (1)

- 创建表 - 任何代码示例

- 使用玉创建表 - Javascript (1)

- 在 python 中创建零数组(1)

- c# 创建数组 - C# 代码示例

- 如何在Java中创建包?

- 如何在Java中创建包?(1)

📅 最后修改于: 2020-12-23 09:33:04 🧑 作者: Mango

创建一个词表

现在我们已经捕获了握手,我们要做的就是创建一个单词表来破解WPA密钥。单词表只是aircrack-ng将要经历的单词的列表,并在握手过程中尝试每个单词,直到成功确定WPA密钥为止。如果单词列表更好,则破解WPA密钥的机会将会更高。如果密码不在我们的单词列表文件中,则我们将无法确定WPA密钥。

为了创建单词表,我们将使用一个名为crunch的工具。语法如下:

crunch [min] [max] [characters] -o [FileName]

or

crunch [min] [max] [characters] -t [pattern] -o [FileName]

哪里

- 紧缩是该工具的名称。

- [min]指定要生成的密码的最小字符数。

- [max]指定密码的最大字符数。

- 字符指定我们要在密码中使用的字符。例如,您可以放置所有小写字符,所有大写字符,数字和符号。

- -t是可选的。它指定模式。

- -o选项指定将要存储密码的文件名。

如果我们知道密码的一部分,则-t选项非常有用。例如:如果我们试图猜测某人的密码,并且看到他在键入密码,我们知道该密码以a开头,以b结尾。现在,我们可以使用pattern选项,并告诉Crunch创建始终以a开头并以b结尾的密码,并将所有可能的字符组合放入命令中。

我们将使用紧缩,然后将最小值设为6 ,最大值设为8 。我们将放置12ab并将其存储在test.txt中。紧缩将创建密码的组合(最少6个字符,最多8个字符),并将创建所有可能的12ab组合。它将所有组合存储在一个名为test.txt的文件中。命令如下:

执行以上命令后,将显示以下输出:

使用cat test.txt命令,我们可以查看文件test.txt中存储的所有密码。以下屏幕截图显示了所有密码:

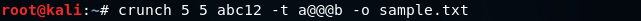

现在让我们看一下pattern选项。我们将使用最低5到最高5进行压缩,因此所有密码的长度均为5个字符。然后,我们将输入字符abc12,并添加-t选项(即模式选项),然后我们将输入a @@@ b ,这意味着密码以a开头,以b结尾。这样,我们将获得a和b之间所有可能的字符组合。然后,我们将指定输出文件-o ,我们将其称为sample.txt 。命令如下:

输出如下:

它创建125个密码。现在让我们看看它们。在下面的屏幕截图中,我们可以看到它们总是以a开头,总是以b结尾。

我们可以使用紧缩来创建单词表。在下一节中,我们将使用握手文件和单词表来确定实际的WPA密钥。