- 道德黑客|服务器端攻击(1)

- 道德黑客|服务器端攻击

- 道德黑客|服务器端攻击基础知识(1)

- 道德黑客|服务器端攻击基础知识

- 道德黑客-Metasploit(1)

- 道德黑客-Metasploit

- 道德黑客|连接后攻击

- 道德黑客|攻击网站(1)

- 道德黑客|攻击网站

- 密码攻击简介|道德黑客

- 密码攻击简介|道德黑客

- 密码攻击简介|道德黑客(1)

- 道德黑客-DDOS攻击

- 道德黑客-DDOS攻击(1)

- 道德黑客-木马攻击(1)

- 道德黑客-木马攻击

- 道德黑客|客户端攻击-JavaPoint

- 道德黑客-黑客类型(1)

- 道德黑客-黑客类型

- 道德黑客-笔测试(1)

- 道德黑客-笔测试

- 道德黑客-密码黑客(1)

- 道德黑客-密码黑客

- 黑客与道德黑客之间的区别

- 黑客与道德黑客之间的区别(1)

- 道德黑客教程(1)

- 道德黑客教程

- 道德黑客教程(1)

- 道德黑客教程

📅 最后修改于: 2020-12-23 09:48:07 🧑 作者: Mango

服务器端攻击-Metasploit基础知识

在本节中,我们将研究非常简单的后门漏洞。我们之所以选择这种漏洞利用,是因为我们要研究一个称为Metasploit的框架。 Metasploit是一个漏洞利用开发和执行工具。

首先,让我们看一下如何找到该漏洞。同样,使用与以前相同的方法,我们进行了Nmap扫描,因为我们知道我们将在每个端口上进行搜索并在Google上进行搜索以寻找漏洞。因此,我们将为Google提供服务名称vsftpd 2.3.4 exploit,之后是exploits。我们可以看到,第一个结果来自网站Rapid7。 Rapid7是一家制造Metasploit框架的公司,所以这就是我们选择这种特殊漏洞的原因。现在使用Metasploit,我们将利用此服务。 Rapid7会告诉我们2.3.4版的FTP具有后门命令执行功能,因此,如果安装了该程序,我们基本上可以在目标计算机上执行命令。使用Nmap,我们可以看到已经安装了该程序,这意味着我们可以在目标计算机上执行命令。

Metasploit由Raid7制作。这是一个包含大量漏洞利用的巨大框架。它使我们能够利用漏洞或创建自己的利用。 Metasploit上的命令非常简单。以下是一些基本命令:

| msfconsole: | It is used to run the Metasploit program. |

| help: | Using this command, we can get information about the commands and description of how we can use them. |

| show: | This command shows the available exploits. We can show the available auxiliaries and the available payloads. |

| use: | This command is used to use something that we have shown. For example, we show the exploits, and we pick a certain exploit that we want to use. Then we use the use command, and we type in the exploit name to run it. |

| set: | This command is used to set specific options for exploit. For example, if we want to set the port of target, we set the port and then we enter the value of the port that we want to set it to. |

| exploit: | At the end, once we finish configuring, we can type in exploit to execute that exploit. |

我们继续进行Nmap,当我们搜索服务名称为vsftpd 2.3.4 exploit时,我们可以看到该服务具有后门命令执行。因为它在Rapid7上,所以可以使用Metasploit来利用此漏洞,而我们将要使用的模块名称是exploit.unix / ftp / vsftpd_234_backdoor来利用此漏洞。

现在,我们将进入控制台,使用msfconsole命令启动Metasploit,然后运行use,然后放置漏洞利用程序的名称,即exploit.unix / ftp / vsftpd_234_backdoor :

在下面的屏幕截图中,我们可以看到名称已更改为exploit ,然后是我们正在使用的exploit的名称:

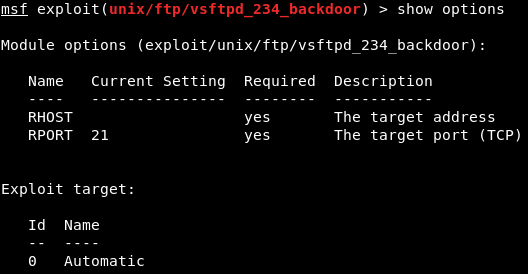

然后,我们将使用show命令显示我们需要设置的选项。众所周知,show是一个通用命令,可以在许多情况下使用。在这种情况下,我们将使用显示选项来查看我们可以针对此特定漏洞利用而更改的所有选项,如给定的屏幕截图所示:

在上面的屏幕截图中,我们可以看到第二个选项是运行服务的端口。它已经设置为端口21。现在,如果返回Nmap,我们将看到目标FTP服务器或客户端正在端口21上运行。现在,我们只需要更改RHOST。 RHOST是目标IP地址,我们将设置RHOST,这就是我们的目标Metasploitable机器的IP地址。我们将使用set,然后放置选项名称。现在我们将RHOST更改为10.0.2.4 。如果要更改端口,可以设置RPORT。命令如下:

按ENTER ,现在在下一个屏幕截图中,我们可以看到RHOST设置为10.0.2.4 :

现在,我们将再次执行show option命令,以确保所有配置均正确无误,并且我们可以在以下屏幕截图中看到RHOST已更改为10.0.2.4 :

都准备好了。现在,我们将执行exploit命令。在下面的屏幕截图中,我们可以看到漏洞利用程序已成功运行,现在我们可以访问目标计算机了。如果我们执行id,我们将看到我们的UID是root :

现在基本上我们在这里运行Linux命令,因此,如果执行uname -a ,我们将看到这是我的Metasploitable机器。如果执行ls,它将为我们列出文件。如果执行pwd ,它将显示当前位置的使用情况,并且我们可以使用Linux命令在目标计算机上执行所需的任何操作:

现在,这是Metasploit的非常简单的用法。将来,我们将使用它进行更高级的操作。