信息安全中的主动和被动攻击

主动攻击:主动攻击试图改变系统资源或影响其操作。主动攻击涉及对数据流的一些修改或虚假陈述的创建。主动攻击的类型如下:

- 化装舞会

- 消息的修改

- 否认

- 重播

- 拒绝服务

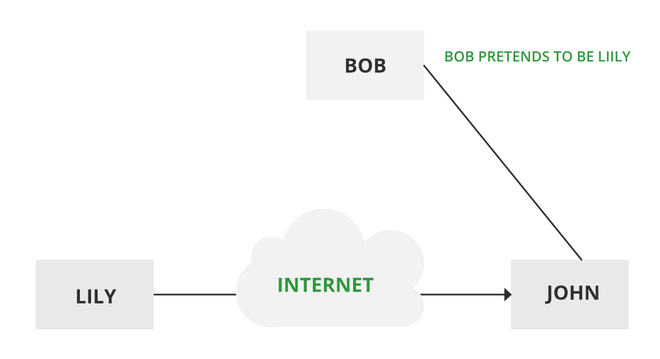

化装舞会——

当一个实体伪装成另一个实体时,就会发生伪装攻击。伪装攻击涉及其他形式的主动攻击之一。如果授权程序并不总是受到绝对保护,它可能会变得非常容易受到伪装攻击。伪装攻击可以使用被盗的密码和登录名,借助查找程序中的漏洞,或借助在身份验证过程中使用定位方式来执行。

伪装攻击

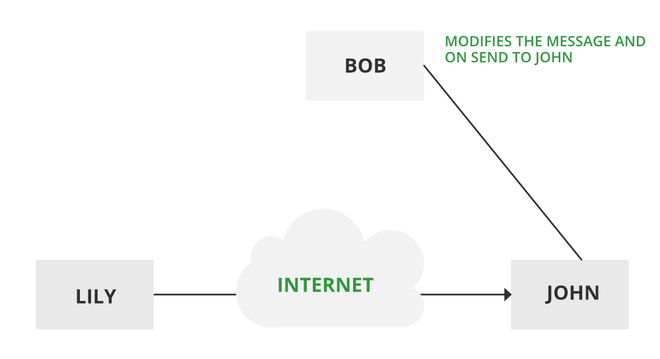

消息修改——

这意味着消息的某些部分被更改,或者消息被延迟或重新排序以产生未经授权的效果。修改是对原始数据完整性的攻击。这基本上意味着未经授权的一方不仅可以访问数据,而且还通过触发拒绝服务攻击来欺骗数据,例如更改传输的数据包或用虚假数据淹没网络。制造是对身份验证的攻击。例如,“允许 JOHN 阅读机密文件 X”的消息被修改为“允许史密斯阅读机密文件 X”。

消息的修改

否认——

当网络不完全安全或登录控制被篡改时,就会发生这种攻击。通过这种攻击,恶意用户的行为可以更改作者的信息,以便将虚假数据保存在日志文件中,直至代表他人对数据进行一般操作,类似于电子邮件的欺骗。

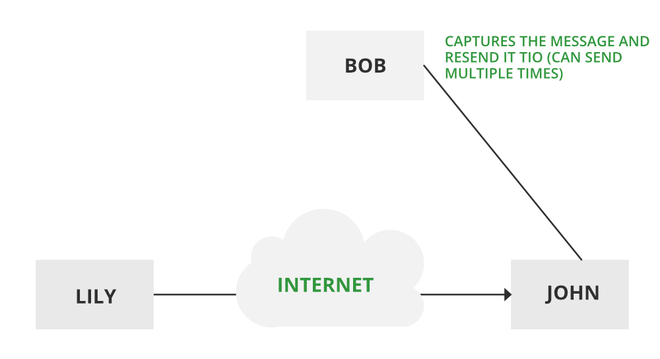

重播 -

它涉及被动捕获消息及其随后的传输以产生授权效果。在这种攻击中,攻击者的基本目标是保存该特定网络上最初存在的数据的副本,然后将这些数据用于个人用途。一旦数据被破坏或泄露,它对用户来说是不安全和不安全的。

重播

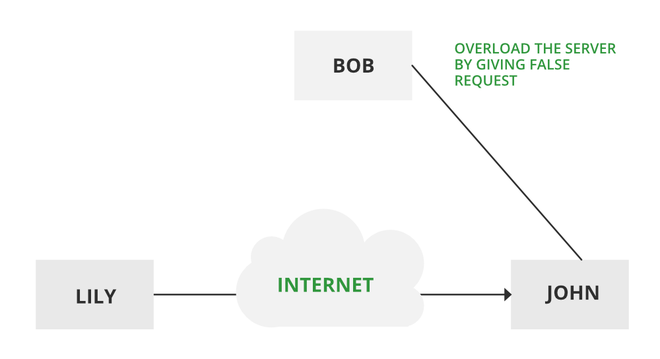

拒绝服务 –

它妨碍了通讯设施的正常使用。这种攻击可能有一个特定的目标。例如,一个实体可以抑制所有指向特定目的地的消息。另一种形式的服务拒绝是通过禁用网络或通过消息过载来破坏整个网络以降低性能。

拒绝服务

被动攻击:被动攻击试图从系统中学习或利用信息,但不影响系统资源。被动攻击具有窃听或监视传输的性质。对手的目标是获取正在传输的信息。被动攻击的类型如下:

- 消息内容的发布

- 流量分析

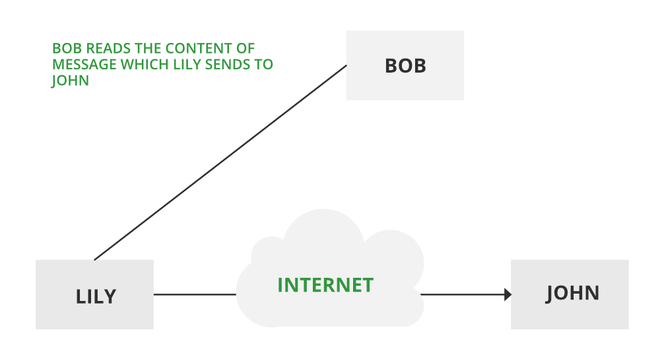

消息内容的发布——

电话交谈、电子邮件消息或传输的文件可能包含敏感或机密信息。我们想阻止对手了解这些传输的内容。

被动攻击

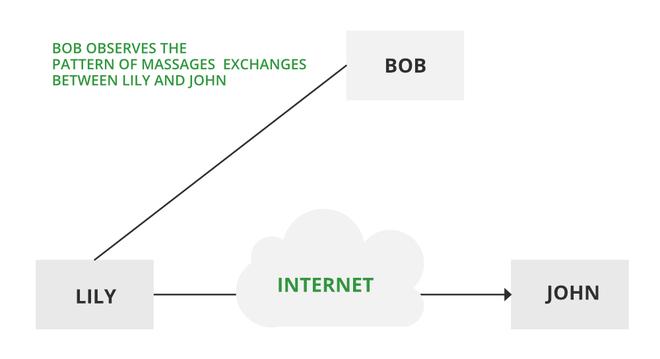

流量分析——

假设我们有一种屏蔽(加密)信息的方法,这样攻击者即使捕获到了消息,也无法从消息中提取任何信息。

对手可以确定通信主机的位置和身份,并可以观察到消息交换的频率和长度。此信息可能有助于猜测正在发生的通信的性质。

对流量分析最有用的保护是 SIP 流量加密。为此,攻击者必须访问 SIP 代理(或其呼叫日志)来确定谁拨打了电话。

流量分析