📅 最后修改于: 2021-01-07 04:34:35 🧑 作者: Mango

Azure网络安全

网络安全组由安全规则组成,这些安全规则允许或拒绝去往或来自我们将在Azure虚拟网络中托管的不同类型的Azure资源的入站/出站网络通信。而且我们可以在不同级别应用网络安全组。例如:

安全规则属性:

名称:网络名称在网络安全组中应该是唯一的。

优先级:安全规则按优先级顺序处理,编号越小优先级越高。

源或目标: (IP地址,CIDR(无类域间路由)块,服务标签或应用程序安全组)在规则中指定多个单独IP地址和范围的能力称为增强安全性规则。

协议: TCP,UDP等

端口范围:我们可以指定单个端口或端口范围

行动:允许或拒绝

服务标签

服务标签代表一组IP地址前缀,以帮助最小化创建安全规则的复杂性。我们无法创建服务标签,也无法指定标签中包含哪个IP地址。 Microsoft管理服务标签包含的地址前缀,并在地址更改时自动更新服务标签。

早些时候,如果我们要允许从虚拟机与Azure服务进行通信,则需要配置出站规则的IoT,因为Microsoft提供了每个服务的IP地址列表,您需要在NSG规则中配置这些IP地址列表以允许从我们的虚拟机到该特定服务的出站连接,如果Microsoft正在更改地址,则需要更改规则。

使用服务标签将大大简化您的NSG规则,例如:

存储:此标记表示Azure存储服务的IP地址空间。如果为该值指定“存储”,则允许或拒绝流量进行存储。

SQL:此标记表示Azure SQL数据库,MySQL的Azure数据库,PostgreSQL的Azure数据库和Azure SQL数据仓库服务的地址前缀。

Azure CosmosDB:此标记表示Azure Cosmos数据库服务的地址前缀。

AzureKeyVault:此标记表示Azure KeyVault服务的地址前缀。如果为该值指定AzureKeyVault,则允许或拒绝对AzureKeyVault的访问。

EventHub:此标记表示Azure EventHub服务的地址前缀。如果为该值指定EventHub,则允许或拒绝对EventHub的访问。

默认规则

创建NSG时,默认情况下会创建一些默认规则。有两种类型的默认规则。

入站安全规则

- AllowVNetInbound:允许来自VNet内任何资源的流量

- AllowAzureLoadBalancerInbound:允许从Azure负载平衡器到网络内任何虚拟机的任何流量。

- DenyAllInbound:默认情况下,虚拟网络中的虚拟机可以彼此通信,Azure负载平衡器也可以与虚拟网络中的虚拟机通信。

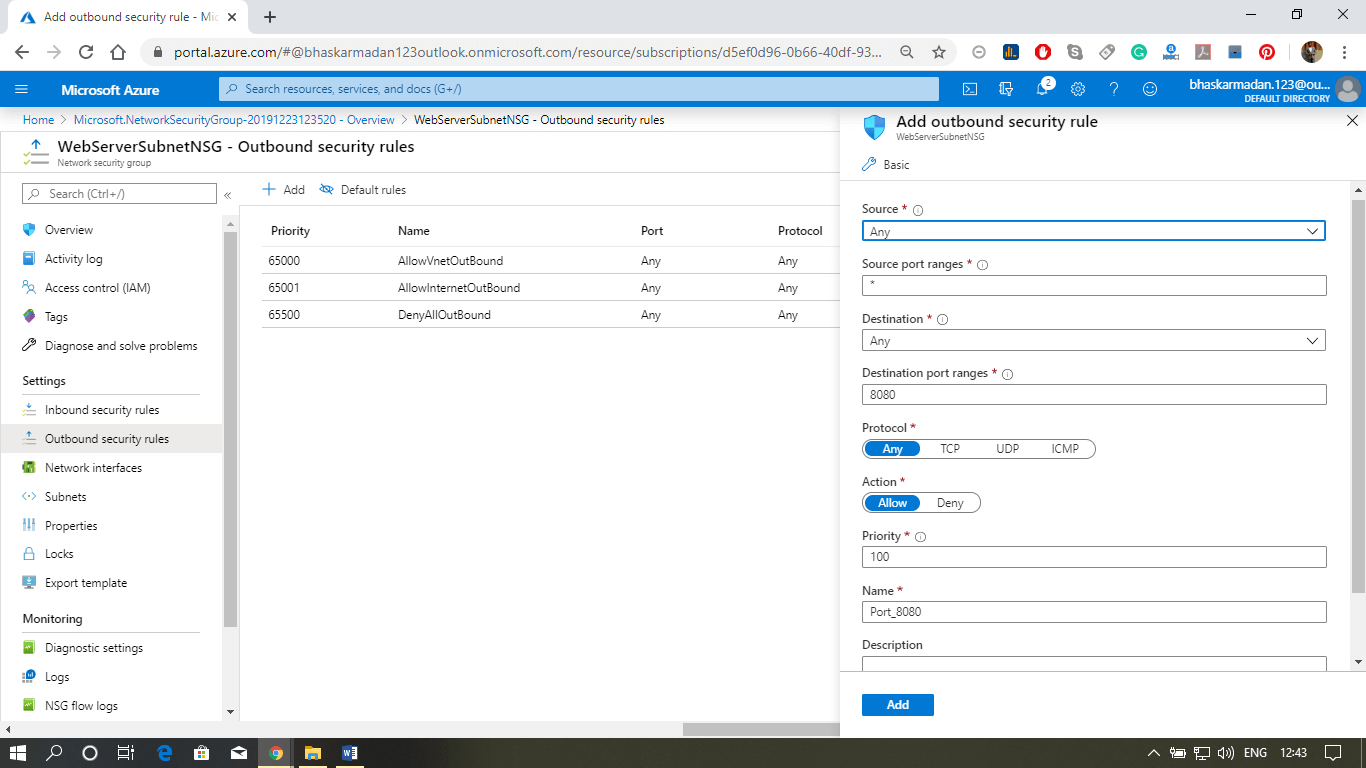

出站安全规则

- AllowVNetOutBound:允许通过VNet中的任何资源进行流量

- AllowInternetOutBound:允许从VNet中的任何资源到Internet的流量。

- DenyAllOutBound:默认情况下,虚拟网络中的虚拟机可以相互通信,Azure负载平衡器也可以与虚拟网络中的虚拟机进行交互。

应用程序安全组

应用程序安全性组使您可以将网络安全性配置为应用程序结构的自然扩展,从而可以对虚拟机进行分组并根据这些组定义网络安全性策略。例如 –

在子网和VM级别配置NSG

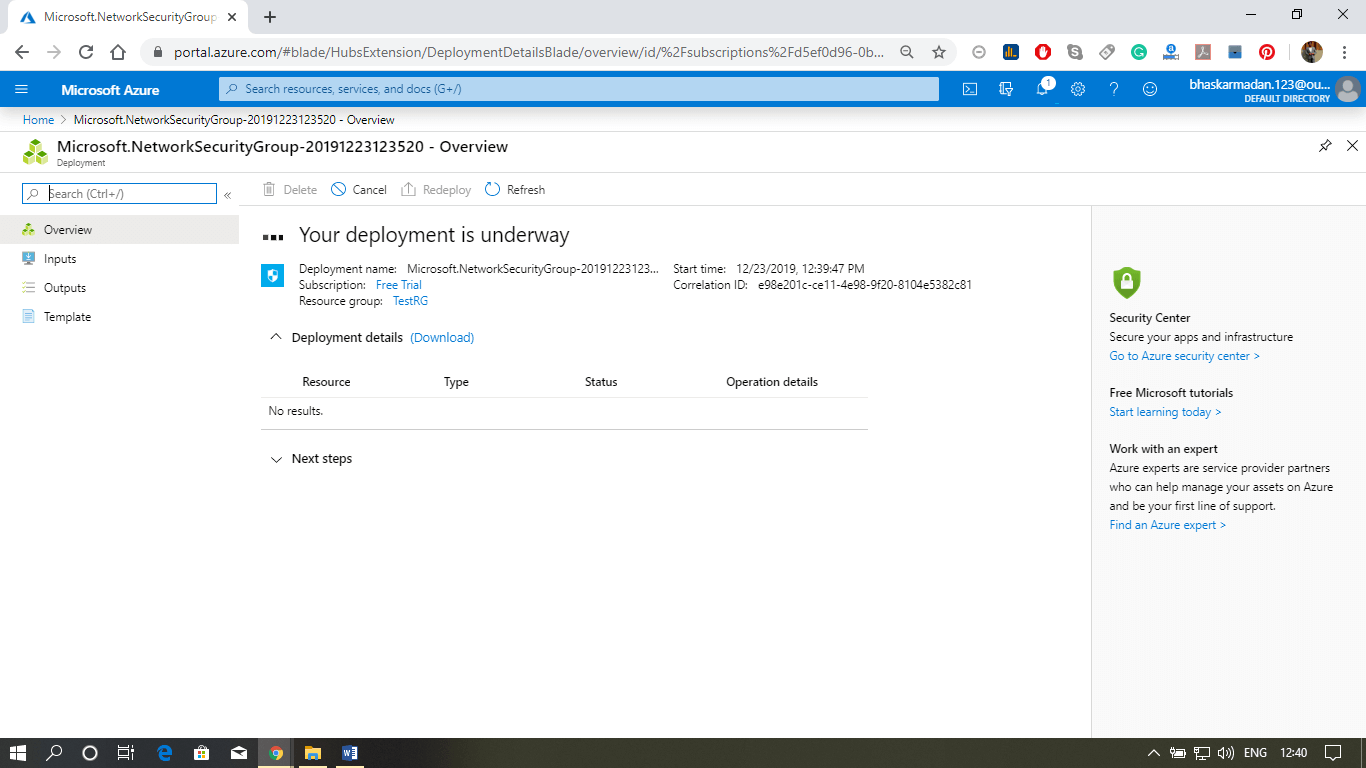

步骤1:单击创建资源按钮,然后键入Network Security Group。然后选择“网络安全组”,然后单击“创建”按钮。

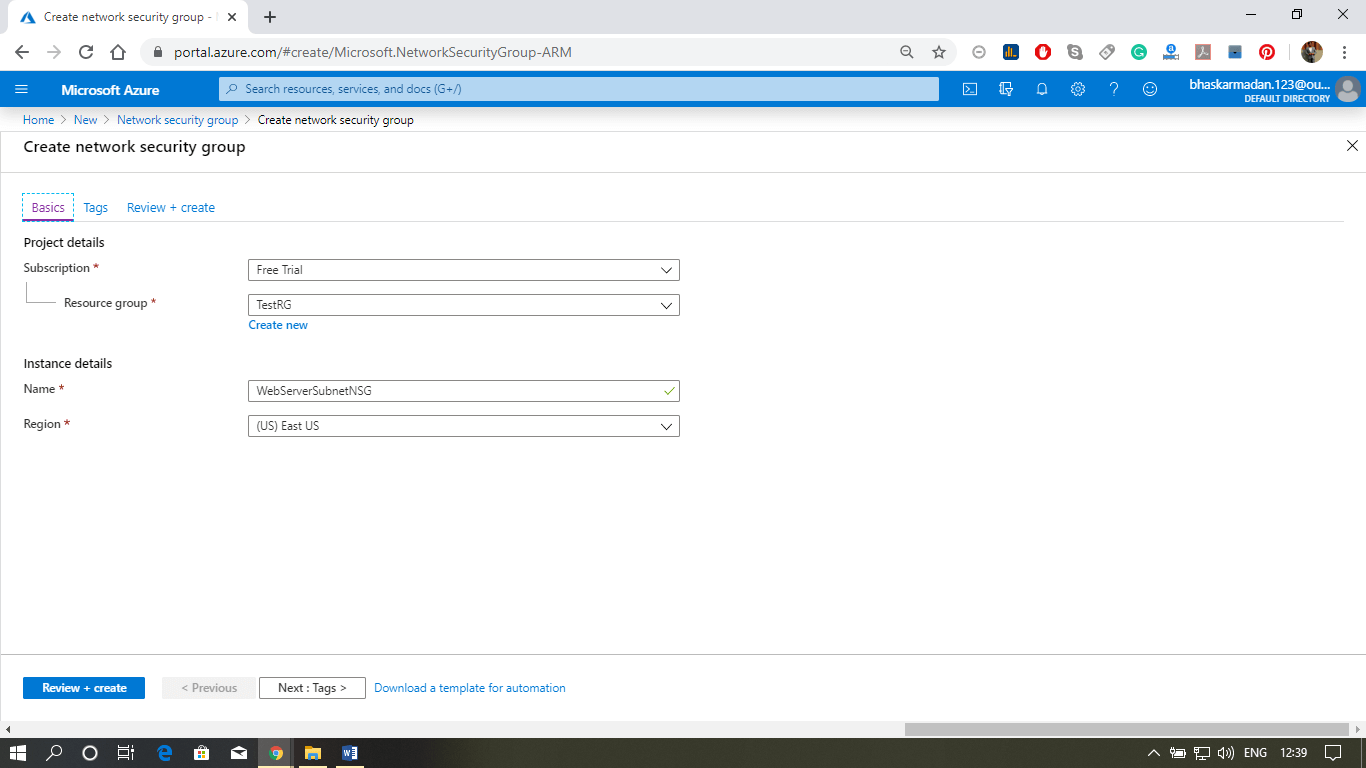

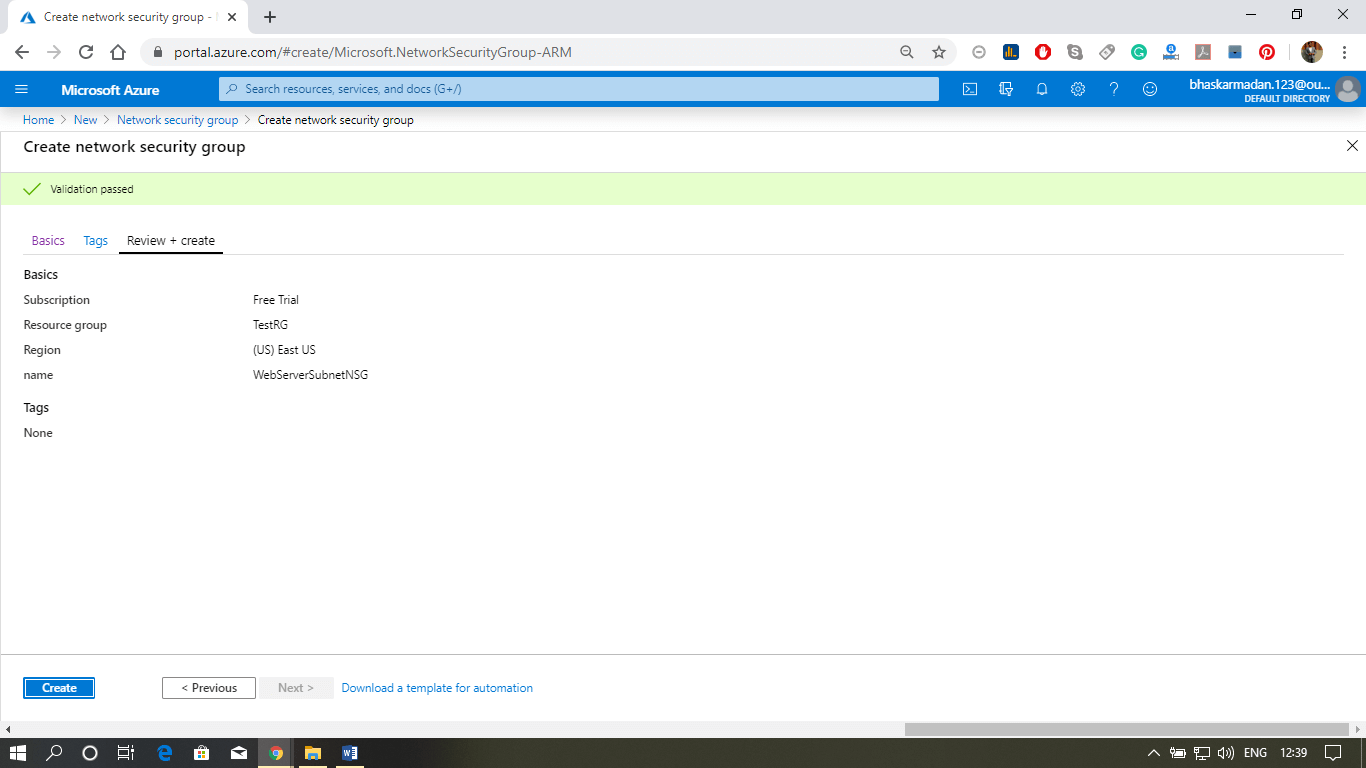

步骤2:现在,您在Network Security Group创建页面上。选择资源组,填写名称,选择区域,然后单击review + create。

步骤3:创建了您的NSG,现在我们将把这个NSG与子网关联。

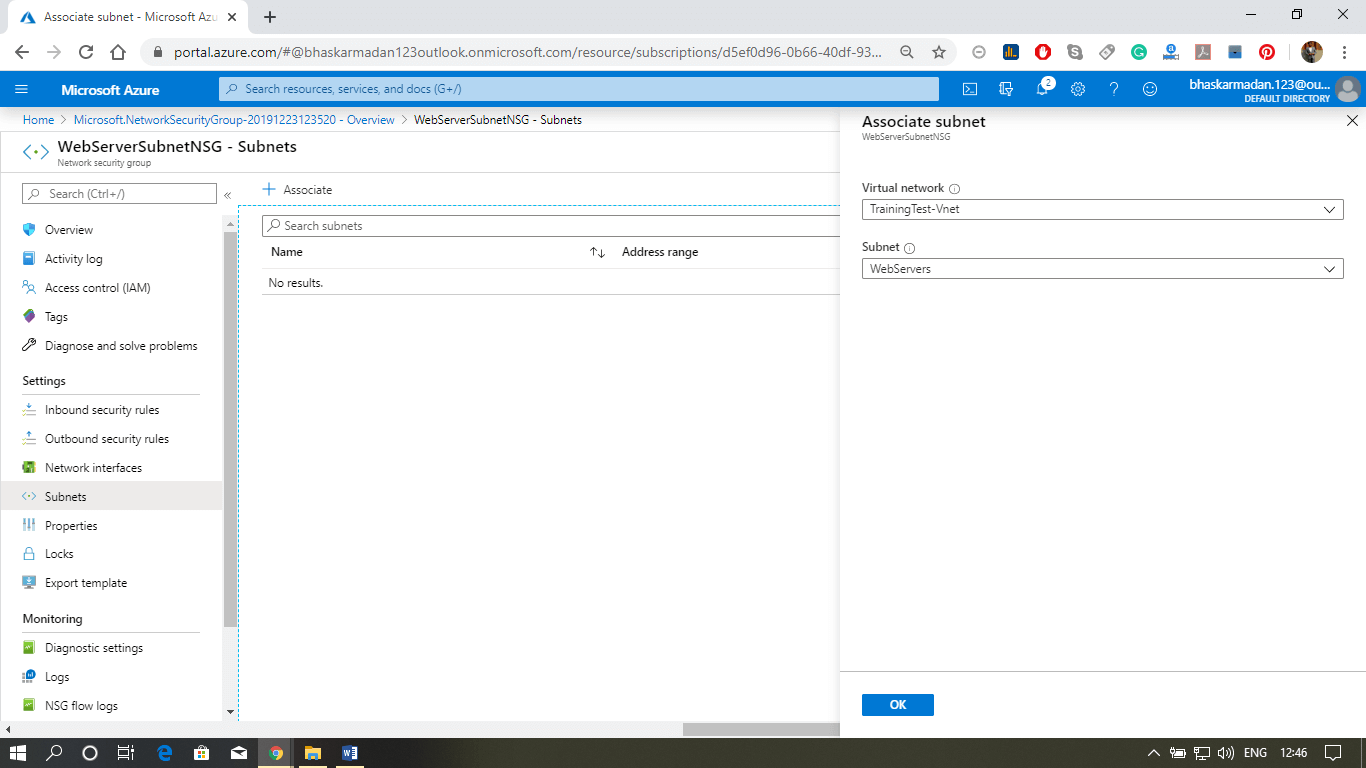

步骤4:点击子网,然后点击添加关联。选择您要与此NSG关联的虚拟网络和子网。

步骤5:最后,单击确定按钮。现在,您的NSG已与子网关联。