- Azure应用服务

- Azure应用服务(1)

- Microsoft Azure – 使用应用服务域

- Microsoft Azure – 使用应用服务域(1)

- Microsoft Azure – 在 Azure 应用服务中使用文件

- Microsoft Azure – 在 Azure 应用服务中使用文件(1)

- Azure应用服务备份(1)

- Azure应用服务备份

- Azure应用服务监控(1)

- Azure应用服务监控

- Microsoft Azure – Azure 应用服务中的应用设置(1)

- Microsoft Azure – Azure 应用服务中的应用设置

- Microsoft Azure - 在 Azure 应用服务中添加扩展

- Microsoft Azure - 在 Azure 应用服务中添加扩展(1)

- Azure存储安全性(1)

- Azure存储安全性

- Microsoft Azure-安全性(1)

- Microsoft Azure-安全性

- Microsoft Azure – 为 Azure 应用服务配置备份(1)

- Microsoft Azure – 为 Azure 应用服务配置备份

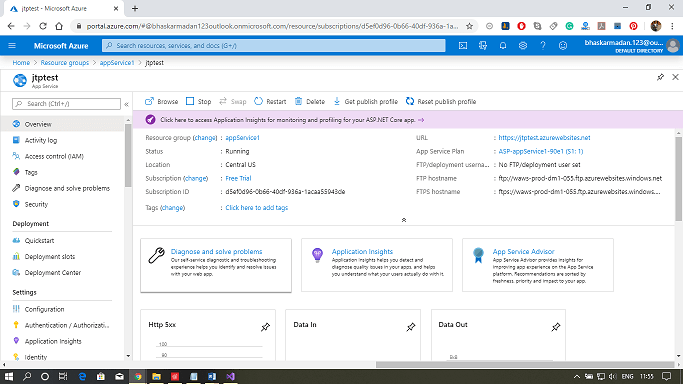

- Microsoft Azure – 在 Azure 门户中创建应用服务

- Microsoft Azure – 在 Azure 门户中创建应用服务(1)

- Microsoft Azure – 防止更改 Azure 应用服务中的资源(1)

- Microsoft Azure – 防止更改 Azure 应用服务中的资源

- Microsoft Azure – Azure 应用服务托管证书

- Microsoft Azure – Azure 应用服务托管证书(1)

- Microsoft Azure – 在 Azure 应用服务中使用 Github Action

- Microsoft Azure – 在 Azure 应用服务中使用 Github Action(1)

- Microsoft Azure – 使用 Azure 应用服务克隆 Web 应用

📅 最后修改于: 2021-01-07 04:51:49 🧑 作者: Mango

Azure应用服务安全

身份验证和授权:每个应用程序服务都带有一个“身份验证和授权”模块,该模块处理我们应用程序的几件事。

- 它将使用指定的提供程序(例如,Facebook,Google,Twitter,Azure Active Directory等)对用户进行身份验证。

- 它将存储,验证和刷新令牌。

- 它还管理已认证的会话。

- 它将身份形成注入请求标头中。

身份验证和授权的工作方式

首先,来自客户端浏览器的请求将到达App服务前端。由此,该请求将转发到“身份验证和授权”模块。身份验证模块将包含所有授权和身份验证逻辑,其中包括令牌管理以及会话管理等,并且位于Web应用程序代码之外。这就是我们无需在Web应用程序之间更改代码即可为Azure中的应用程序启用身份验证和授权的原因。我们可以使用环境变量在跟踪方面稍微影响此身份验证和授权逻辑。

身份验证和授权模块为我们的应用程序处理了几件事:

- 使用指定的提供者对用户进行身份验证

- 验证,存储和刷新令牌

- 管理已认证的会话

- 将身份信息注入请求头

- 记录与追踪

其他安全领域

对于App服务,我们需要了解其他安全领域,我们可以利用它们。

- ISO,SOC和PCI投诉:如果我们正在处理信用卡信息,则其基础环境符合PCI,但是同时,您必须从应用程序层的角度来寻求PCI的符合性。但是,从环境角度来看,Microsoft Azure App Service符合PCI

- IP地址白名单:如果我们希望将触发器限制为来自特定受信任IP地址的App服务,则可以在Azure门户中为我们的应用服务将白名单列入白名单。

- SSL通信:为了对传输中的数据进行加密,我们可以启用SSL通信。

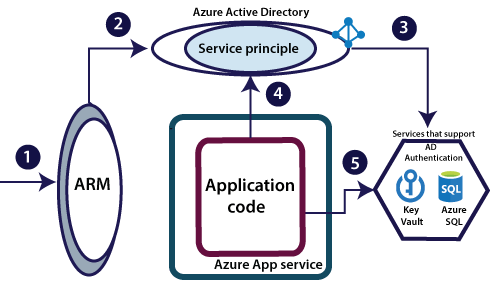

托管服务身份

此服务最近被添加到Azure。我们在这里要做的是为我们的应用创建一个身份,并提供对该身份的不同服务的访问。这样,我们不需要存储任何用户ID密码即可访问某些Azure服务。我们通常要做的是转到Azure门户,告诉ARM为您的Azure应用服务创建托管服务身份。当我们触发该事件时,将在Azure活动目录中创建服务原理。

示例-如果我们要从Azure密钥库访问机密。通过提交该令牌并在Azure密钥保管库中定义了正确的访问策略,我们的应用程序代码将能够在运行时检索机密并使用该机密访问本地资源。

应用服务环境安全

如果我们使用的是App服务环境,那么我们将在安全性方面获得更多好处。

- 网络安全组:我们可以与网络安全组关联,并使用网络安全组控制进入我们的App服务的流量。

- Web应用程序防火墙:它是应用程序网关的一项功能,可为Web应用程序提供集中保护,使其免受常见攻击和漏洞的侵害。 Web应用程序防火墙基于OWASP核心规则集3.0或2.2.9中的规则

对Web App启用Azure Active Directory身份验证

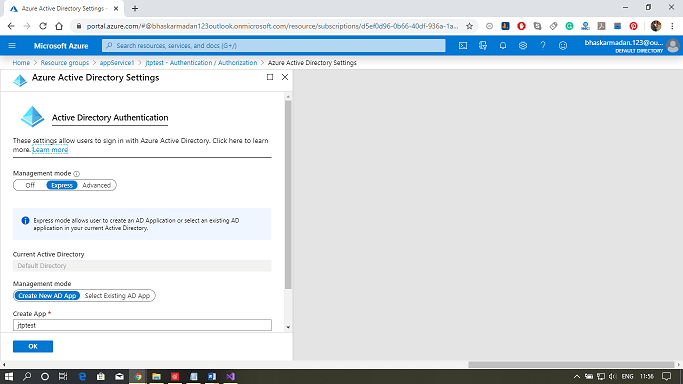

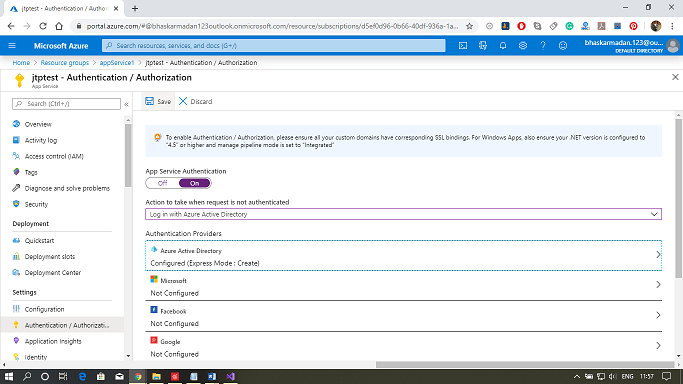

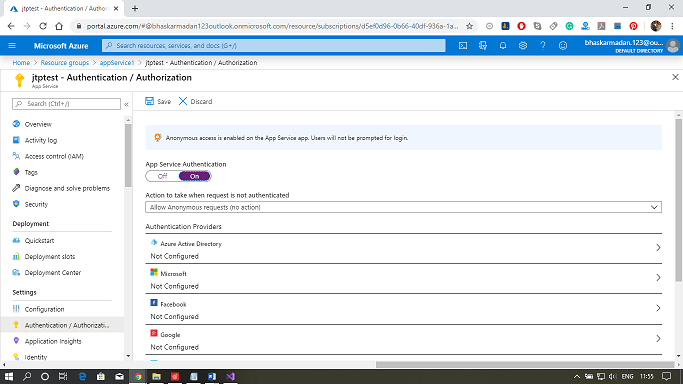

步骤1:打开您的API应用,然后单击身份验证/授权。

第2步:点击显示开/关的切换按钮。打开它。

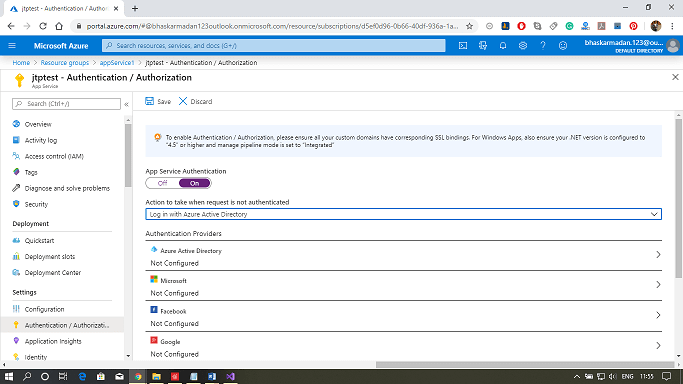

步骤3:现在,选择未将请求身份验证为“使用Azure Active Directory登录”时采取的操作。

步骤4:现在,使用快速模式配置Azure Active Directory。之后,单击创建,然后单击保存。