Microsoft Azure – 使用 Azure Key Vault

在本文中,你将了解如何将 Azure Functions 的安全配置与 Azure Key Vault 结合使用。您可以保护 Azure Key Vault 中的机密并在 Azure 函数中轻松读取它们。 Azure Key Vault是一种用于安全存储和访问机密的云服务。机密是您想要严格控制访问的任何内容,例如 API 密钥、密码、证书或加密密钥。

执行:

按照以下步骤使用 Azure 密钥保管库的 azure 函数安全配置:

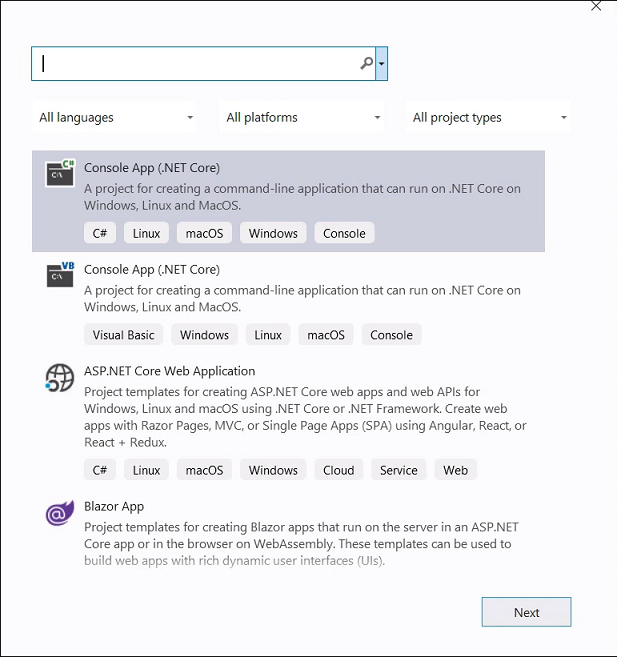

第 1 步:在 Visual Studio 2019 中。在此处创建一个新的 Azure函数。如果需要,您还可以使用 Visual Studio Code 或其他工具来执行此操作。

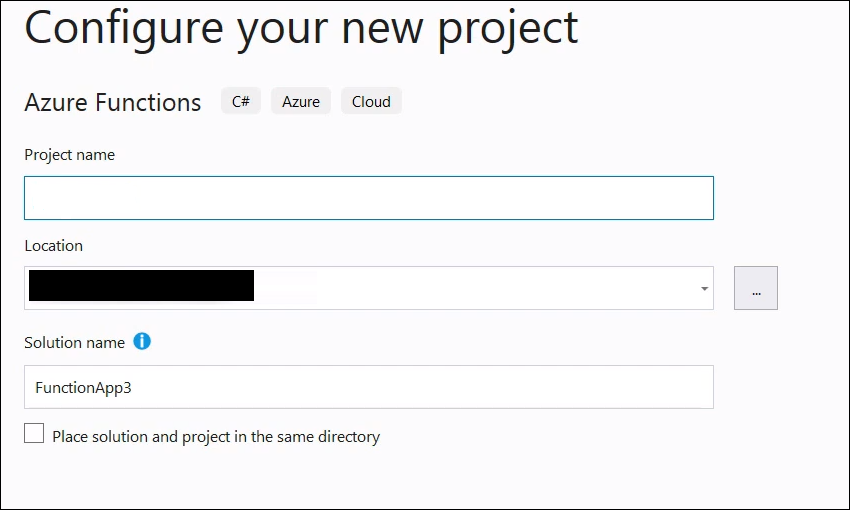

第2步:给它一个名字,然后点击“创建”。

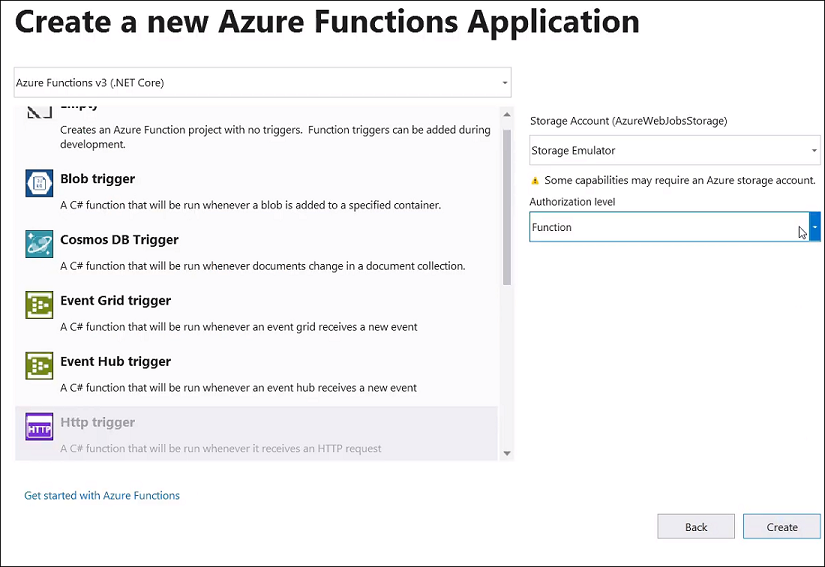

第 3 步:现在,选择 HTTP 触发器并将其设置为匿名,以便您可以轻松地对其进行测试。

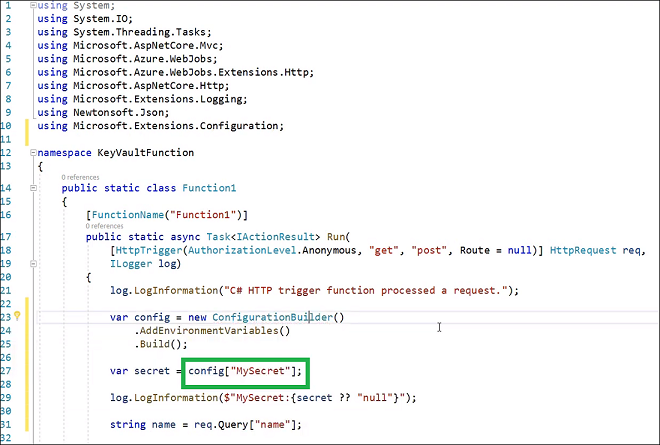

第 4 步:现在,在函数中添加几行代码。这些从函数的配置中读取名为 MySecret 的应用程序设置,并将在日志中显示该值。

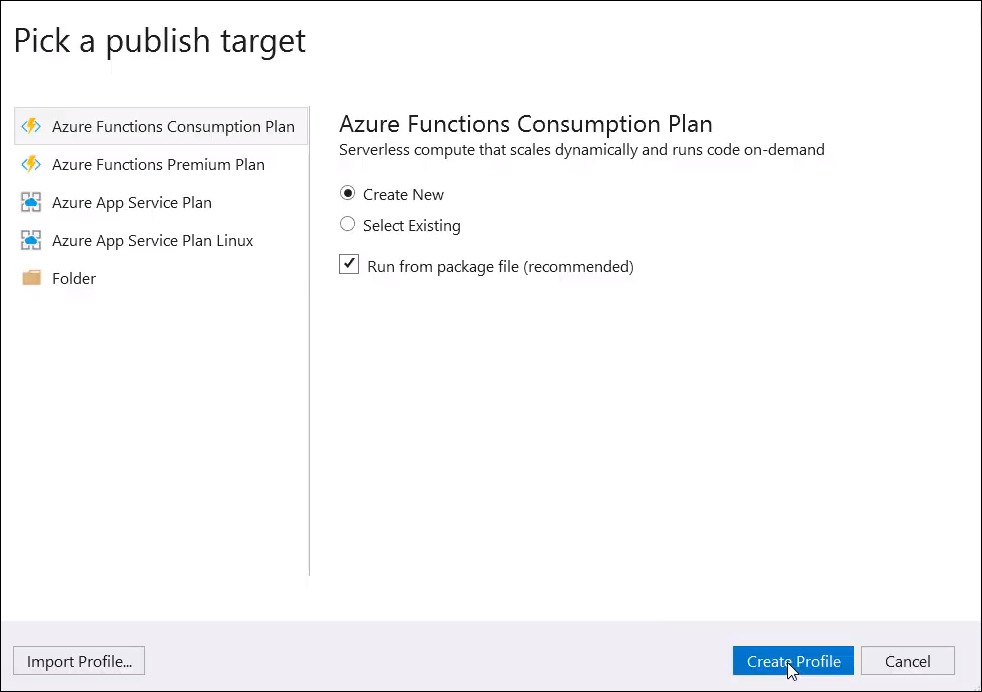

第5步:最后,发布它。同样,创建一个新的 Azure 函数。

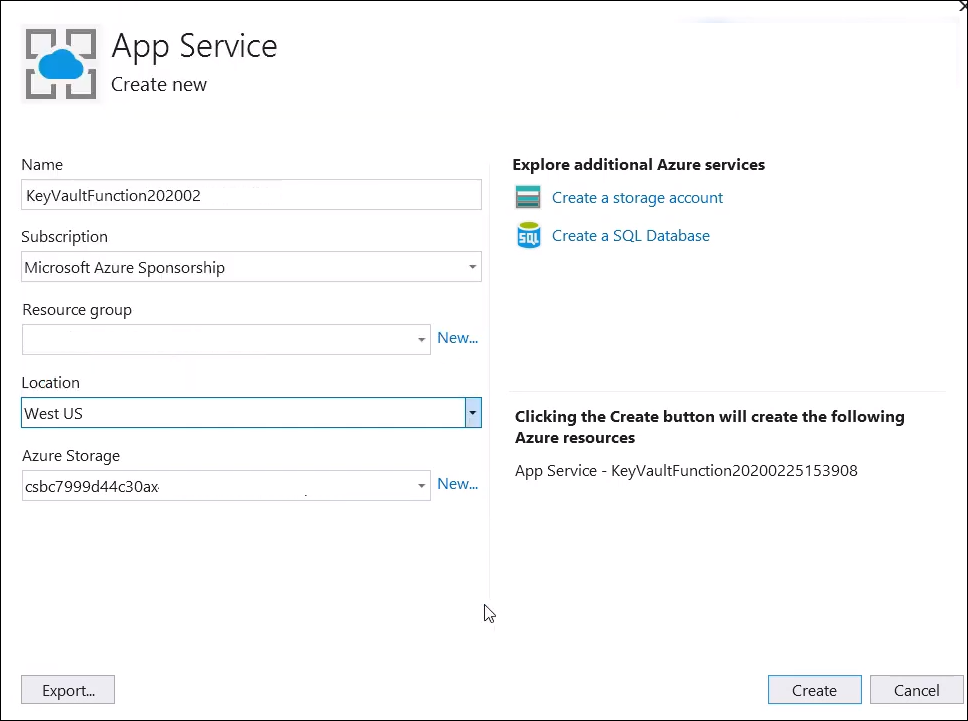

第 6 步:选择您的资源组并选择另一个位置。在此过程中,切换到 Azure 门户。

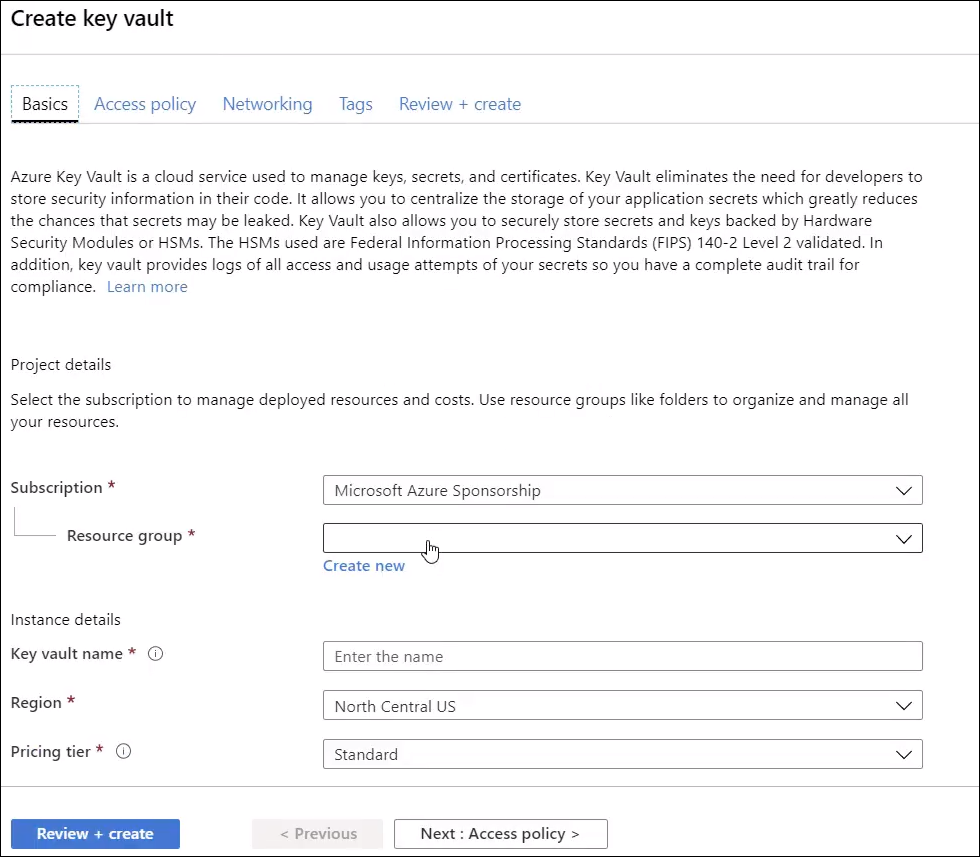

第 7 步:在这里,您将创建一个 Azure Key Vault。再次选择您的资源组并为 Key Vault 命名。创造它。

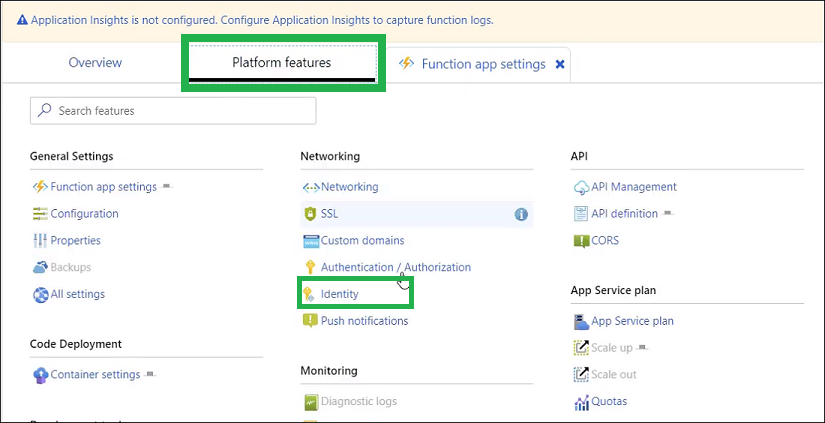

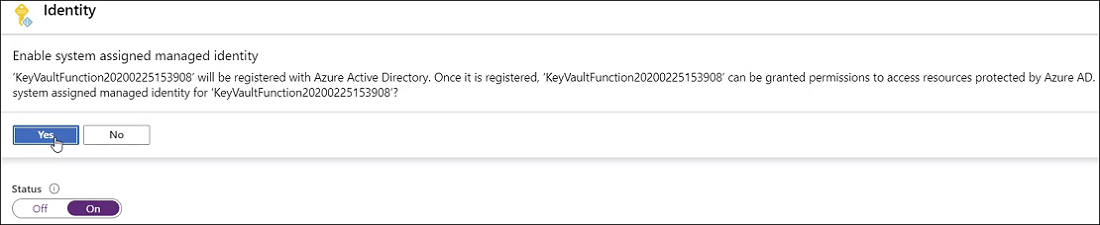

第 8 步:切换到 Azure函数。这现已发布到 Azure。在这里,您需要转到平台功能和身份。因为您可以在那里为函数创建 Azure 托管服务标识,所以您将使用它来连接到 Azure Key Vault,而无需 API 密钥。

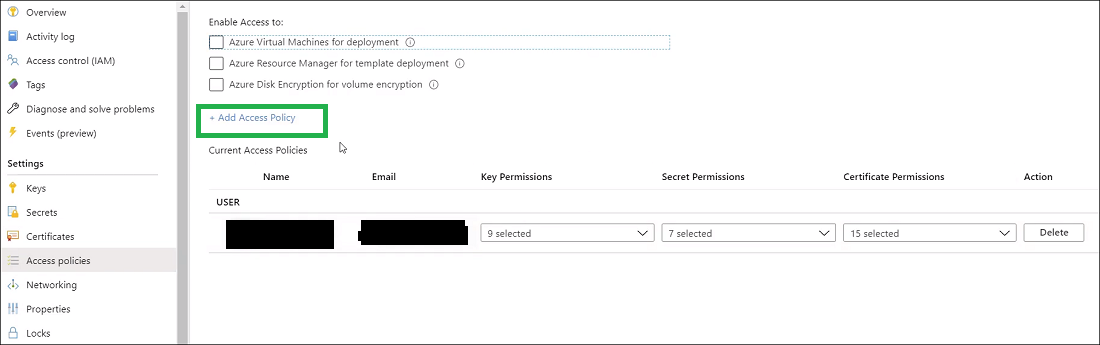

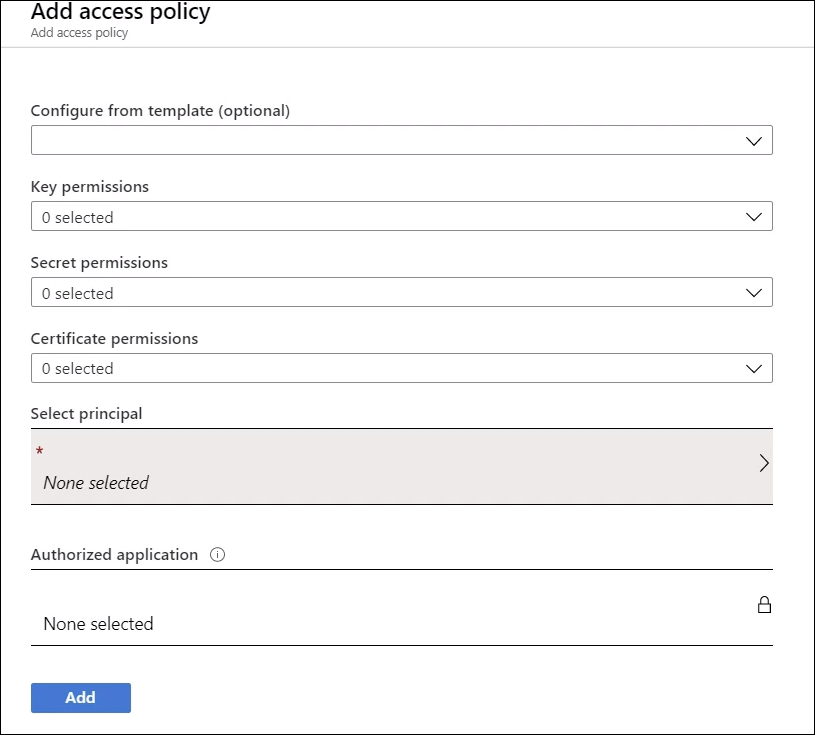

步骤 9:现在,返回已部署的 Key Vault。在这里,转到“访问策略”,并在此处添加一个。

第 10 步:为 Azure函数托管标识添加访问策略,它将能够对 Key Vault 机密执行任何操作。保存。

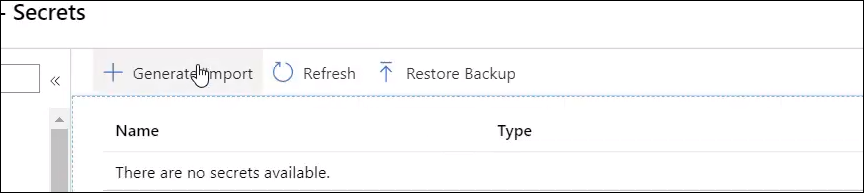

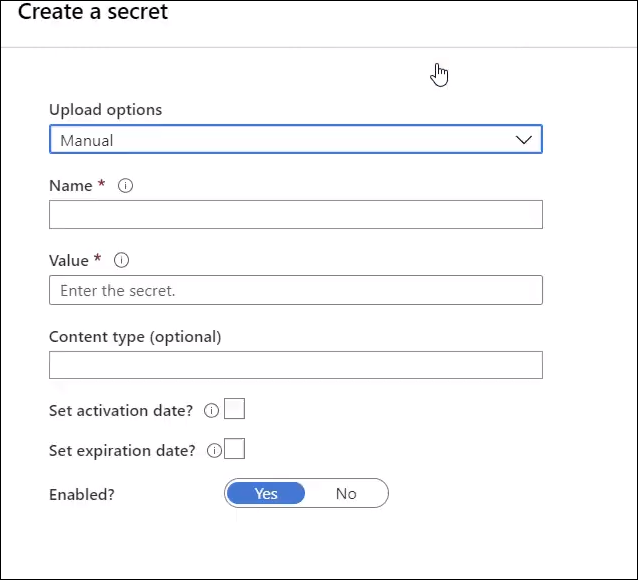

第 11 步:现在添加一个秘密。生成并导入,根据需要命名,并给它一个值,即秘密值并创建它。

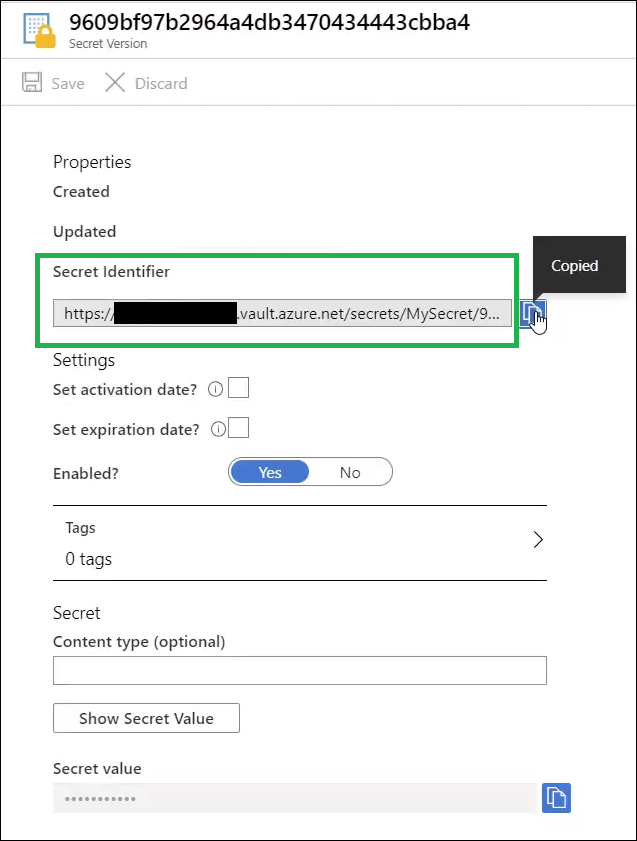

第 12 步:秘密有一个版本,并有详细信息。您将需要 Secret Identifier,因此请复制它,然后返回 Azure 函数。

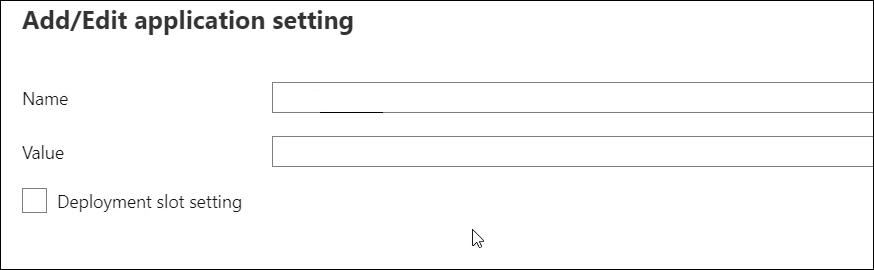

第 13 步:转到配置。在这里,您将添加一个新项目。该项目的名称将是 MySecret。这与 Key Vault 机密无关,但与 Azure函数中的代码将读取的值有关。现在,这是一个很好的部分。在值中,您输入此格式,此格式引用 Azure Key Vault 并使用您刚刚复制的标识符获取机密。因此,您不必以任何方式连接到 Key Vault,只需将此格式用作托管服务标识。现在保存它。

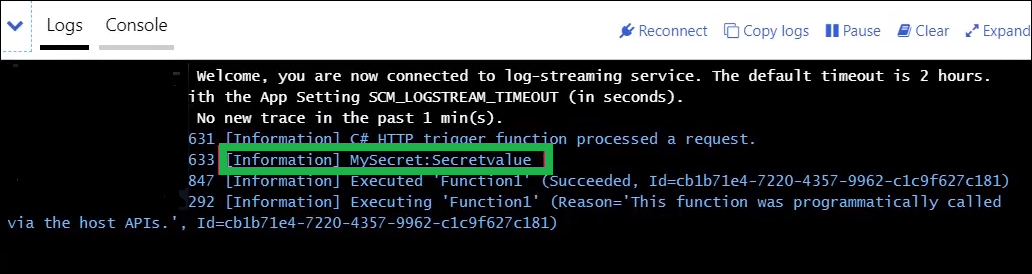

第 14 步:现在,测试该函数并运行它。看看日志。机密值直接来自 Azure Key Vault。将 Azure Key Vault 连接到 Azure Functions 很容易。

因此,这就是你如何使用 Azure Functions 和 Azure Key Vaults 的安全配置。