CWFF – Linux 中的高质量模糊测试工具

在进行渗透测试、Bug Bounty 甚至玩 CTF 挑战时,模糊测试过程是一个重要的过程。模糊测试是提取密码文件、用户名文件、目录、易受攻击的位置等敏感数据的第一步。我们经常使用各种工具来获取这些信息。我们有时必须通过我们的自定义单词列表来执行暴力破解。但是我们有一个很棒的工具名称 CWFF,它可以在不提供任何单词列表的情况下对敏感端点和参数进行模糊测试。 CWFF 工具是用Python语言开发的,具有递归扫描、juicy info、js-info 等许多关键功能。 CWFF 工具是一个开源工具,可以免费使用。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

在 Kali Linux 操作系统上安装 CWFF 工具

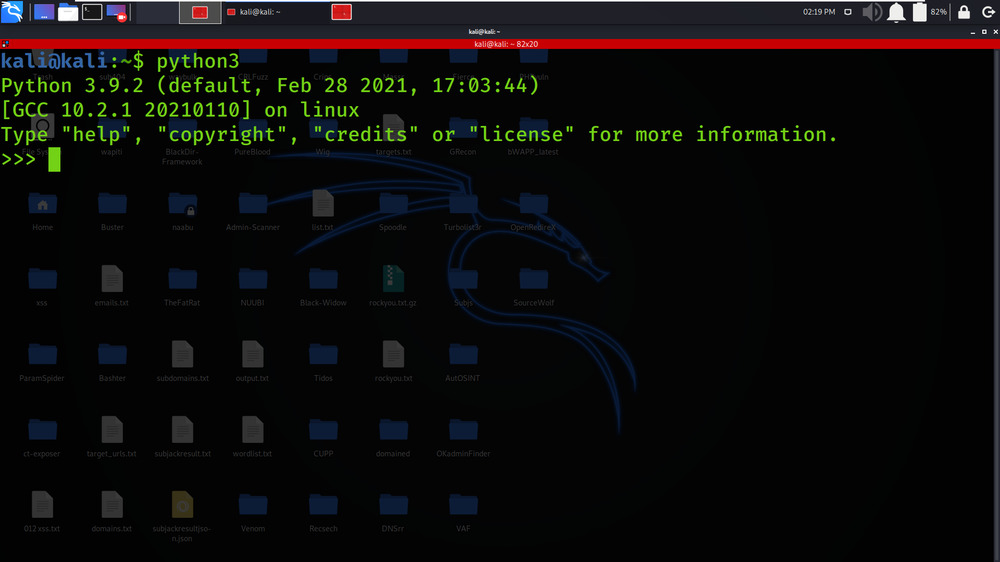

Step 1 : 检查Python Environment 是否已建立,使用以下命令。

python3

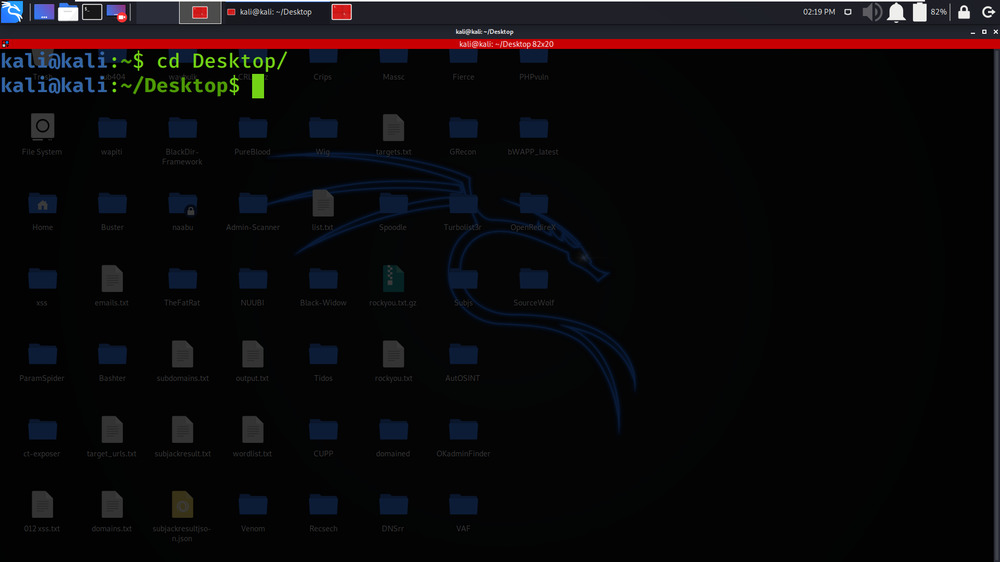

第 2 步:打开 Kali Linux 终端并使用以下命令移动到桌面。

cd Desktop

第 3 步:您现在在桌面上使用以下命令创建一个名为 CWFF 的新目录。在这个目录中,我们将完成CWFF工具的安装。

mkdir CWFF

第 4 步:现在使用以下命令切换到 CWFF 目录。

cd CWFF

第 5 步:现在您必须安装该工具。您必须从 GitHub 克隆该工具。

git clone https://github.com/D4Vinci/CWFF.git

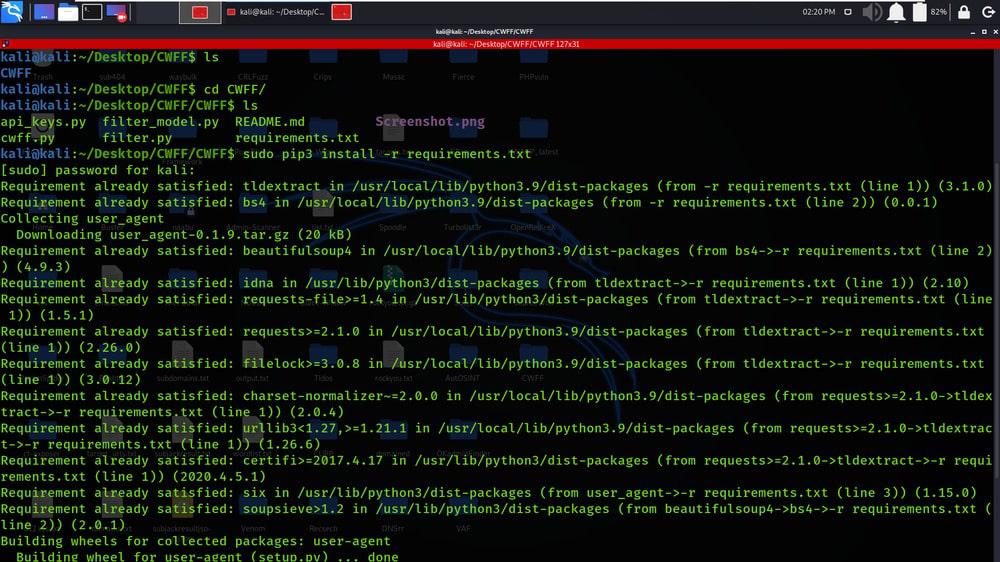

第六步:工具已成功下载到CWFF目录。现在使用以下命令列出该工具的内容。

ls

第7步:您可以观察到我们在安装该工具时已经生成了一个CWFF工具的新目录。现在使用以下命令移动到该目录:

cd CWFF

第 8 步:再次发现该工具的内容,使用以下命令。

ls

第 9 步:下载运行该工具所需的软件包,使用以下命令。

sudo pip3 install -r requirements.txt

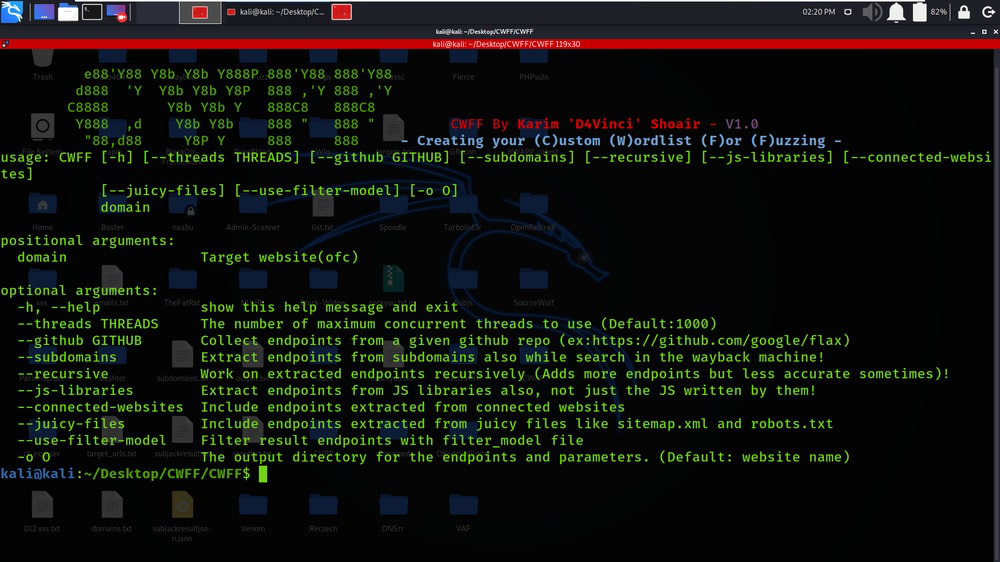

第 10 步:现在我们完成了安装,使用以下命令查看工具的帮助(更好地理解工具)索引。

python3 cwff.py --help

在 Kali Linux 操作系统上使用 CWFF 工具

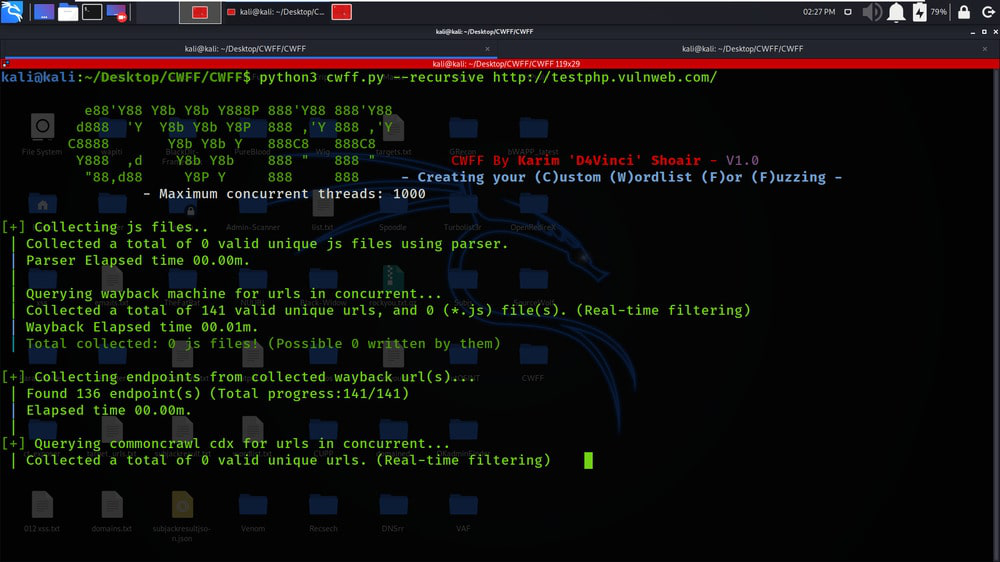

示例 1:递归信息

python3 cwff.py --recursive http://testphp.vulnweb.com/1. 在本例中,我们将尝试通过添加此工具的递归功能来获取更多信息,如您所见,我们没有在下面添加任何单词列表。

2. 在下面的屏幕截图中,我们有 2 个包含端点和参数列表的唯一文件。

3. 在下面的屏幕截图中,我们显示了端点文件。

4. 在下面的屏幕截图中,我们有与目标域链接的唯一参数列表。

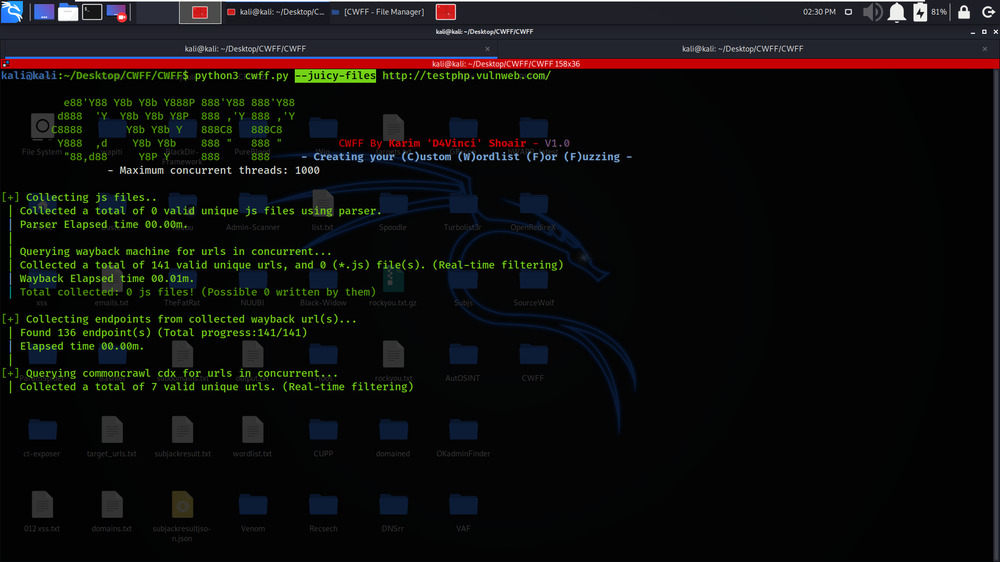

示例 2: Juicy 文件

python3 cwff.py --juicy-files http://testphp.vulnweb.com/1. 在这个例子中,我们将尝试从端点获取一些多汁的东西。我们使用了 --juicy-files 标签来使用。

2. 在下面的屏幕截图中,我们得到了扫描结果。

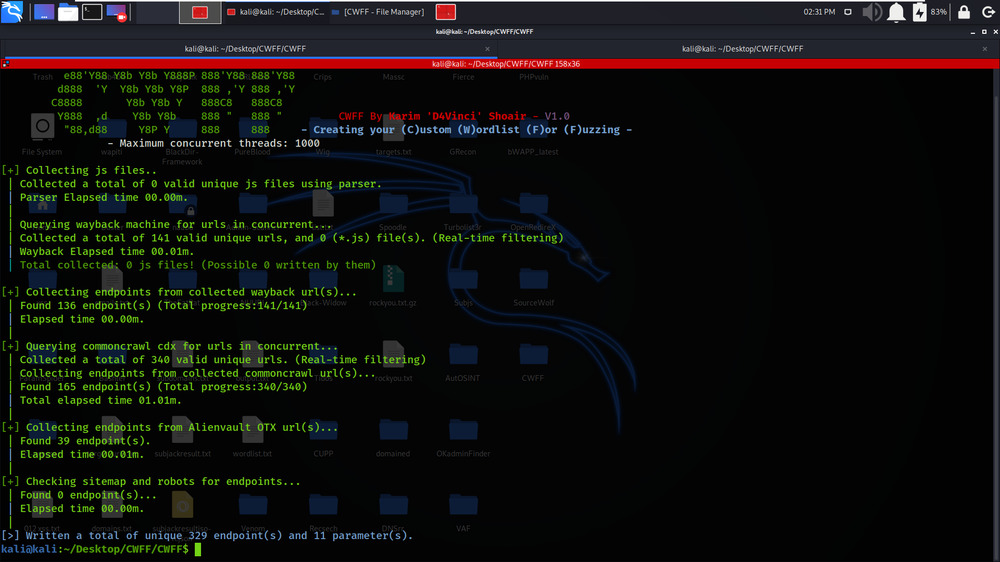

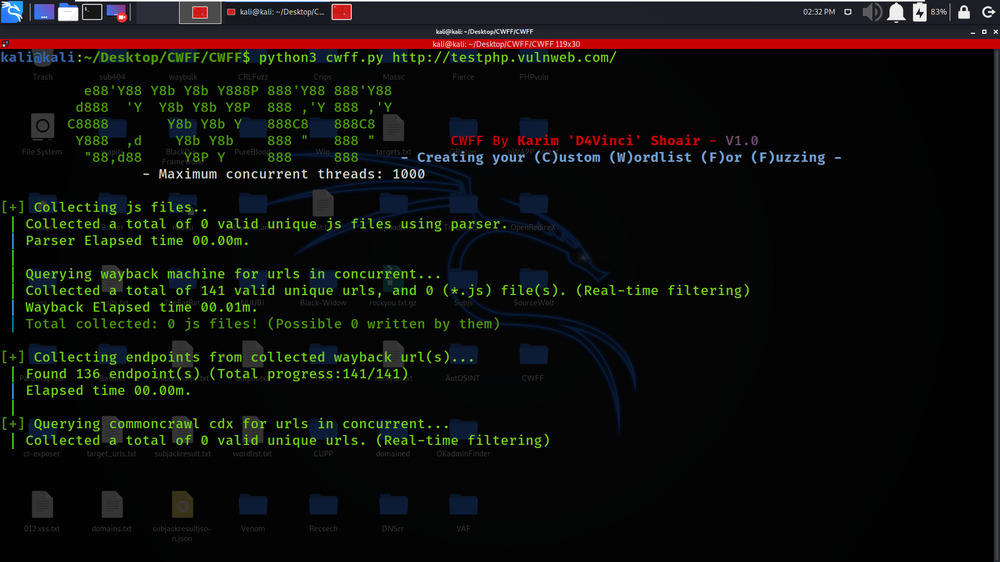

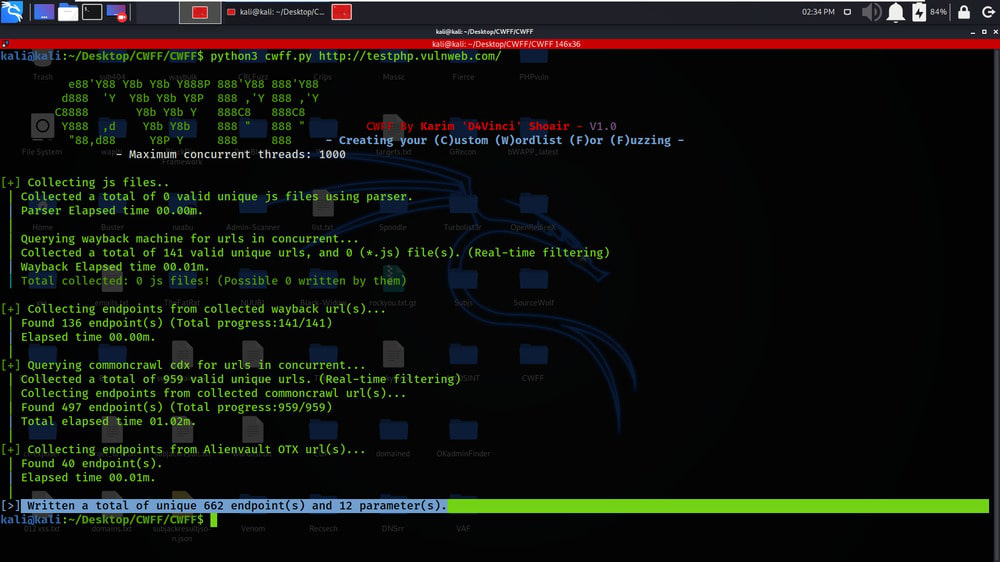

示例 3:完整域

python3 cwff.py http://testphp.vulnweb.com/1. 在本例中,我们将对目标域执行深度扫描。这将发现示例 1 和示例 2 中遗漏的一些额外端点和参数。

2. 在下面的屏幕截图中,完整的域扫描已成功执行,结果保存在专用文件中。

3. 在下面的屏幕截图中,我们正在显示包含唯一 662 端点的文件。

4. 在下面的截图中,我们展示了独特的 12 个参数组成的文件。