D-TECT – Web 应用程序渗透测试工具

信息收集和漏洞扫描是每个安全人员必须执行的渗透测试过程。这可以通过自动化工具来完成。 D-TECT 工具是一种自动化工具,有助于收集信息并查找 Web 应用程序中的漏洞。 D-TECT 工具包括子域枚举、端口扫描、WordPress 扫描、同站点脚本检测和漏洞评估。该工具扫描的漏洞有 XSS、SQL 注入、点击劫持。 D-TECT 工具采用Python语言开发,可在 GitHub 平台上使用。它是免费和开源的。

D-TECT 是如何工作的?

D-TECT 工具的工作非常简单,因为这是一个自动化工具,您只需从运行 d-tect.py 文件后出现的列表中选择模块。有多种选项,例如子域扫描器、端口扫描器、WordPress 扫描器等。您只需选择选项并提供目标域 URL,如 (geeksforgeeks.org),之后该工具会收集有关目标的信息并显示结果以复杂的方式连接到终端本身。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

在 Kali Linux 操作系统上安装 D-TECT 工具

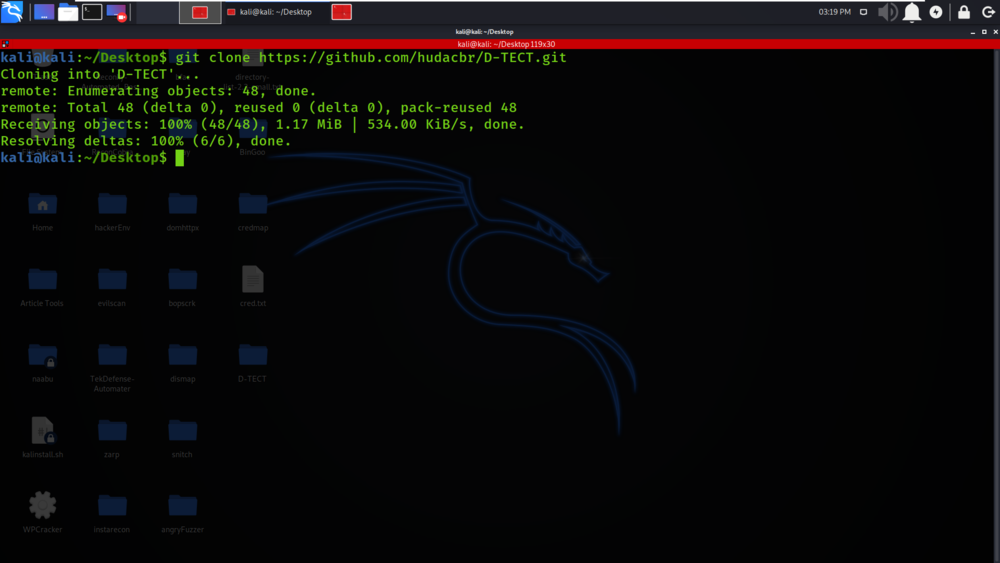

第 1 步:使用以下命令在您的 Kali Linux 操作系统中安装该工具。

git clone https://github.com/shawarkhanethicalhacker/D-TECT-1.git

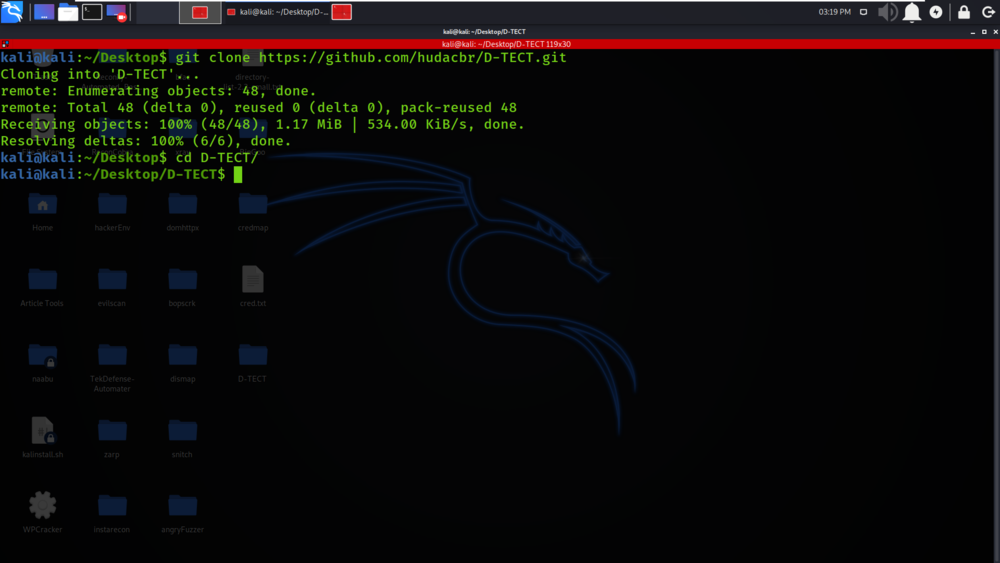

第 2 步:现在使用以下命令移动到该工具的目录。您必须在目录中移动才能运行该工具。

cd D-TECT-1

第 3 步:现在您位于该工具的目录中。使用以下命令运行该工具。

./d-tect.py

在 Kali Linux 操作系统上使用 D-TECT 工具

示例 1:横幅抓取

Select Option 1工具已收集有关目标域 geeksforgeeks.org 的横幅信息

示例 2:点击劫持检测

Select Option 5域上有 ClickJacking 漏洞检测。

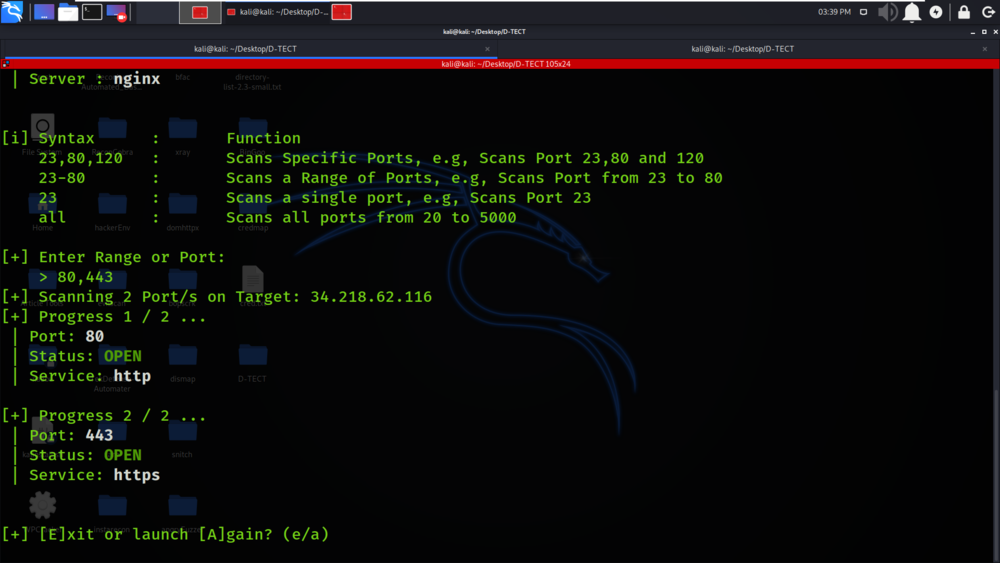

示例 3:端口扫描器

Select Option 4打开的端口被扫描并显示在下面的屏幕截图中。

示例 4: WP 备份抓取器

Select Option 7WordPress Backup Grabber 在下面的屏幕截图中执行。

示例 5:敏感文件检测

Select Option 2下面的屏幕截图中列出了可能包含敏感信息的关键文件。

示例 6:跨站点脚本 [XSS] 扫描器

Select Option 6XSS 扫描是在域 geeksforgeeks.org 上执行的。

示例 7: SQL 注入 [ SQLI ] 扫描程序

Select Option 8SQL 注入扫描在域 geeksforgeeks.org 上执行。

示例 8:子域扫描器

Select Option 3与 geeksforgeeks.org 关联的子域被检测到并显示在下面的屏幕截图中。

示例 9: WP 用户名枚举

Select Option 1与 WordPress 关联的用户名已被枚举。

示例 10 :相同站点脚本检测

Select Option 3在 geeksforgeeks.org 的子域上执行了相同站点脚本漏洞检测