僵尸网络在计算机网络中的介绍

受感染计算机的网络称为僵尸网络。受感染的计算机也称为僵尸或机器人。

编程语言:

这些软件大多是用 C++ 和 C 编写的。

动机:

这一切都始于互联网的黑暗面,它引入了一种称为网络犯罪的新型犯罪,其中恶意软件(恶意软件)僵尸网络是最广泛和最严重的威胁。几家大型机构、政府组织,几乎每个社交网站 Facebook、Twitter、 Instagram 等、电子商务网站 Amazon、Flipkart 等,简而言之,每家与互联网相关的公司都成为该恶意软件的受害者。这种恶意软件最有趣的部分是它可以在市场上免费租用。它可用于 DDoS 攻击(Smurf 攻击)、网络钓鱼、勒索等。

这个怎么运作:

您要么编写代码来构建软件,要么从可用的(泄露的)僵尸网络(如 ZEUS 僵尸网络(所有僵尸网络之王)、Mirai 僵尸网络、BASHLITE 等)中使用它,然后找到易受攻击的系统,您可以通过社交工程等方式安装此软件(例如网络钓鱼)很快该系统成为机器人军队的一部分。控制它的人称为 botmaster,它使用命令和控制通道与它的 bot 军队通信。

僵尸网络通信:

首先,想要成为botmaster的人找到目标系统(这里的目标系统是指找到易受攻击的系统),然后使用流行的社会工程技术,如网络钓鱼、点击欺诈等,将小(Kbs)可执行文件安装到其中。代码中包含一个小补丁,即使在所有正在运行的后台进程中,它也不可见。一个天真的用户甚至不会知道他/她的系统已成为机器人军队的一部分。感染后,bot 会寻找与主人通信的通道。大多数 Channel(命令和控制通道)使用现有的协议来请求命令并从 master 接收更新,因此如果有人试图查看流量行为,那么将很难弄清楚。

Botmaster 曾经编写脚本以在不同的操作系统上运行可执行文件。

For Windows: Batch Program

For Linux: BASH Program 以下是可以在机器人上执行的主要操作:

- 网络注入:

Botmaster 可以将代码片段注入机器人曾经访问过的任何安全网站。 - 网络过滤器:

在这里使用一个特殊的符号,比如:“!”对于绕过特定域,使用“@”表示屏幕截图。 - 网络假货:

网页的重定向可以在这里完成。 - DnsMAP:

将任何 IP 分配给主机想要路由机器人系列的任何域。

僵尸网络的类型: 基于渠道:

- 互联网中继聊天 (IRC) 僵尸网络:

互联网中继聊天 (IRC) 充当 C&C 频道。机器人从集中式 IRC 服务器接收命令。命令采用普通聊天消息的形式。

限制:只需关闭 IRC 服务器即可崩溃整个僵尸网络。 - 点对点 (P2P) 僵尸网络:

使用 P2P 协议和分散的节点网络形成。

由于其分散的结构,很难关闭。每个 P2P 机器人都可以充当客户端和服务器。机器人经常相互通信并发送“保持活力”消息。

限制:具有较高的数据传输延迟。 - 超文本传输协议 (HTTP) 僵尸网络:

集中式结构,使用 HTTP 协议隐藏其活动。机器人定期使用特定的 URL 或 IP 地址连接到 C&C 服务器。与 IRC 机器人不同,HTTP 机器人会定期访问 C&C 服务器以获取更新或新命令。

僵尸网络生命周期可以通过以下阶段来理解:

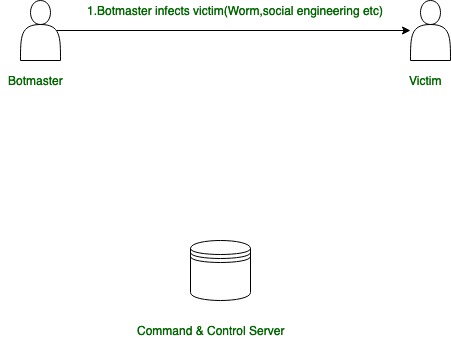

阶段1:

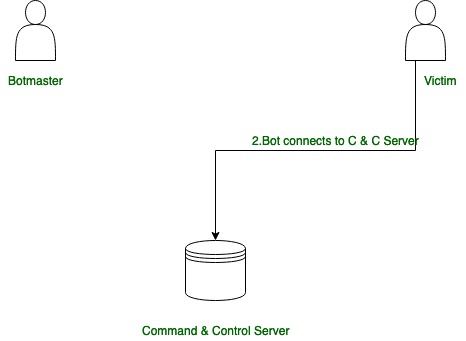

第二阶段:

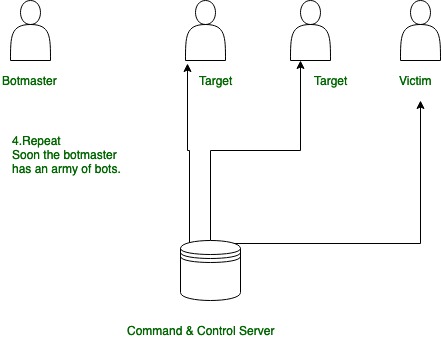

第三阶段:

第四阶段:

这是僵尸网络的简要介绍。