N4xD0rk – 列出关于主域的子域

作为安全研究员或漏洞赏金猎人,您将获得一个主域或一些域列表,用于测试和查找安全漏洞。您执行侦察以查找相关且有吸引力的信息(例如属于目标组织的服务器详细信息和域)的方法增加了您发现安全漏洞的机会。子域枚举也是信息收集过程中必不可少的一步。这些检测到的子域有时可以揭示许多可能存在一些安全漏洞的域或子域。许多测试人员测试主域,但在尝试各种子域时发现安全漏洞的机会增加了。 N4xD0rk 是用于子域枚举的基于Python语言的工具。它列出了指定目标主域的子域。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。

点击查看安装过程:Linux上的Python安装步骤

N4xD0rk 工具的特点

- N4xD0rk 工具的子域查找率很高。

- N4xD0rk 工具是一个基于开源的工具。

- N4xD0rk 工具可免费使用。

- N4xD0rk 工具是一个基于Python语言的工具。

- N4xD0rk 工具支持 IP 选项是域名未知。

- N4xD0rk 工具允许自定义搜索次数。

在 Windows 10 操作系统中安装 N4xD0rk 工具

第 1 步:从 Github 下载 N4xD0rk Tool .zip 文件,使用以下链接下载。

https://github.com/n4xh4ck5/N4xD0rk/archive/refs/heads/master.zip

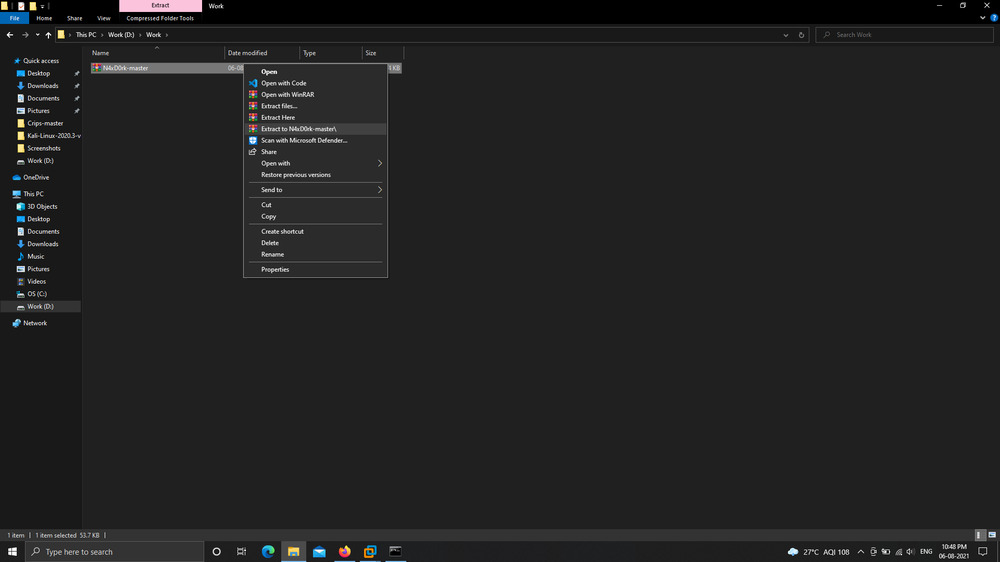

第 2 步:使用 WinRar for Default System Extractor 解压缩 Zip 文件。

Right Click -> Extract Here

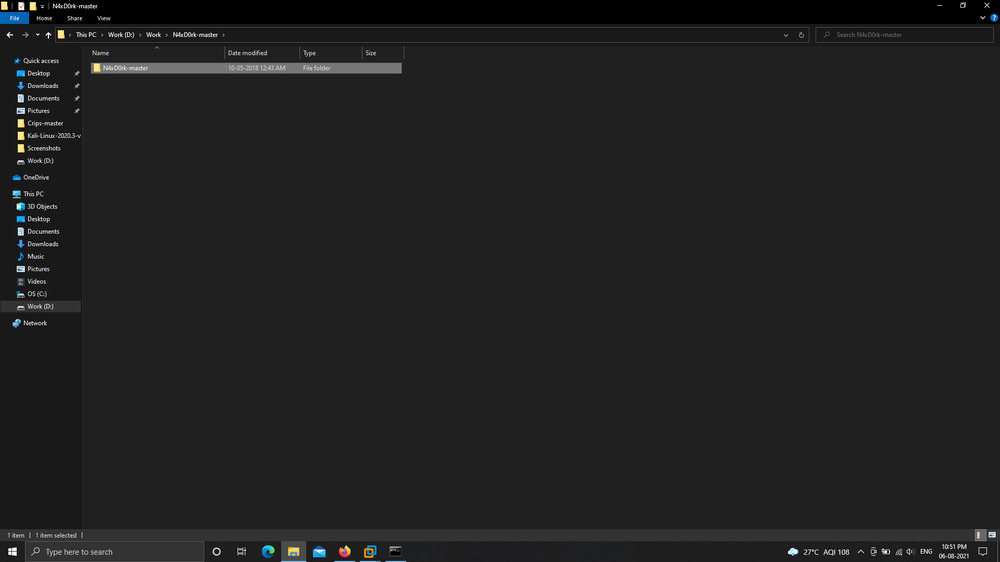

第 3 步:将创建新文件夹 N4xD0rk-master,移动到该文件夹。

Double click or the Folder

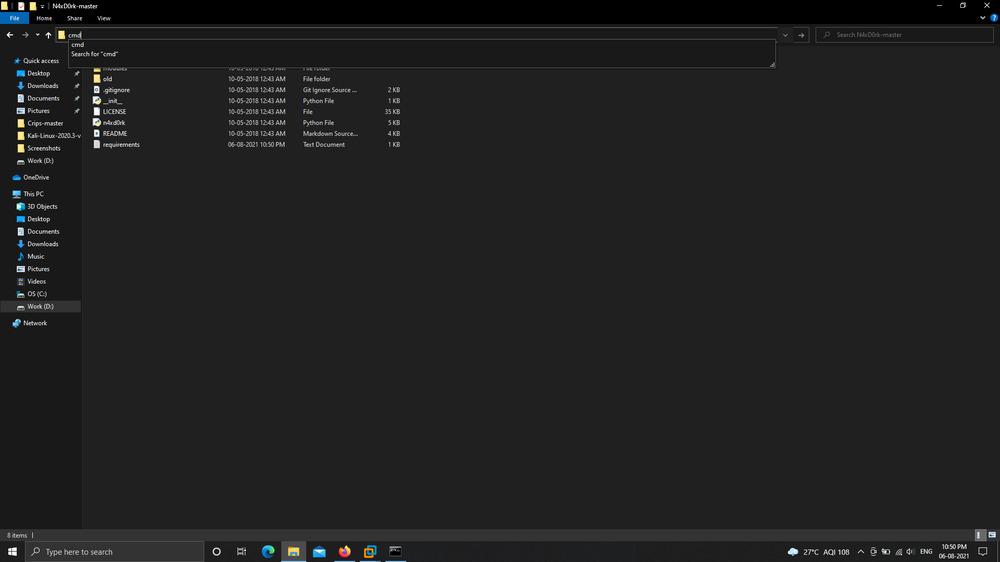

第 4 步:从 N4xD0rk 目录打开命令提示符。

Type cmd on Address Bar

键入 cmd 从工作目录打开命令提示符

第 5 步:下载运行该工具所需的软件包,使用以下命令。

pip2 install -r requirements.txt

第6步:现在我们完成了安装,使用以下命令查看工具的帮助(更好地理解工具)索引。

python n4xd0rk.py -h

在 Windows 10 中使用 N4xD0rk 工具

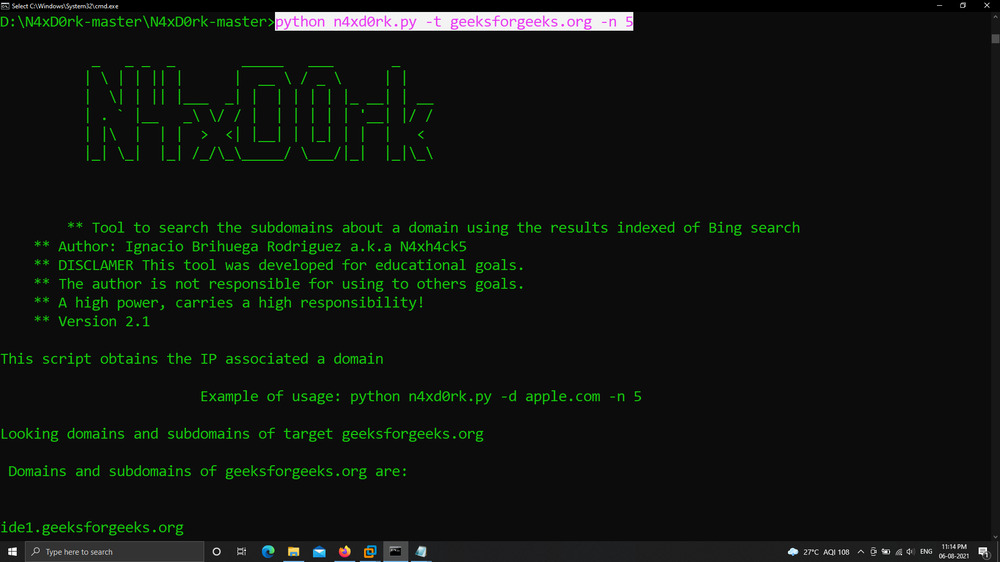

示例 1:简单扫描

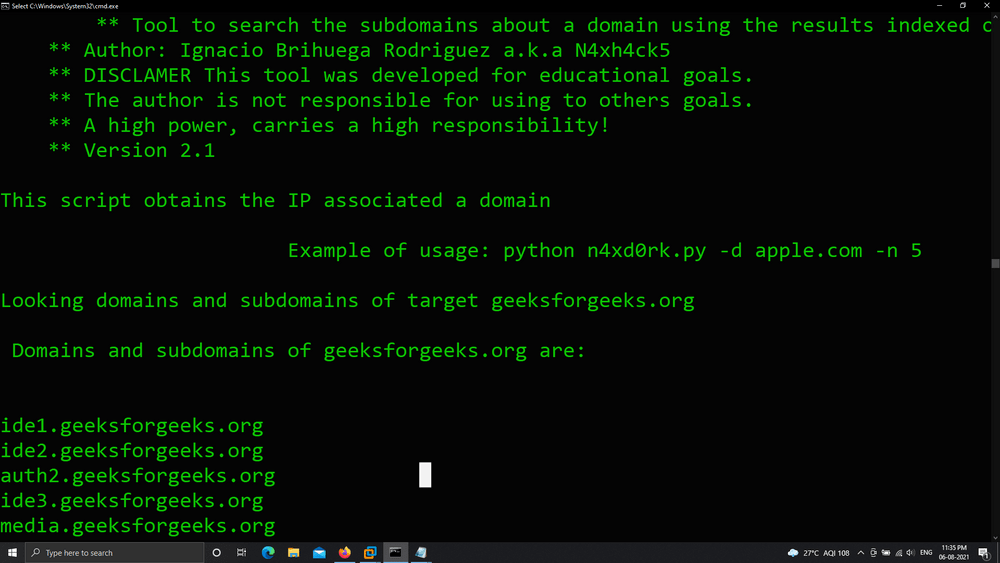

python n4xd0rk.py -t geeksforgeeks.org -n 5在这个例子中,我们将执行一个简单的扫描来枚举 geeksforgeeks.org 的主域的子域。我们使用 -t 标签来指定目标。 -n 标签用于指定结果的数量。

2. 在下面的截图中,我们得到了 geeksforgeeks.org 主域的结果或子域。根据我们的 -n 标签,我们有 5 个结果或 5 个子域。

示例 2:指定结果数

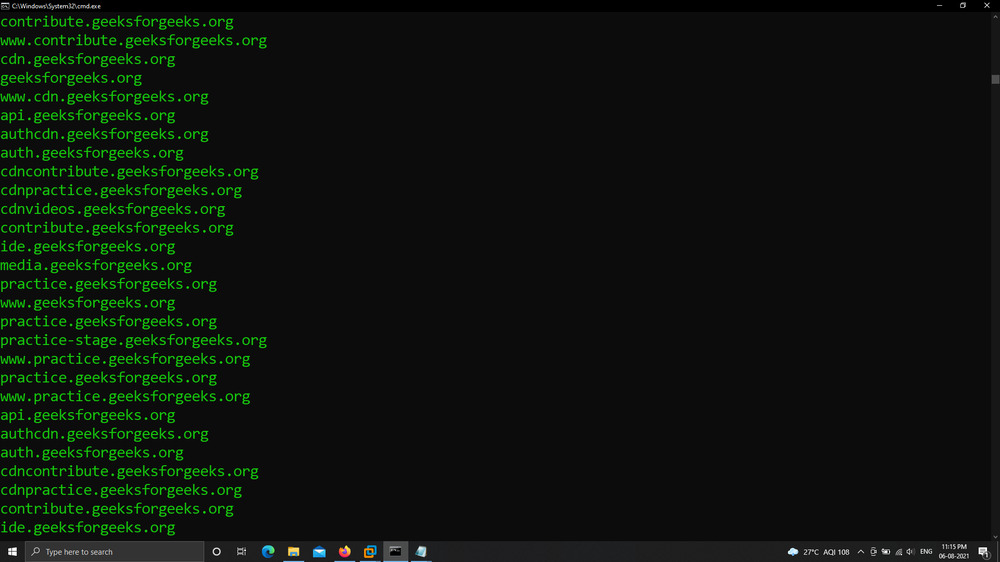

python n4xd0rk.py -t geeksforgeeks.org -n 301. 在本例中,我们将更改结果值的数量。在上面的例子中,我们得到了 5 个结果,但在这个例子中,我们将自定义 -n 标记为 30 个结果。

2. 在下面的屏幕截图中,您可以看到我们为目标主域 geeksforgeeks.org 获得了近 30 个结果。我们可以根据我们的要求更改结果数字。

示例 3:截取子域的屏幕截图

python n4xd0rk.py -t geeksforgeeks.org -n 30 -c y1. 在本例中,我们将单击 geeksforgeeks.org 的子域截图。 N4xD0rk 工具提供点击子域截图的功能。 -c 标志连同确认字符串(Y/N) 将被输入。

2.可以看到这个工具已经点击了子域的截图。在下图中,我们添加了 https://authtest.geeksforgeeks.org/ 子域的屏幕截图。

该工具可用于安全研究和漏洞赏金,因为它具有搜索子域的功能,并且还具有单击子域屏幕截图以节省时间的功能,因为检查每个子域的可访问性是一个复杂的过程,因此自动单击screenshot 可以帮助测试人员简单地检查快照并探索子域。