Scant3R – 网络安全扫描器

漏洞扫描是在基于 Web 的应用程序中发现可能危及 Web 应用程序并泄露敏感数据的安全漏洞的过程。扫描可以手动方式也可以自动方式完成。如果目标域的范围很大,手动测试会花费大量时间。所以自动化测试是一个很好的方法。 Scant3rR 是使用Python语言开发的自动化工具,用于测试目标域中的各种类型的漏洞或缺陷,如 XSS、注入、LFI 等。该工具包含可用于扫描过程的各种模块。 Scant3R 工具是开源的并且可以免费使用。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

在 Kali Linux 操作系统上安装 Scant3R 工具

Step 1 : 检查Python Environment 是否已建立,使用以下命令。

python3

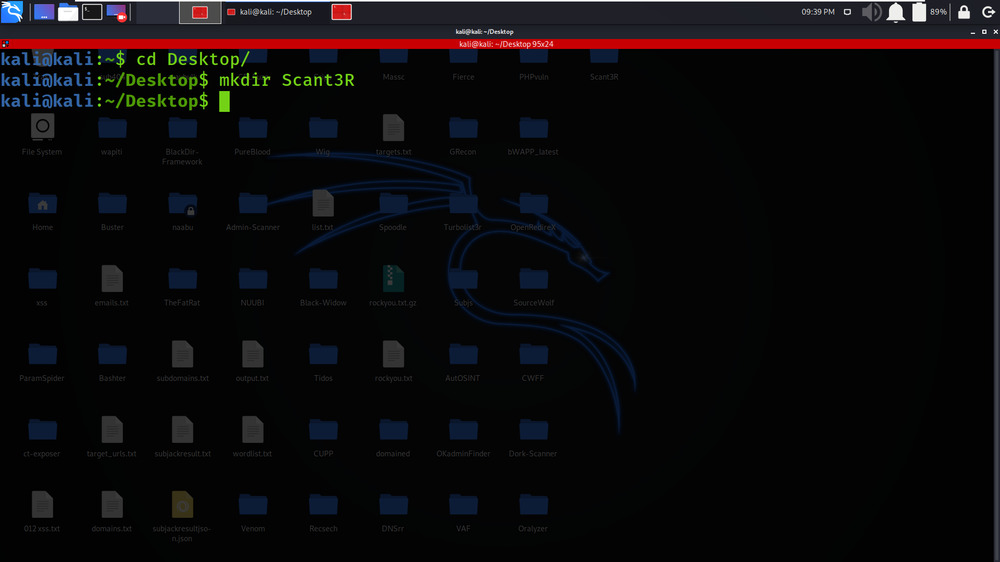

第 2 步:打开 Kali Linux 终端并使用以下命令移动到桌面。

cd Desktop

第 3 步:您现在在桌面上使用以下命令创建一个名为 Scant3R 的新目录。在这个目录中,我们将完成 Scant3R 工具的安装。

mkdir Scant3R

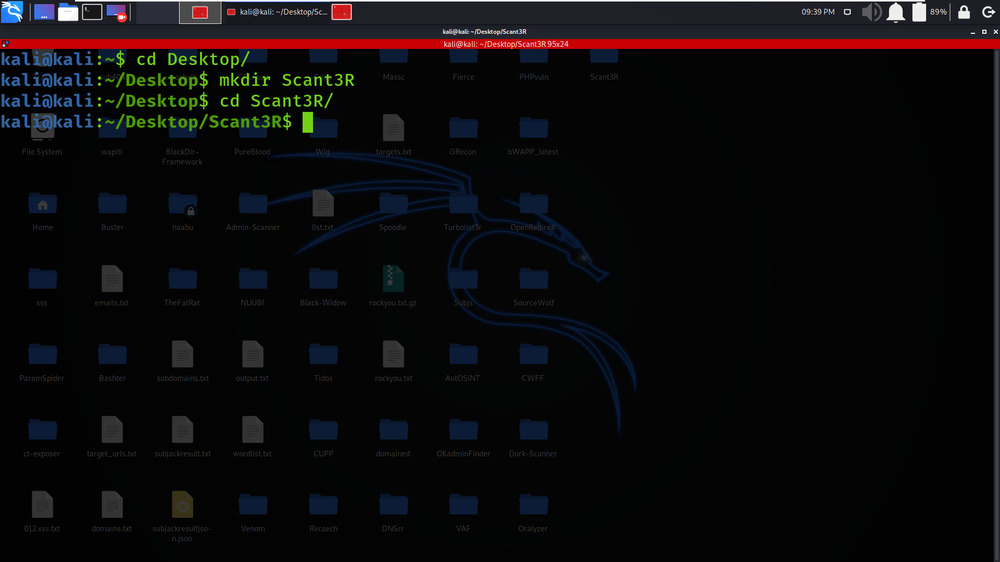

第 4 步:现在使用以下命令切换到 Scant3R 目录。

cd Scant3R

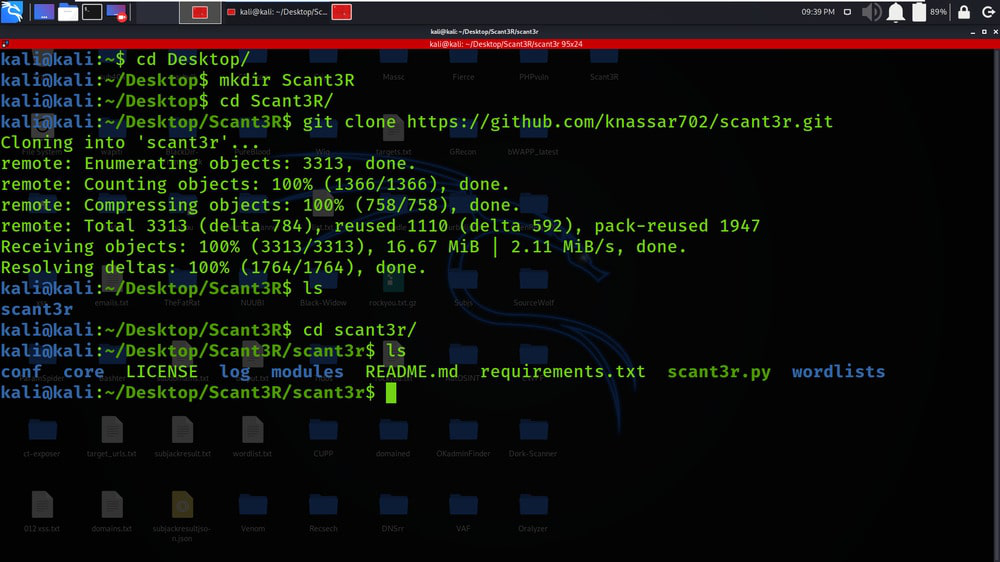

第 5 步:现在您必须安装该工具。您必须从 GitHub 克隆该工具。

git clone https://github.com/knassar702/scant3r.git

Step 6 : 该工具已成功下载到 Scant3R 目录下。现在使用以下命令列出该工具的内容。

ls

第 7 步:您可以观察到在我们安装该工具时已生成的 Scant3R 工具创建的新目录。现在使用以下命令移动到该目录:

cd scant3r

第 8 步:再次发现该工具的内容,使用以下命令。

ls

第 9 步:下载运行该工具所需的软件包,使用以下命令。

sudo pip3 install -r requirements.txt

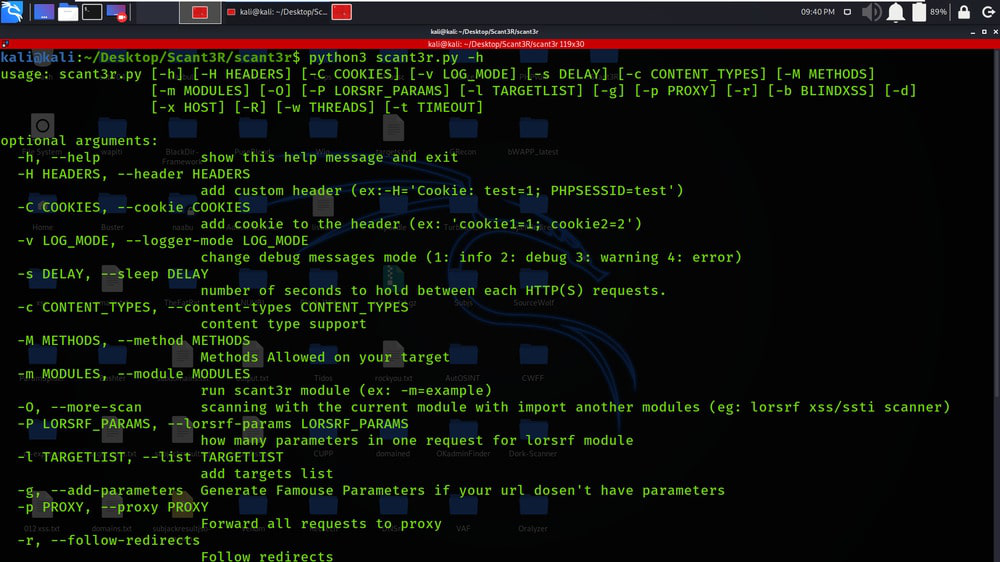

第 10 步:现在我们完成了安装,使用以下命令查看工具的帮助(更好地理解工具)索引。

python3 scant3r.py -h

在 Kali Linux 上使用 Scant3R 工具

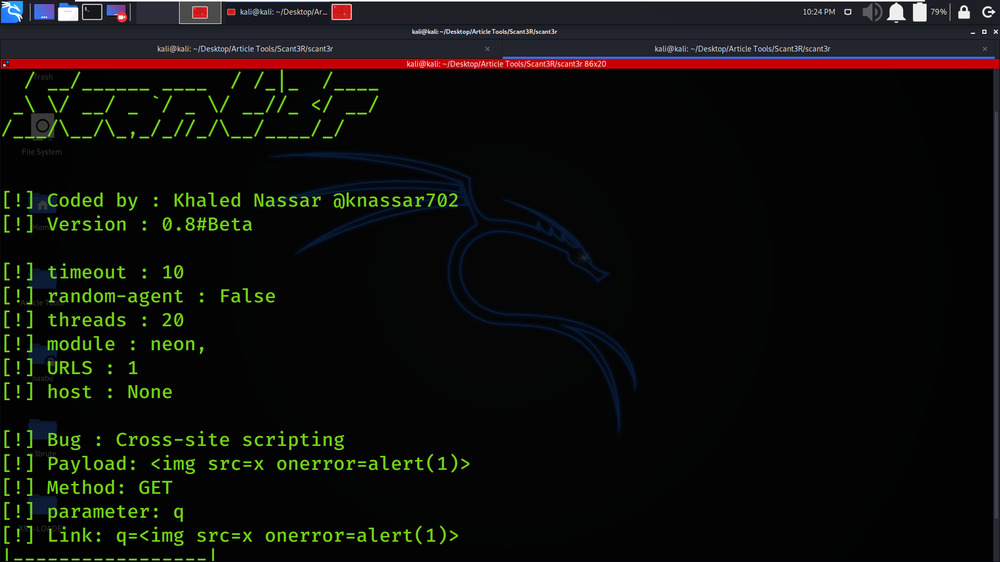

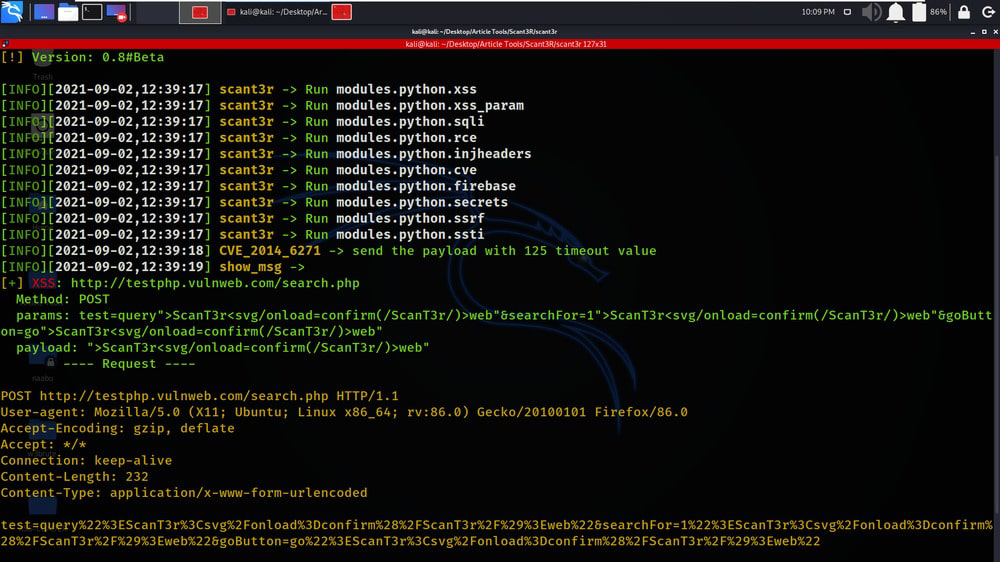

示例 1:使用 Scant3R 工具进行普通扫描

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py

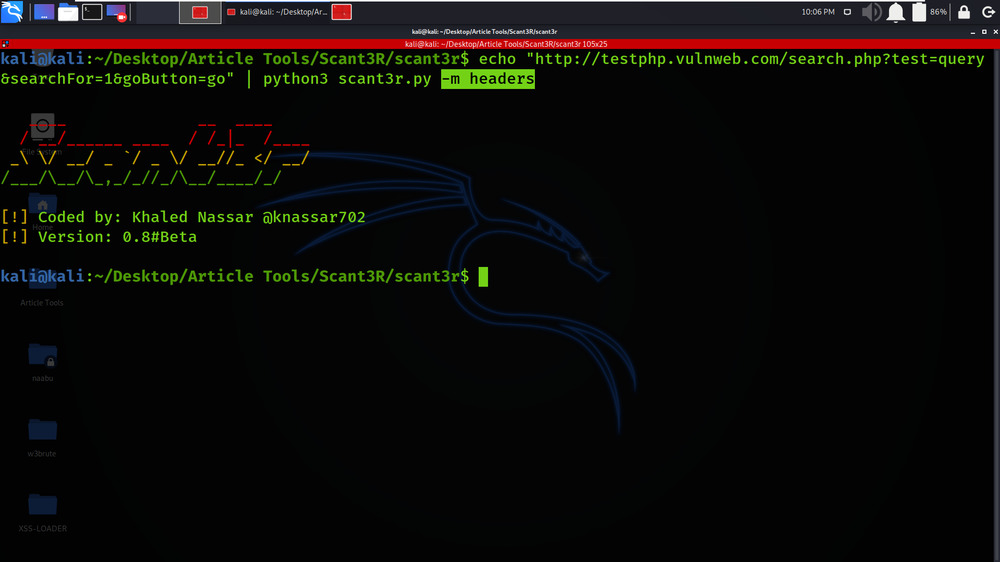

示例 2:使用 Scant3R 工具添加模块

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -m headers

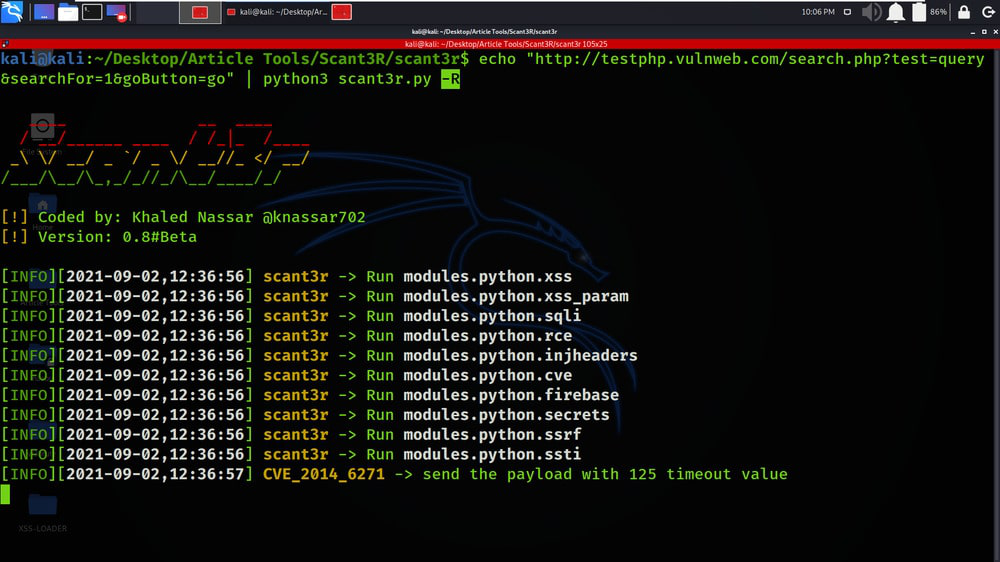

示例 3:使用 Scant3R 工具添加随机用户代理

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -R

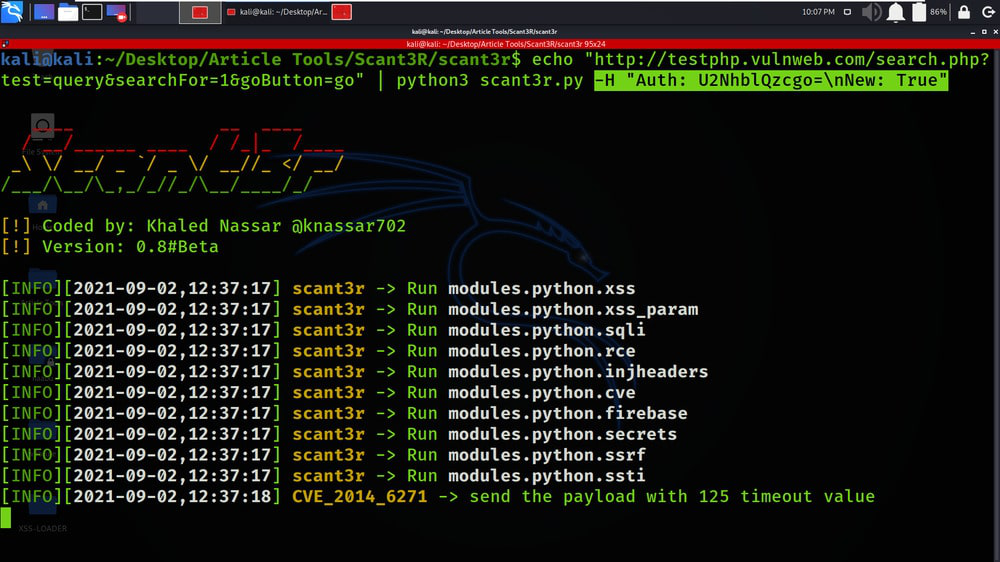

示例 4:使用 Scant3R 工具添加自定义标题

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -H “Auth: U2NhblQzcgo=\nNew: True”

示例 5:使用 Scant3R 工具添加超时

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -t 1000

示例 6:使用 Scant3R 工具添加线程

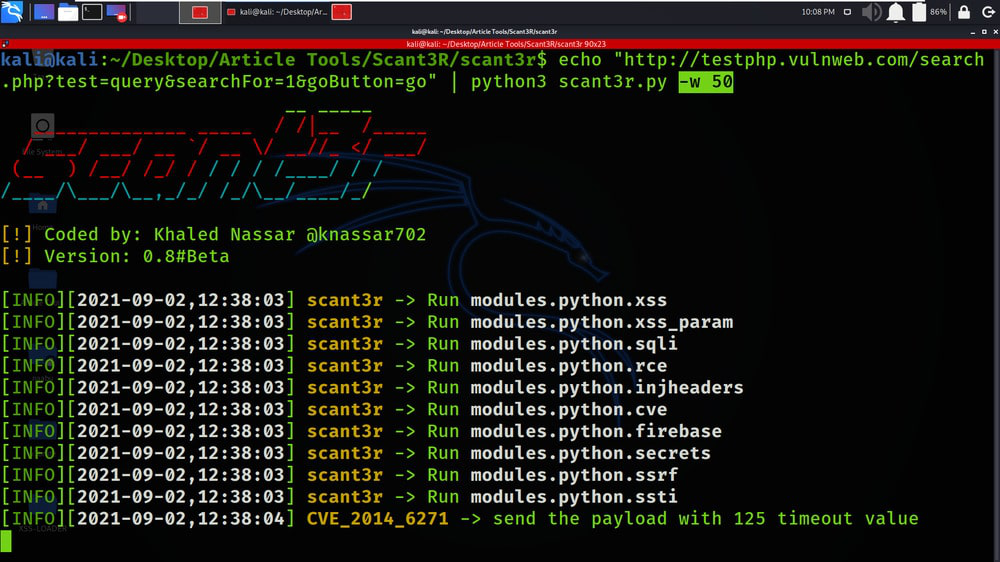

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -w 50

示例 7:使用 Scant3R 工具添加 http/https 代理

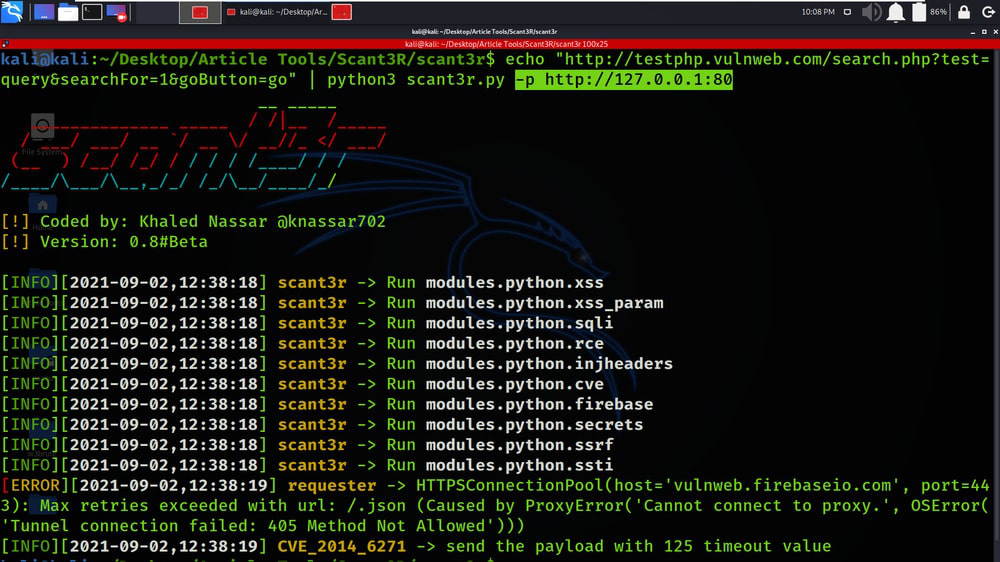

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -p http://127.0.0.1:80

示例 8:使用 Scant3R 工具添加 cookie

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -c ‘login=test%2Ftest’

示例 9:使用 Scant3R 工具跟踪重定向

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -r

示例 10:使用 Scant3R 工具转储 HTTP 请求/响应

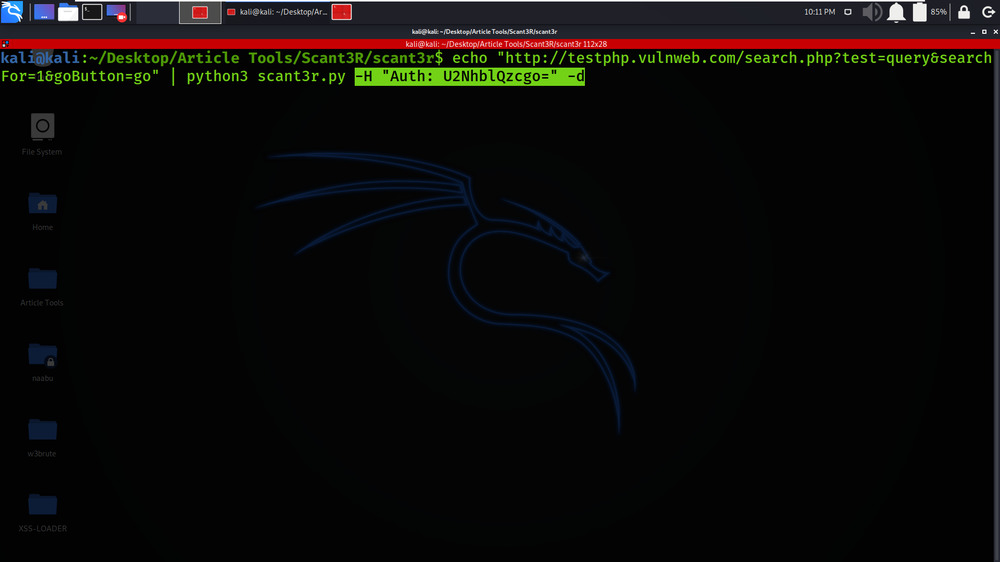

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py -H “Auth: U2NhblQzcgo=” -d

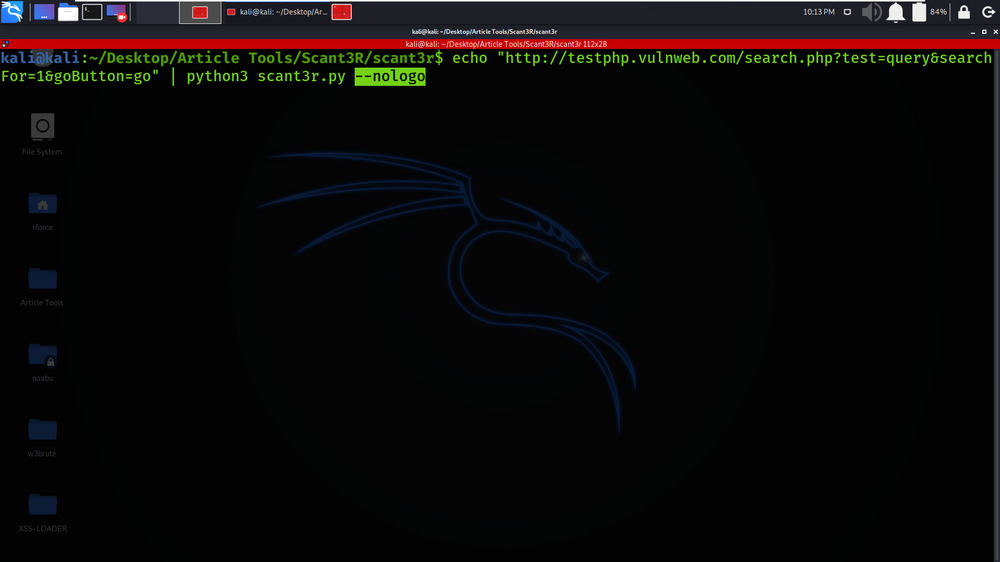

示例 11:使用 Scant3R 工具删除徽标

echo “http://testphp.vulnweb.com/search.php?test=query&searchFor=1&goButton=go” | python3 scant3r.py –nologo

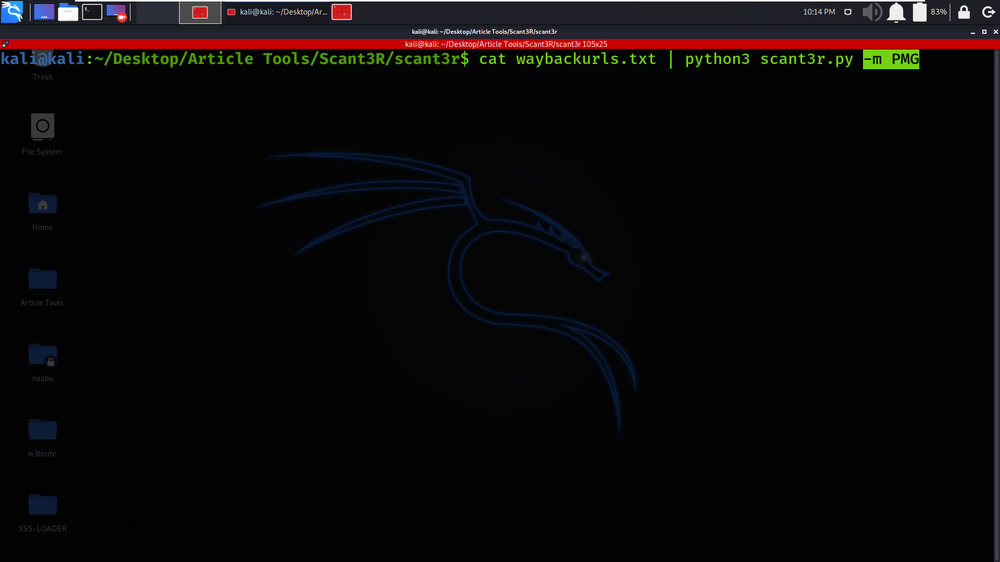

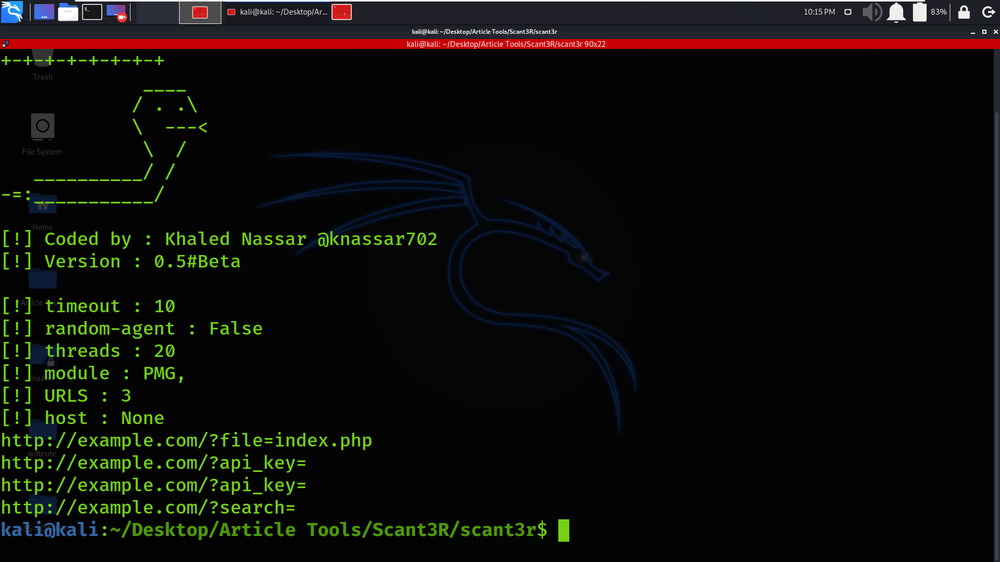

示例 12:使用 Scant3R 工具使用 PMG 模块

cat waybackurls.txt | python3 scant3r.py -m PMG

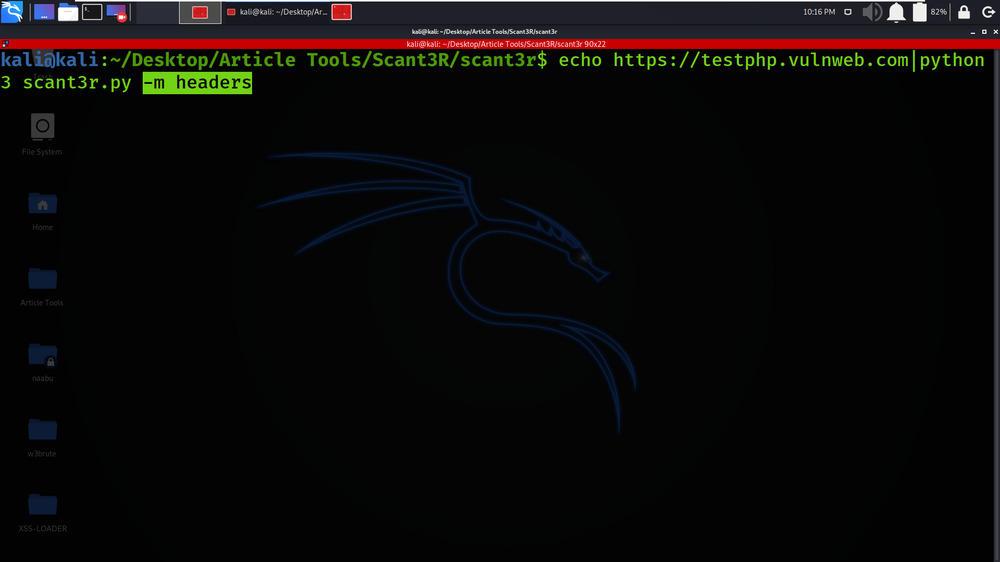

示例 13:使用 Scant3R 工具使用 Headers 模块

echo https://testphp.vulnweb.com|python3 scant3r.py -m headers

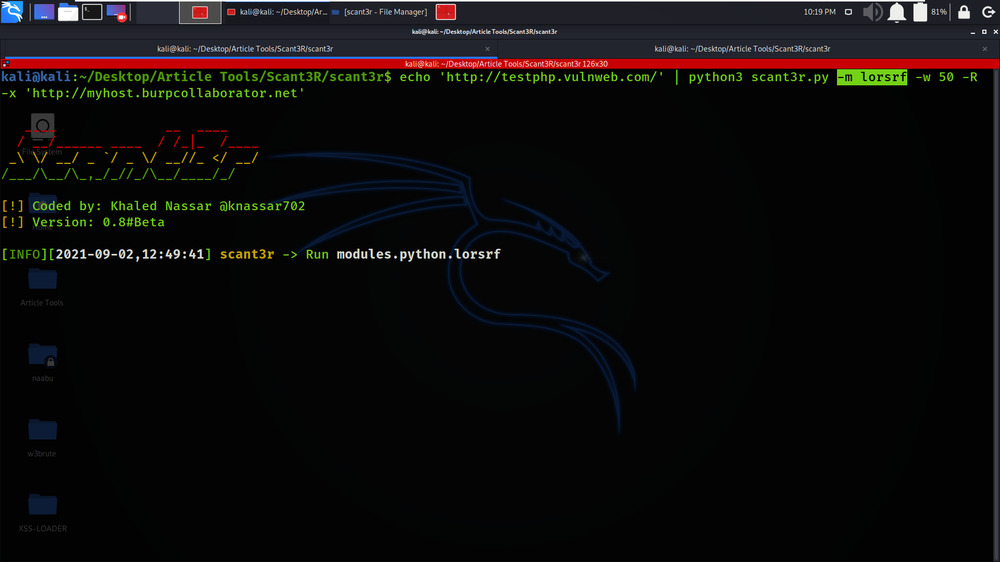

示例 14:使用 Scant3R 工具使用 Lorsrf 模块

echo ‘http://testphp.vulnweb.com/’ | python3 scant3r.py -m lorsrf -w 50 -R -x ‘http://myhost.burpcollaborator.net’

示例 15:使用 Scant3R 工具使用路径模块

echo ‘http://testphp.vulnweb.com/’| python3 scant3r.py -m paths -w 50

示例 16:使用 Scant3R 工具使用 Neon 模块

echo http://$$$$$.com/admin/ | python3 scant3r.py -m neon