- 无线安全性-工具

- 无线安全性-工具(1)

- 讨论无线安全性

- 讨论无线安全性(1)

- 无线安全性-标准

- 无线安全性-标准(1)

- 无线安全性-概念

- 无线安全性-WEP加密WLAN

- 无线安全性-有用的资源(1)

- 无线安全性-有用的资源

- 无线安全性-蓝牙堆栈

- 无线安全性-蓝牙堆栈(1)

- 无线安全-破解加密(1)

- 无线安全-破解加密

- 无线安全性-Wi-Fi笔测试

- 无线安全性-Wi-Fi笔测试(1)

- 加密 (1)

- 无线安全性-射频监控工具

- 无线安全性-射频监控工具(1)

- 云计算安全性(1)

- 云计算安全性

- 应用程序安全性和网络安全性之间的区别

- 应用程序安全性和网络安全性之间的区别(1)

- 应用程序安全性和网络安全性之间的区别

- 应用程序安全性和网络安全性之间的区别(1)

- 无线安全性Wi-Fi身份验证模式(1)

- 无线安全性Wi-Fi身份验证模式

- 软件安全性与网络安全性之间的区别

- 软件安全性与网络安全性之间的区别(1)

📅 最后修改于: 2020-12-03 06:23:29 🧑 作者: Mango

在一般情况下,加密是转换数据,变成某种密文,这将是不可理解的,将截获的信息任何第三方的过程。如今,我们每天都在使用加密,甚至没有注意到。每次访问您的网络银行或邮箱时,最常见的情况是您登录到任何类型的网页,或创建回到企业网络的VPN隧道。

一些信息太有价值了,不能被保护。并且,为了有效保护信息,必须以不允许攻击者解密的方式对其进行加密。老实说-没有完全安全的加密方案。我们每天使用的所有算法都可能被破坏,但是在当前技术和时间下发生这种情况的可能性有多大?

例如,使用新的超高速计算机破解加密“ X”可能需要大约八年的时间。这样的风险是否足够大,可以停止使用算法“ X”进行加密?我对此表示怀疑,当时要保护的信息可能已过时。

无线加密的类型

要开始谈论无线加密,值得一提的是,有两种类型的加密算法:流密码和块密码。

-

流密码-它以逐位方式将纯文本转换为密文。

-

块密码-在固定大小的数据块上运行。

下表收集了最常用的加密算法-

| Encryption Algorithm | Type of encryption algorithm | Size of data block |

|---|---|---|

| RC4 | Stream cipher | — |

| RC5 | Block cypher | 32/64/128 bits |

| DES | Block cypher | 56 bits |

| 3DES | Block cypher | 56 bits |

| AES | Block cypher | 128 bits |

您最有可能在无线网络上遇到(以某种形式)的是RC4和AES 。

WEP vs WPA vs WPA2

无线网络领域存在三种广为人知的安全标准。这三个之间最大的区别是它们可以提供的安全模型。

| Security Standard | Encryption algorithm user | Authentication methods | Possibility of breaking the encryption |

|---|---|---|---|

| WEP | WEP (based on RC4) | Pre-Shared Key (PSK) |

|

| WPA | TKIP (based on RC4) | Pre-Shared Key (PSK) or 802.1x | – cracking the password during initial 4-way handshake (assuming that it’s relatively short password <10 characters) |

| WPA2 | CCMP (based on AES) | Pre-Shared Key (PSK) or 802.1x |

WEP是第一个应该添加身份验证和加密的无线“安全”模型。它基于RC4算法和24位初始化向量(IV) 。这是实施过程中的最大缺点,导致使用任何人都可以在其PC上安装的工具在几分钟之内破解WEP。

为了增强安全性,WPA2发明了具有强大的加密模型(AES)和基于802.1x(或PSK)的非常强大的身份验证模型。引入WPA只是作为平稳过渡到WPA2的过渡机制。当时很多无线网卡不支持新的AES,但是它们都使用RC4 + TKIP 。因此,WPA也是基于该机制的,只是取得了一些进步。

弱初始化向量(IV)

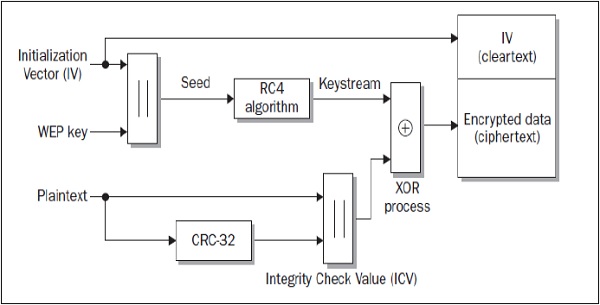

初始化向量(IV)是WEP加密算法的输入之一。下图展示了整个机制-

可以注意到,该算法有两个输入,一个是24位长的IV(也以明文形式添加到最终密文中),另一个是WEP密钥。尝试破解此安全模型(WEP)时,必须收集大量无线数据帧(大量帧,直到找到具有重复IV矢量值的帧为止)。

假设对于WEP,IV具有24位。这意味着它可以是两个帧(如果足够幸运的话)到2 24 +1(您收集每个可能的IV值,然后下一帧必须是重复的)中的任何数字。根据经验,我可以说,在一个相当拥挤的无线局域网中(大约3个客户端一直在发送流量),大约需要5到10分钟才能获得足够的帧,破解加密并得出PSK值。 。

此漏洞仅在WEP中存在。 WPA安全模型使用TKIP,通过将其大小从24位增加到48位并对该图进行其他安全增强,解决了弱IV。这些修改使WPA算法更加安全,并易于出现这种类型的破解。