基于区域的防火墙

防火墙是一种网络安全系统,它根据定义的规则监控传入或传出数据包并对其采取行动。它可以是硬件设备或软件。

负担不起硬件防火墙设备的组织使用替代方案,即通过使用 CBAC 或使用基于区域的防火墙在 Cisco IOS 路由器上实施防火墙功能。CBAC 是基于区域的防火墙的前身。

基于区域的防火墙 –

基于区域的防火墙是状态防火墙的一种高级方法。在状态防火墙中,维护一个状态数据库,其中记录了源IP地址、目的IP地址、源端口号、目的端口号。因此,仅允许回复,即如果流量是从网络内部生成的,则仅允许来自网络外部的回复(内部网络流量)。

Cisco IOS路由器可以通过两种方法做防火墙:

- 通过使用 CBAC:创建访问列表并将其应用于接口,记住应该允许或拒绝哪些流量以及在哪个方向。这给管理员带来了额外的开销。

- 使用基于区域的防火墙。

条款:

1. 区域——区域是具有相同信任级别的设备所在的逻辑区域。创建区域后,将接口分配给区域。默认情况下,不允许从一个区域到另一个区域的流量。

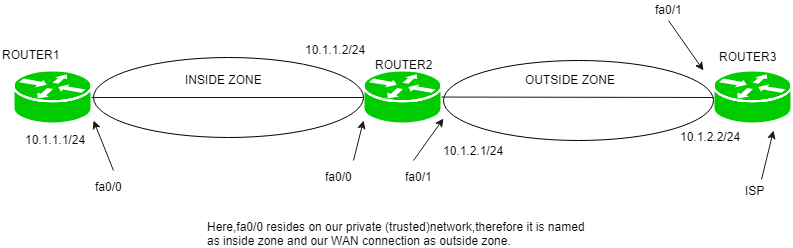

例如,首先,我们创建一个名为 inside 的区域,然后如果路由器接口 fa0/0 驻留在我们命名为 inside 的最受信任的网络上,则将 fa0/0 分配给 inside 区域。

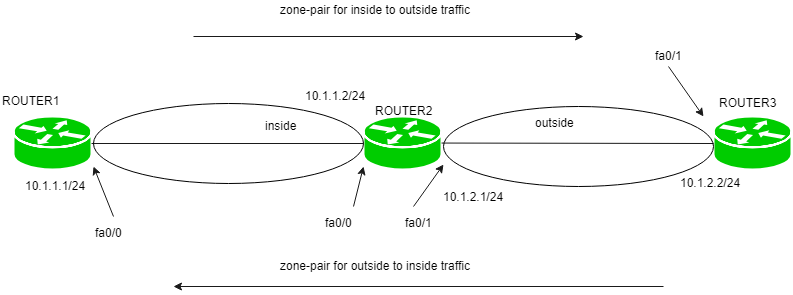

2. 区域对——定义了识别流量(什么类型的流量)然后应该采取什么行动(检查拒绝,允许)的策略。然后我们必须将这些策略应用于区域对。区域对始终是单向的。如果我们想让它成为双向的,那么我们必须创建另一个区域对。

例如,我们希望允许从网络内部到外部的流量,那么我们必须创建一个区域对。如果我们选择了要检查的操作,则如果流量是从内部网络生成的(有状态过滤),则允许来自网络外部的回复。

现在,如果我们想让外部流量能够到达内部网络,那么我们必须创建一个单独的区域对。如果流量是从外部网络生成的,则此区域对将允许流量到达内部网络。

3. Self- zone——发往路由器本身的流量,无论是哪个设备发送的,都称为self-zone。路由器产生的流量称为来自自身区域的流量。流向路由器的流量被视为流向 Self-zone 的流量。默认情况下,允许进出 Self-zone 的流量,但可以根据应用的策略进行更改。

在职的:

首先,定义和命名区域。虽然,我们可以通过有意义的命名约定给出任何名称,将区域命名为内部、外部和 DMZ。

- 内部:最受信任的(私有)网络。

- 外部:最不受信任的(公共)网络。

- DMZ:(公共区域)包含服务器等设备。

现在,随着区域的命名,将创建策略,其中包括允许生成和允许从内部网络到外部网络的流量类型以及应采取哪些操作(例如检查 [状态检查])交通。

动作可以是:

- 检查:将在状态数据库中为协议(已应用策略)创建一个条目,以便回复(用于内部网络)可以返回。

- 丢弃:如果流量与策略不匹配,则默认操作。

- pass:允许从一个区域到另一个区域的流量,但不维护会话。

由于默认策略,不匹配策略的流量将被丢弃。这些策略将针对区域对中的一个方向(例如从内到外)定义。

如果条件要求允许在两个方向(内部到外部网络和外部到内部网络)生成初始流量,则将创建两个单独的区域对并应用单独的策略。

优点 -一些优点是:

- 默认情况下,与 CBAC 不同,流量被阻止。在基于区域的防火墙中,不允许从一个区域到另一个区域的流量,而在 CBAC 中,如果未应用显式 ACL,则允许所有流量。

- 与 CBAC 不同,基于区域的防火墙并不严重依赖 ACL。

- 添加另一个接口很容易,因为只需声明该接口所属的区域,因为所有策略都与之前为该区域显式应用的策略相同。