3klCon – 适用于中小型范围的自动化侦察工具

侦察或信息收集是道德黑客攻击或渗透测试过程的初始步骤或开始步骤。在执行渗透测试时,了解目标非常重要。收集到的目标信息作为穿透目标的里程碑。目标可以有两种类型 1) 组织 2) 个人,因此根据目标,渗透测试人员应收集基本信息,如开放端口、IP 地址、MAC 地址、Whois 记录等,而社交媒体帐户信息、个人详细信息,如果目标是个人。

在渗透基于Web的应用程序时,每个测试人员都应该收集可能容易受到攻击的子域、服务信息、Web数据库信息、信息暴露、隐藏目录和参数、多汁链接。

侦察范围

Penetration Tester 可以将测试的范围主要分为三种类型:

1.范围小

在对任何组织执行渗透测试时,重新应用条款和条件,其中范围区域被确定并向测试人员解释。所以在小范围内,测试的区域只针对组织允许的子域,超出这个范围的所有活动都可以被视为渎职。收集的所有信息应仅属于相关子域。

小范围收集的信息是:

- 目录枚举

- Github 多金

- 参数发现

- 端口扫描

- 数据库枚举

- 后端枚举

- Github 搜索链接

2. 中等范围

在中等范围的范围内,测试区域将增加以包含与特定域相关的所有子域。任何组织都可以允许渗透测试人员测试 *.comoanydoamin.com 并发现任何漏洞。在这个范围内,收集的信息比以前的多,即小范围,收集的数据可以与指定或允许域的各个子域相关。

在中等范围内收集的信息是:

- Waybackurl 枚举

- JS文件枚举

- 端口扫描

- WAF检测

- 存储配置错误

- 子域接管

3.适用范围大

这是渗透测试人员的最佳范围,因为没有子域和域的限制。测试人员可以按照他的方式和方法测试任何子域。例如,Google 组织可以指定测试人员来不受限制地测试任何 Google 域和子域。

在大范围内收集的信息是:

- ASN 获取 IP 范围

- DNS 和 SSL 枚举

- 种子或根

- 自动化漏洞扫描

- 敏感文件

- 子域列表

侦察中使用的方法

侦察方法

该方法是渗透测试过程的路线图。不同的测试人员的方法可能不同。这取决于目标的理解和范围。循序渐进的方法对于减少混乱和获得有效结果至关重要。

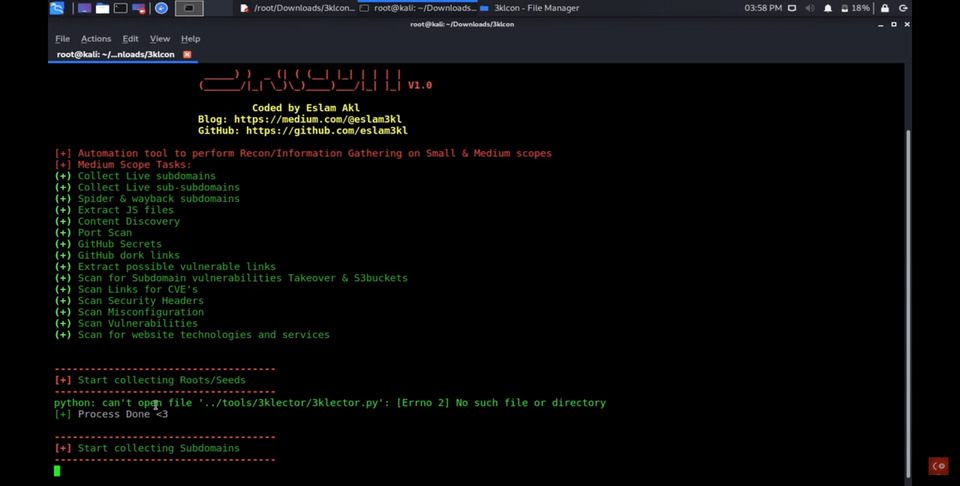

什么是 3klCon 工具?

3klCon 工具是一种适用于中型和大型范围的自动化侦察框架。 3klCon 是一个基于Python语言的工具。它执行 20 多项任务并将所有结果放入单独的文件中。完整的自动化侦察工具,适用于中小型范围。如果您使用虚拟专用服务器 (VPS),它会发现秘密并搜索漏洞。 3klCon 会将所有结果收集到一个带有目标名称的目录中。

3klCon 使用各种工具获取信息

- 子查找器

- 资产查找器

- 替代域名

- 目录搜索

- Httpx

- Waybackurls

- 高

- Git-hound

- gitdorks.sh

- 纳布

- 女朋友

- Gf-模板

- 细胞核

- 核模板

- 次千斤顶

- 端口扫描文件

在 Kali Linux 上安装 3klCon 工具

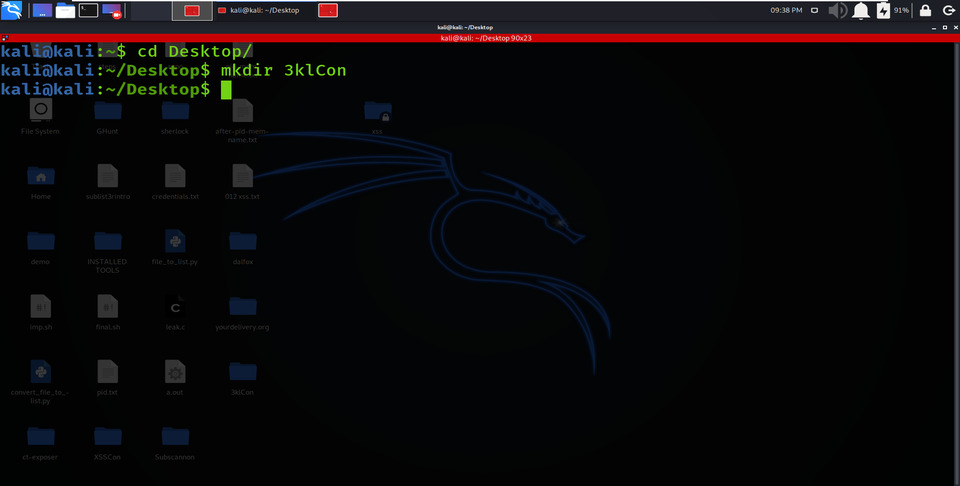

第1步:

首先,打开 Kali Linux 终端并使用以下命令移动到桌面。在桌面上,我们必须创建一个目录,我们将在其中安装该工具或从 GitHub 克隆该工具。

cd Desktop/

第2步:

现在,我们在桌面上。我们将使用以下命令创建一个名为 3klCon 的新目录。

mkdir 3klCon

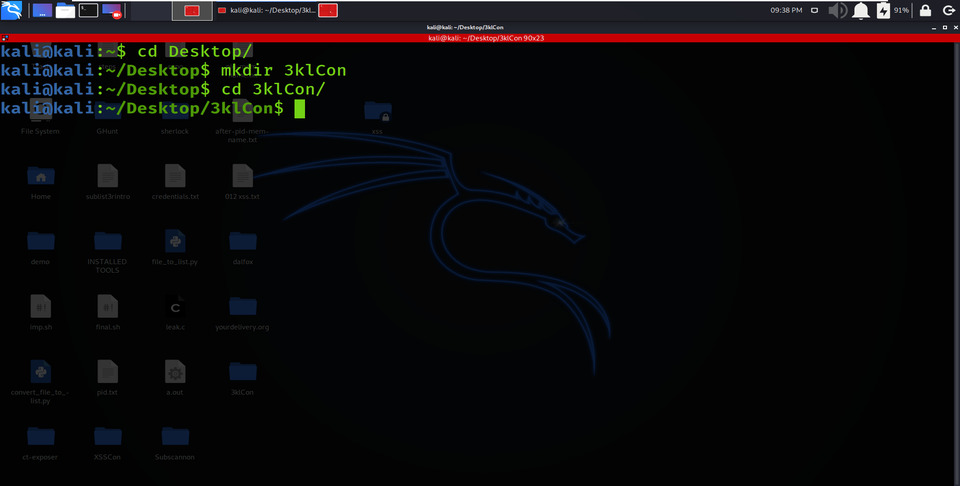

第 3 步:

您已经在桌面上创建了目录 3klCon。使用以下命令移动到此目录。

cd 3klCon/

第四步:

现在你在 3klCon 目录下。在这里,您必须克隆 3klCon 工具。 GitHub 要克隆该工具,请使用以下命令。

git clone https://github.com/eslam3kl/3klCon

第 5 步:

现在,该工具已成功克隆到 3klCon 目录。现在使用以下命令列出工具的内容。

ls

第 6 步:

您可以在此处看到一个新目录。 3klCon 创建。使用以下命令移动到此目录。

cd 3klcon第 7 步:

使用以下命令列出目录的内容。

ls

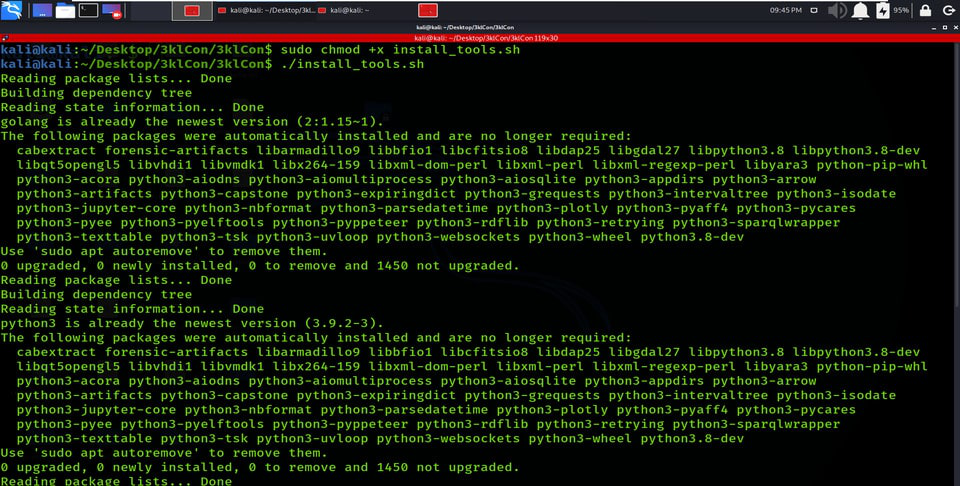

第 8 步:

我们已经下载了该工具,现在我们必须使用以下命令对该工具进行授权。

sudo chmod +x install_tools.sh

./install_tools.sh

第 9 步:

使用Python运行 3klcon.py 文件

python3 3klcon.py --help

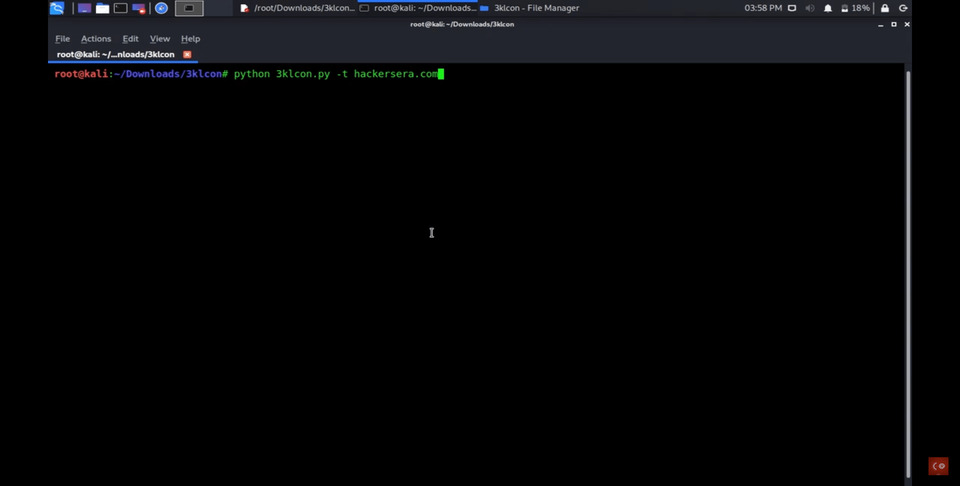

使用 3klCon 工具

例子 :

python 3klcon.py -t hackersera.com

正如我上面提到的,工具正在从各种平台和工具收集信息。

单独的文件是为单独的目的而创建的,例如对于我们有 all_subdomains.txt 的子域。

我们可以在 all_subdomains.txt 中看到所有的子域。

活动子域存储在 active_subdomains.txt 中。

该工具是一种多用途工具。它会查找有关目标的大量信息,并将其以排序方式保存在系统上的单独文本文件中。