DDoS代表分布式拒绝服务。它是一种网络攻击,是 DoS 攻击的一个子集,众所周知,它是有史以来最持久和最具破坏性的网络攻击之一。第一次大规模 DDoS 攻击发生在 1999 年 7 月,当时对手使用一种名为Trin00的工具,通过感染总共 114 个计算机系统,将数据包发送到该大学的计算机系统,从而使明尼苏达大学的计算机网络瘫痪两天。网站。不久之后,雅虎、亚马逊、CNN等众多网站成为DDoS攻击的新受害者。

什么是 DDoS 攻击?

它是一种恶意网络攻击,其目的是通过发送大量互联网流量来破坏目标服务器或网络的正常流量。通过这样做,合法用户将无法访问受感染的网络或服务。

攻击是分布式的,这意味着首先以恶意脚本为目标的多个设备,以便它们可以成为流量的来源。

DDoS 攻击是如何发生的?

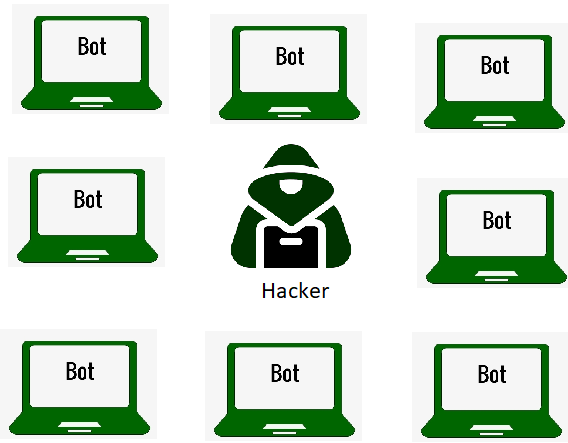

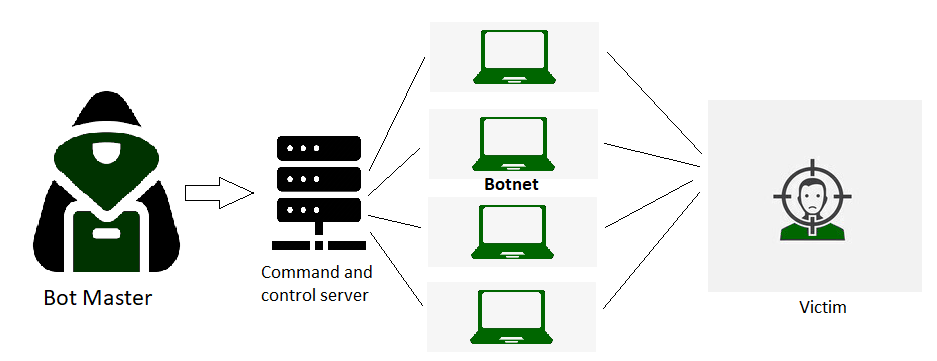

在 DDoS 攻击中,攻击者首先需要获得对网络系统的控制权。这可以通过用恶意脚本感染它们来实现。在系统被攻破后,它们中的每一个都被称为机器人,所有机器人一起构成了称为僵尸网络的东西。一个非常小的僵尸网络看起来像这样(攻击者控制所有受感染的设备):

现在攻击者可以完全控制僵尸网络并向所有受感染系统发送更新的指令。这些机器人现在向目标 IP 地址发送大量数据包,因此导致其容量溢出并最终关闭。

因此,合法用户无法访问该服务。由于每个机器人也是合法的互联网设备,无法被受感染的服务识别为恶意软件,因此通常很难区分正常流量和虚假流量。

DDoS 攻击的主要类型

- 基于容量的攻击 –

攻击者试图消耗和过载目标服务器(或服务)和 Internet 之间的所有带宽。这反过来会造成巨大的拥塞,从而使用户无法访问该服务。这是通过使用僵尸网络发送大量数据包来实现的。一些示例包括 UDP 泛洪、ICMP 泛洪和 ping 泛洪、DNS 放大。 - 基于协议的攻击——

攻击者利用并攻击开放系统互连 (OSI) 模型第 3 层和第 4 层中的弱点。这种攻击会消耗目标和中间服务以及防火墙等任何其他网络硬件的所有处理能力,从而导致网络中断。示例包括 SYN 泛洪、Ping of Death。 - 基于应用程序的攻击——

这是最具挑战性的识别之一。攻击者利用协议栈第 7 层的弱点。目标是删除在线应用程序或网站。在应用层,攻击的重点是CPU 或内存,而不是网络本身。示例包括 HTTP 泛洪、缓存绕过和 DNS 服务器攻击。

DDoS 攻击的缺点/后果是什么?

- 品牌声誉受损:如果网站加载时间过长,用户就会转向另一个提供类似服务的平台。此外,该网站的可信度和依赖度也会降低。

- 营业额减少:对于在线网站,如电子商务平台,如果服务不可达,则无法进行交易,从而造成巨大损失。

- 生产力损失:当发生 DDoS 攻击并关闭关键网络系统时,公司的生产力就会停止。

Note:

DDoS attacks are illegal in a lot of countries and can fall under the category of cybercrime.

If caught, it can result in up to 10 years in jail or a hefty amount as compensation.