See-SURF – 基于Python的扫描仪,用于查找潜在的 SSRF 参数

SSRF(服务器端请求伪造)是大多数 Web 应用程序中发现的一个趋势漏洞,攻击者可以使服务器端应用程序向任意域或子域发出 HTTP 请求。 See-SURF工具是一种自动化的方法网络安全工具,可以通过爬取网站找到 Web 应用程序中潜在的 SSRF 参数。这个工具是用Python语言开发的,也可以在 GitHub 平台上免费获得。该工具可用作漏洞扫描阶段的扫描器。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

在 Kali Linux 操作系统上安装 See-SURF 工具

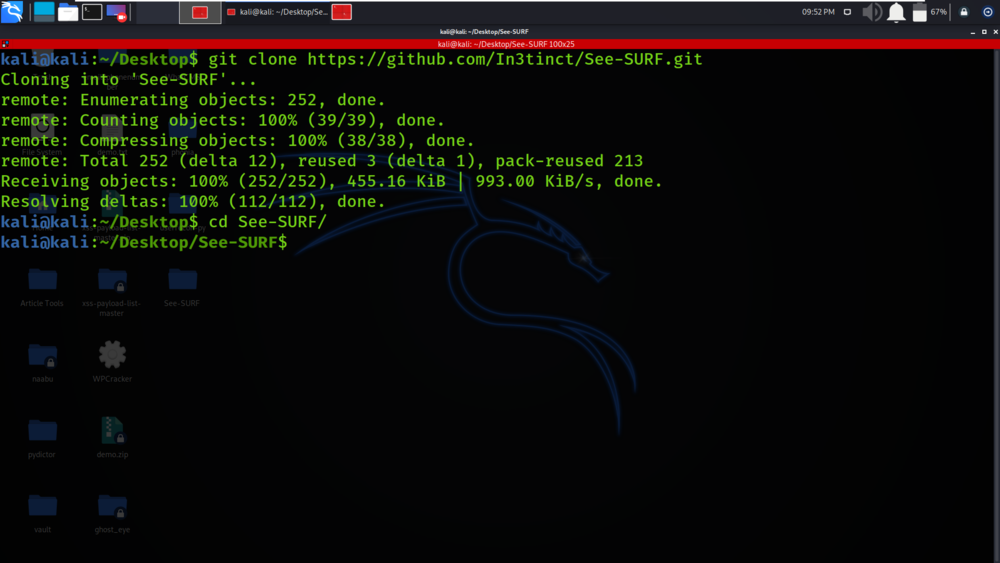

第 1 步:使用以下命令在您的 Kali Linux 操作系统中安装该工具。

git clone https://github.com/In3tinct/See-SURF.git

第 2 步:现在使用以下命令移动到该工具的目录。您必须在目录中移动才能运行该工具。

cd See-SURF

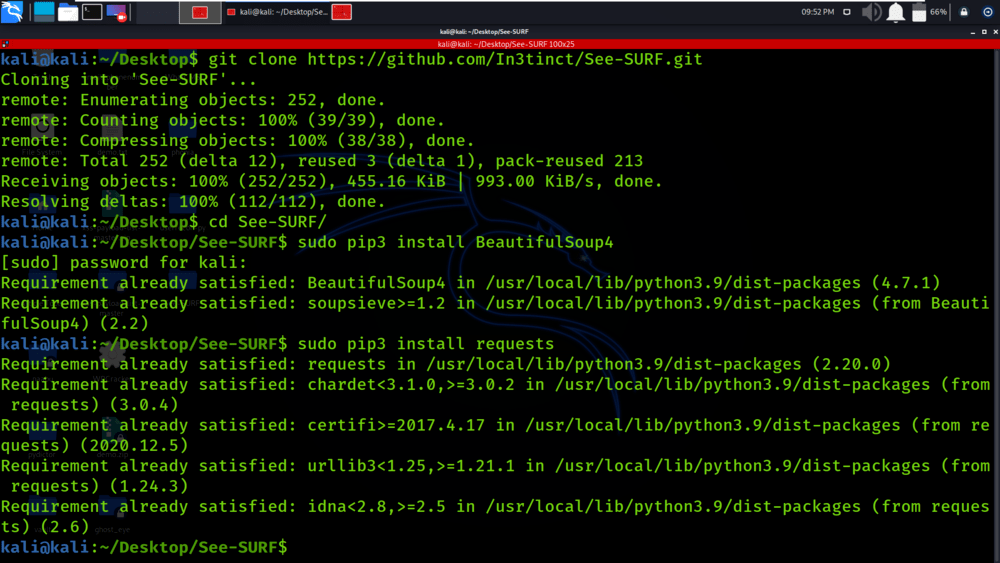

第 3 步:您在 See-SURF 的目录中。现在您必须使用以下命令安装 BeautifulSoup4 包。

sudo pip3 install BeautifulSoup4

第 4 步:现在您必须使用以下命令安装 requests 包

sudo pip3 install requests

第 5 步:所有依赖项都已安装在您的 Kali Linux 操作系统中。现在使用以下命令运行该工具并检查帮助部分。

python3 see-surf.py --help

在 Kali Linux 操作系统上使用 See-SURF 工具

示例 1 :使用默认线程 = 10、无 cookie/会话和无详细模式运行

python3 see-surf.py -H https://www.google.com这是 See-SURF 工具的基本用法。

示例 2 :可以为经过身份验证的会话爬网提供空格分隔的 Cookie

python3 see-surf.py -H https://www.google.com -c cookie_name1=value1 cookie_name2=value2

我们可以在 -c 标志中传递 cookie 值。

示例 3 :供应编号线程数和详细模式(如果不想花费更长的时间,不建议使用详细模式但发现错误的可能性增加)

python3 see-surf.py -H https://www.google.com -c cookie_name1=value1 cookie_name2=value2 -t 20 -v

为了以更易读的格式获取输出,我们可以使用 -v 标志。