TIDoS-Framework – 攻击性 Web 应用程序渗透测试框架

作为渗透测试人员,您必须使用 Metasploit Framework 进行不同的攻击和信息收集。 TIDoS 框架与 Metasploit 框架非常相似; Tidos Framework 是一个免费使用的开源工具包。该工具包提供所有主要的 Web 应用程序测试,如目标扫描、枚举过程以及漏洞评估和分析。该工具包有五个主要阶段,细分为 14 个子阶段,共 108 个模块。侦察阶段有自己的50个模块(包括主动和被动侦察,信息披露模块)。您只需要提供目标域并将一切交给这个工具。 TIDoS 工具包具有完整的详细输出支持,因此您会知道发生了什么。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

TIDoS-Framework 的特点

- TIDoS-Framework 工具包是完全用Python语言编写的。

- TIDoS-Framework 工具包具有与 Metasploit 相同的控制台界面。

- TIDoS-Framework 工具包支持非默认 HTTP(s) 端口。

- TIDoS-Framework 工具包使用多处理来加速攻击。

- TIDoS-Framework 工具包支持通过 Tor 进行攻击。

- TIDos-Framework 工具包通过多处理显着提升了性能。

TDoS 如何工作?

由于 TIDoS-Framework 是各种模块的集合,我们将在下面的文章中讨论。这些模块有其意义和功能。通过在终端中运行以下命令,系统将执行 TIDoS-Framework 脚本,启用所有模块。

python3 tidconsole.py运行脚本后,首先要做的是设置目标域名主机,列出各种模块,并选择合适的模块来帮助您执行测试过程。选择模块后,选择相关或关联的选项并开始该过程。一段时间后,工具将自动收集信息并将其显示在终端中。

侦察和开源情报

侦察是渗透测试过程中的初始或主要步骤。在此阶段收集与目标域或人员相关的所有信息。开源情报或 OSINT 是一个术语,它表明通过这种方法收集的数据是公开可用的信息,有各种方式,如 LinkedIn、Facebook、Github 等。所有这些方式都是公开可用的,并且包含大量信息。 Tidos 可以自动运行所有这些扫描选项,也可以通过选择所需选项进行手动扫描。同样,主动侦察扫描选项涉及需要与目标 Web 应用程序交互的所有扫描技术,例如 ping 目标 Web 服务器。信息披露是检查目标应用程序是否存在某种敏感数据的类型,如电子邮件地址、手机号码、信用卡详细信息等。

扫描和枚举

扫描和枚举是直接或间接与目标主机交互以获得一些更相关的信息的过程,如端口详细信息、横幅抓取(操作系统信息)、服务器详细信息、防火墙信息等。TIDoS 工具可以通过 ping 目标来获取这些信息托管信息、加密技术等。 可以进行各种类型的扫描,如端口扫描、网络扫描、漏洞扫描等。

漏洞分析

Web 应用程序中的漏洞是指暴露敏感数据或可能对组织或机构产生危险影响的安全缺陷。应检测到此漏洞,并且必须使用所有程序可以方法来处理此漏洞。有各种类型的漏洞,根据其严重程度进行分类。 TIDoS 工具具有检查目标域是否存在各种漏洞的功能或模块,例如 ClickJacking、XSS、SQL 注入、Cookie 注入和其他一些漏洞。例如,如果我们愿意测试应用程序是否存在 XSS 漏洞,TIDoS 工具会向由参数组成的目标 URL 发送一些恶意负载。如果服务器响应该有效负载,则目标域上可能存在漏洞。

主动 VS 被动侦察

主动侦察:主动侦察是指与目标网络主机直接交互以收集信息。由于存在直接通信,因此在目标主机中创建到目标系统的日志或记录,这会使黑客或攻击者处于危险之中,因为这可以暴露黑客的身份。

被动侦察:被动侦察是在收集信息时不与目标交互的过程。因此,不会在目标客户端系统中创建日志或跟踪。在此阶段收集 DNS 记录、WHOIS 记录、反向 IP 数据等信息。在向目标域收集信息时不会发出任何请求。在此阶段,检测到黑客的机会较少。大多数数据是从 OSINT 手段收集的,这些手段可在各种平台上公开获得。

在 Kali Linux OS 上安装 TIDoS-Framework Tool

第一步:检查Python环境是否建立,使用如下命令。

python3

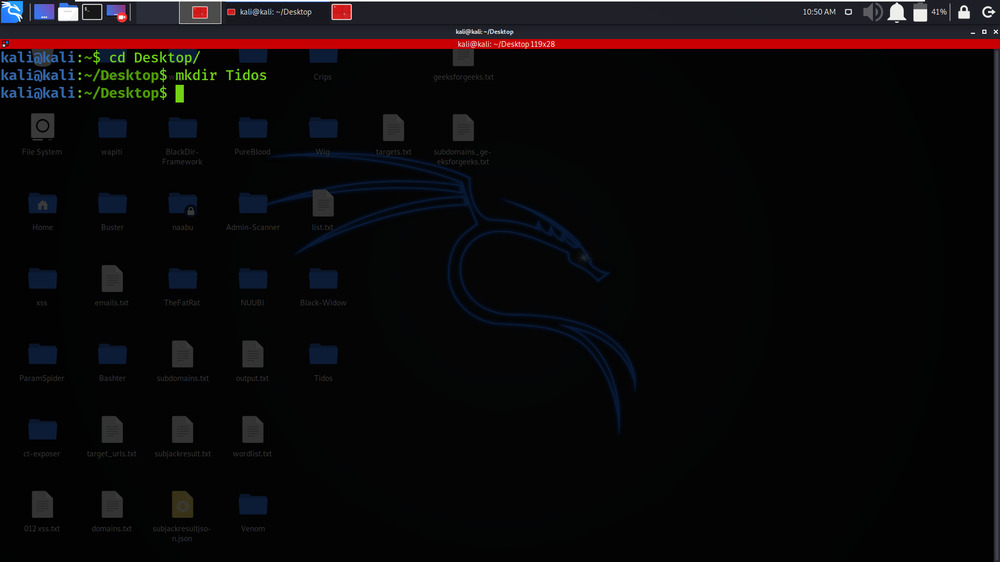

第 2 步:打开您的 Kali Linux 终端并使用以下命令移至桌面。

cd Desktop

第 3 步:您现在在桌面上,使用以下命令创建一个名为 Tidos 的新目录。在这个目录下,我们就完成了 Tidos 工具的安装。

mkdir Tidos

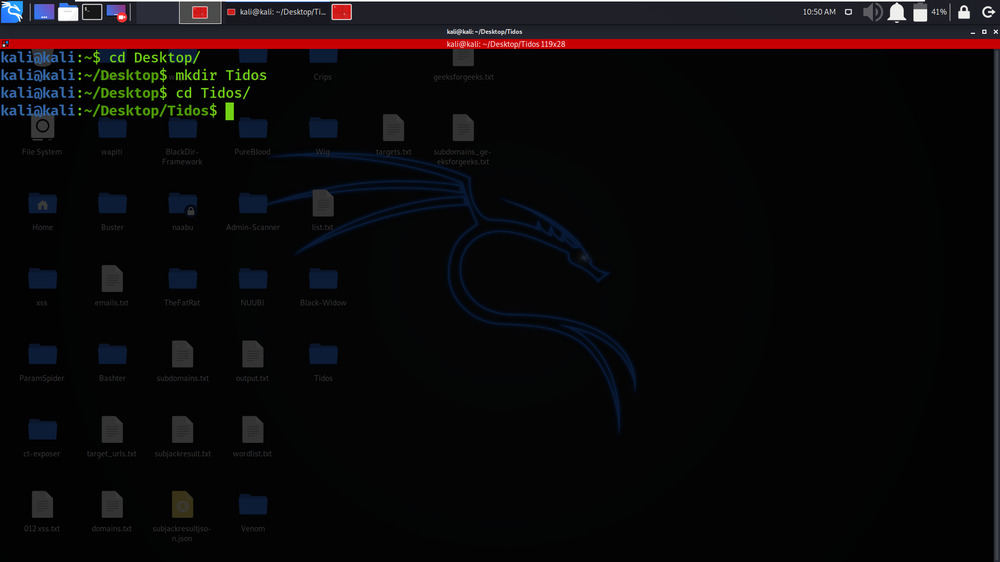

第 4 步:现在使用以下命令切换到 Tidos 目录。

cd Tidos

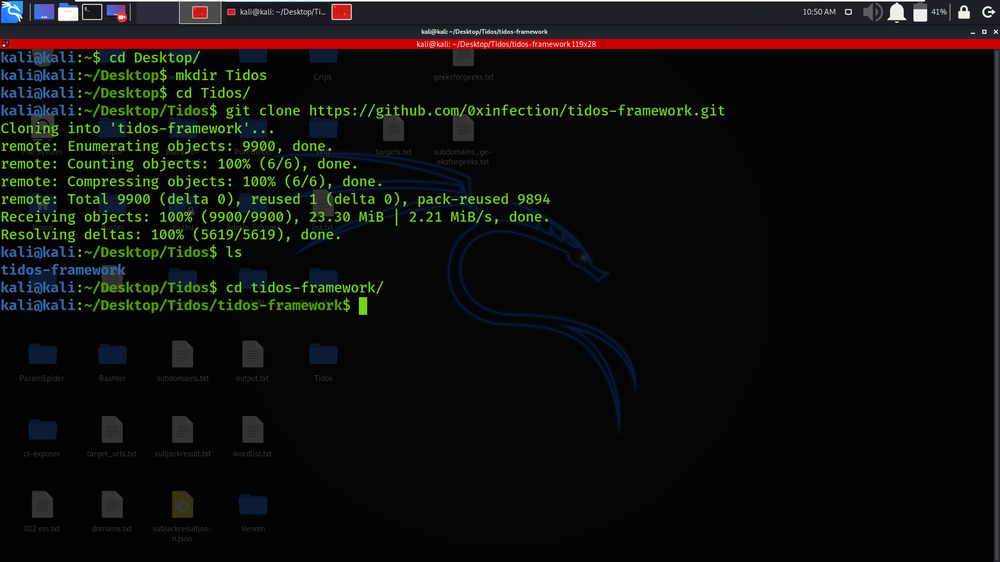

第 5 步:现在您必须安装该工具。您必须从 Github 克隆该工具。

sudo git clone https://github.com/0xinfection/tidos-framework.git

第六步:该工具已经在Tidos中成功下载。现在使用以下命令列出工具的内容。

ls

第七步:可以观察到在我们安装工具的时候生成了一个新的Tidos工具目录。现在使用以下命令移动到该目录:

cd tidos-framework

第 8 步:再次发现该工具的内容,请使用以下命令。

ls

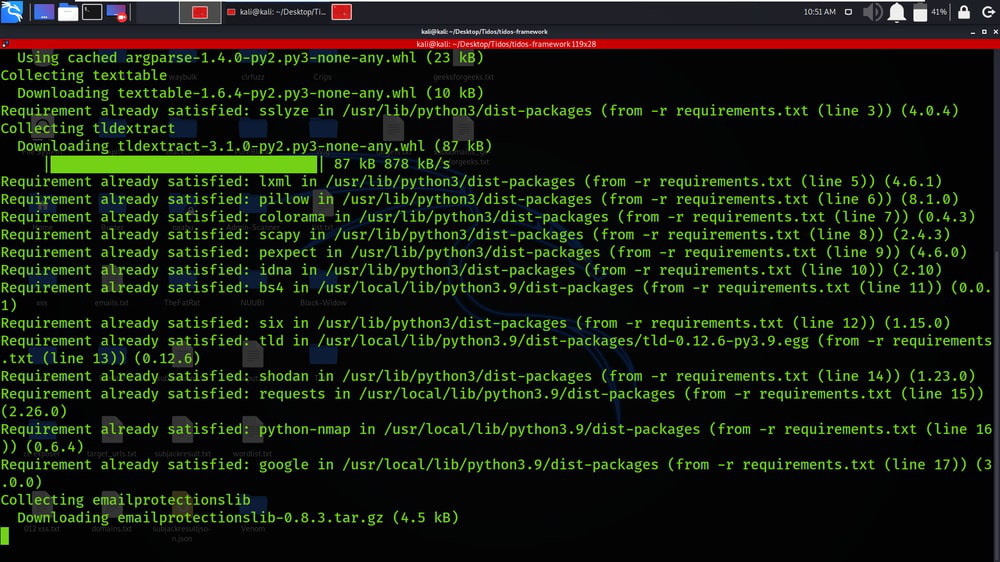

第九步:下载使用Tidos工具所需的包,使用以下命令。

pip3 install -r requirements.txt

第十步:运行tidconsole.py脚本打开Tidos工具的菜单,使用如下命令。

python3 tidconsole.py

键入 help 以获取可用模块的列表

help

在 Kali Linux 中使用 TIDos 框架

设置目标域

1. 首先,我们需要在工具包中设置我们的目标域。 (vicadd) 是添加目标域 URL 以供使用的命令。

2. 在下面的屏幕截图中,我们已将目标域 URL 添加为 geeksforgeeks.org。设置目标后,我们可以使用工具包提供的各种模块。

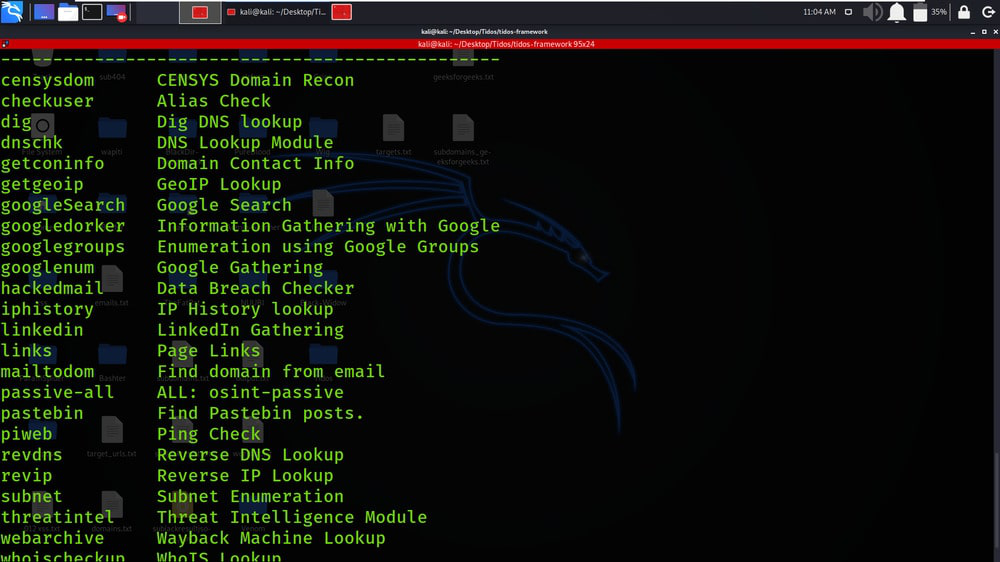

显示可用模块列表

1. 在下面的屏幕截图中,我们列出了 TIDoS-Framework 工具包提供的可用模块。 List命令用于列出模块。

选择 OSINT 被动模块

在下面的屏幕截图中,我们选择了 osint-passive 模块供我们使用。

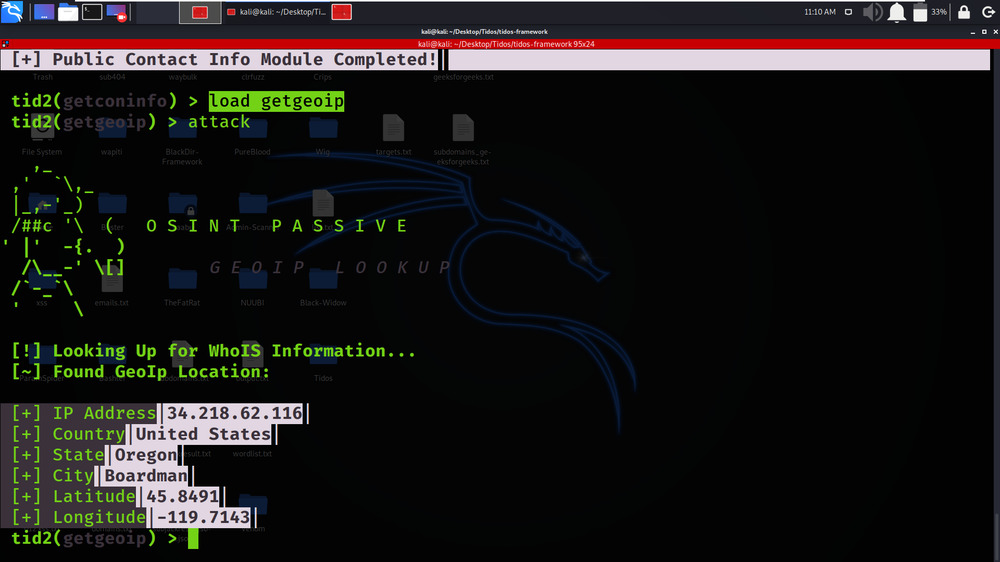

示例 1: GeoIP 位置

1. 在这个例子中,我们正在检索关于我们的目标域 geeksforgeeks.org 的 GeoIP 位置。我们已经使用 (load) 命令加载了 GeoIP Location 选项。加载选项后,我们需要使用攻击命令开始扫描。

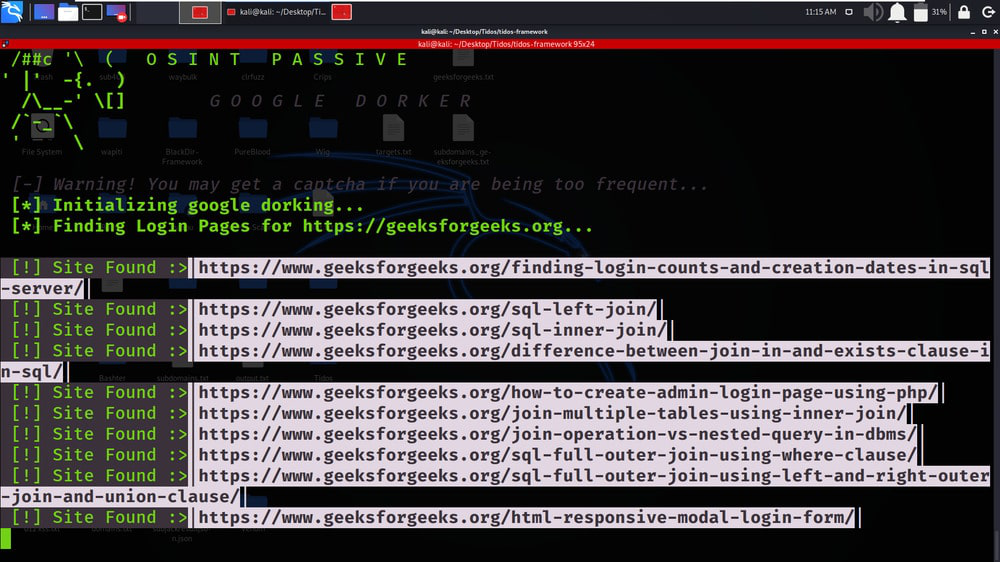

示例 2:通过 Google 收集信息

1. 在这个例子中。我们正在从 Google 收集有关我们目标 geeksforgeeks.org 的信息。我们已加载 Googledorker 选项并开始扫描。

2. 在下面的屏幕截图中,显示了使用 Google 收集信息的结果。我们有各种与 geeksforgeeks.org 域相关的链接。

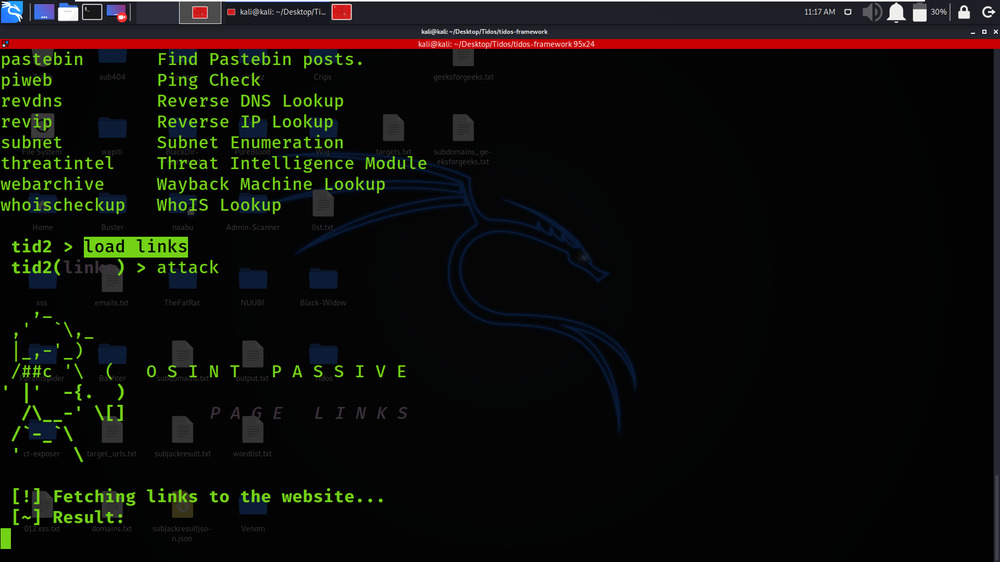

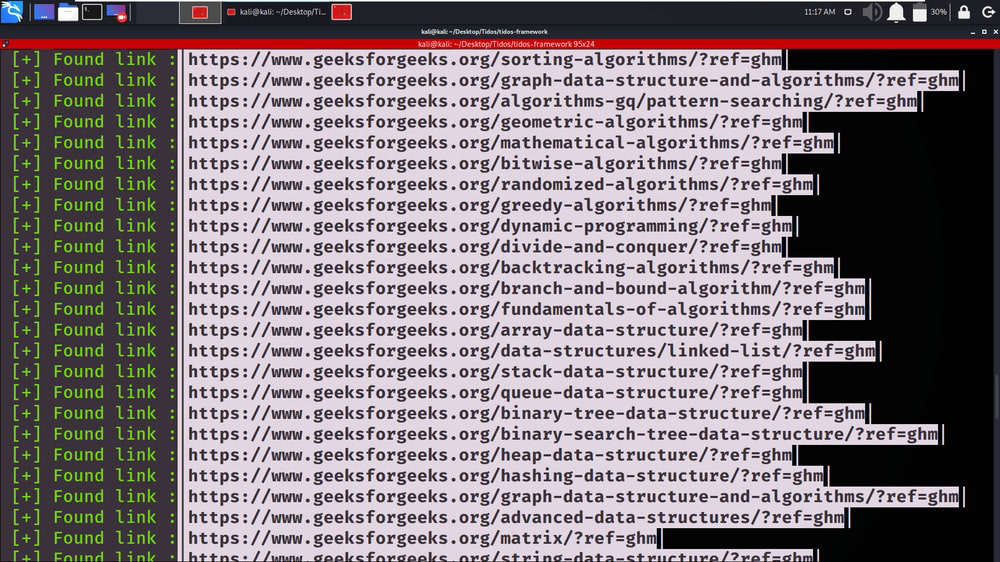

示例 3:页面链接

1. 在这个例子中,我们正在提取关于目标 geeksforgeeks.org 的页面链接。我们已加载选项链接并使用攻击命令开始扫描

2. 在下面的截图中,我们已经得到了从 geeksforgeeks.org 目标域中提取的包含参数的链接。这些链接可以测试各种漏洞,如 XSS、开放重定向等。

示例 4: Web 存档

1. 在此示例中,我们将获取 2019-2020 年的存档链接。此链接有助于了解过去的技术和网站开发中使用的方法。如果这些年来存在的任何敏感事物未被隐藏,那么就有可能存在漏洞。

2. 在下面的屏幕截图中,我们获得了 2019-2020 年目标域 geeksforgeeks.org 的存档链接。

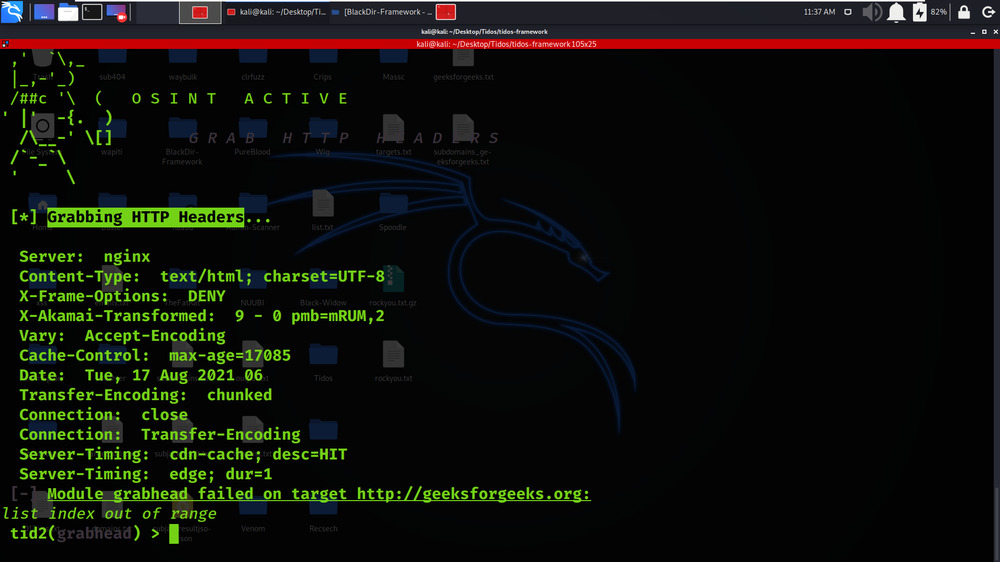

示例 5:抓取 HTTP 标头

1. 在这个例子中,我们正在抓取目标 geeksforgeeks.org 的 HTTP 标头。我们已经获得了有关服务器、内容类型、变化等的信息。

示例 6: Ping 检查

1、在这个例子中,我们正在检查主机的可用性,通过发送ICMP数据包来等待响应。

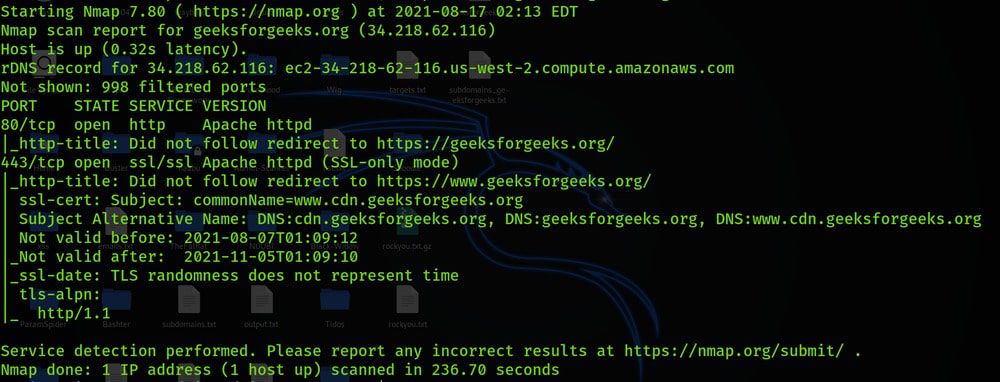

示例 7: Nmap 端口扫描

在此示例中,我们正在执行 Nmap 扫描以获取有关开放端口的信息和更多注册信息。在下面的屏幕截图中,您可以看到我们获得了目标 geeksforgeeks.org 的端口详细信息

TIDoS-Framework 是用于各个阶段的完整包或套件。本文中提到的示例只是 Toolkit 的预告片。您可以使用或尝试与工具包关联的各种模块,并收集有关目标域的更多信息。