- 无线安全-破解无线攻击

- 无线安全-破解无线攻击(1)

- 无线安全-网络(1)

- 无线安全-网络

- 无线安全|套装1(1)

- 无线安全|套装1

- 无线安全教程

- 无线安全教程(1)

- 无线安全|第2部分

- 无线安全|第2部分(1)

- 无线安全性-加密(1)

- 无线安全性-加密

- 无线安全-黑客方法(1)

- 无线安全-黑客方法

- Python取证-破解加密

- Python取证-破解加密(1)

- 计算机安全-加密

- 计算机安全-加密(1)

- 无线安全-发起无线攻击(1)

- 无线安全-发起无线攻击

- 无线安全-第2层DoS(1)

- 无线安全-第2层DoS

- 无线安全-第1层DoS

- 无线安全-第3层DoS

- 无线安全-身份验证攻击

- 无线安全-身份验证攻击(1)

- 如何破解 (1)

- 无线安全-流量分析

- 无线安全-流量分析(1)

📅 最后修改于: 2020-12-03 06:24:08 🧑 作者: Mango

在本章中,我们将了解如何破解WEP和WPA加密。让我们从WEP加密开始。

如何破解WEP加密?

破解WEP可以使用许多工具,但是所有方法都遵循相同的思想和步骤顺序。

假设您已找到目标网络,请执行以下操作-

-

收集(嗅探)无线传播的WEP加密数据包。可以使用称为“ airodump-ng”的Linux工具执行此步骤。

-

当收集到足够的数据包时(您收集了一组具有重复的IV向量的帧),您尝试使用一种名为“ aircrack-ng”的工具来破解网络。

在高度拥塞的网络上,上述两个步骤可能需要大约5-10分钟甚至更少的时间。就这么简单!有关黑客入侵WEP的详细分步指南将在“笔测试WEP加密WLAN”主题下显示。

如何破解WPA加密?

破解WPA加密的方法略有不同。使用WPA的无线帧正在使用TKIP加密,该加密仍然使用IV和RC4算法的概念,但是为了更安全对其进行了修改。 TKIP使用以下指针修改WEP-

-

它使用临时动态创建的密钥,而不是WEP使用的静态密钥。

-

它使用排序来防御重放和注入攻击。

-

它使用高级密钥混合算法来克服WEP中的IV冲突和弱键攻击。

-

它引入了增强数据完整性(EDI),以克服WEP中可能发生的位翻转攻击。

考虑到所有这些因素,这使得WPA标准在计算上不可能破解(这并不是说不可能,但是假设您拥有破解算法的高级资源,这可能会花费相当长的时间)。 WPA标准中使用的身份验证相对于WEP中使用的一种身份验证也有所提高。 WPA使用802.1x(基于EAP的身份验证)对客户端进行身份验证。实际上,这是唯一的弱点,您可以尝试打破WPA(实际上是WPA2)的机会。

WPA和WPA2标准支持两种类型的身份验证-预共享密钥(PSK)和基于外部身份验证服务器的真实802.1x。使用802.1x身份验证时-根本无法破解密码;仅在使用本地PSK模式的情况下才可行。附带说明-所有企业无线部署都基于外部RADIUS服务器使用真正的802.1x身份验证,因此,您唯一可能的目标可能是小型企业或家庭网络。

还有一点要注意的是,用于保护WPA / WPA2的PSK必须合理地短(最多10个字符-与允许的最大长度的64个字符相反),如果您打算破坏它的话。产生此要求的原因是,在最初的四次握手期间,PSK在无线客户端和AP之间仅传输一次(不是明文形式),并且从这些数据包中获取原始密钥的唯一方法是蛮行强制或使用一本好字典。

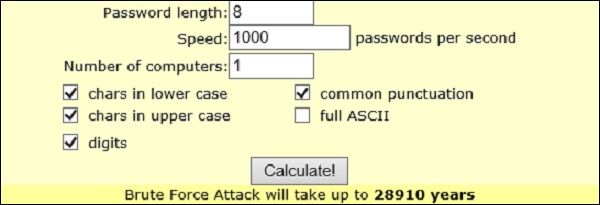

有一个非常不错的在线计算器,可以估算暴力破解PSK所需的时间-http: //lastbit.com/pswcalc.asp 。假设您有一台PC可以每秒尝试1000个密码(由小写,大写,数字和常见标点符号组成),则破解该密码将需要28910年的时间(当然,如果幸运的话,最长的时间可能是需要几个小时)。

打破WPA / WPA2加密的一般过程(仅当他们使用PSK时)如下-

-

收集(嗅探)无线数据包。可以使用称为“ airodump-ng”的Linux工具执行此步骤。

-

收集数据包时,应取消对当前客户端的身份验证。这样,您就可以了解客户端需要再次进行身份验证才能使用Wi-Fi网络的情况。这正是您想要的!这样,您可以准备一个良好的环境来嗅探通过网络验证身份的无线用户。您可以使用基于Linux的工具“ aireplay-ng”来取消对当前无线客户端的身份验证。

-

嗅探到四次握手(并保存在转储文件中)后,可以再次使用“ aircrack-ng”破解PSK。在此步骤中,您必须引用包含aircrack-ng工具将使用的所有密码组合的字典文件。因此,一个好的字典文件是这里最重要的元素。

WPA / WPA2网络的详细分步黑客攻击将在“笔测试WPA / WPA2加密WLAN”主题下显示。

如何防御WPA破解?

我有一种感觉,在学习了本教程的最后部分之后,您将已经有了一些想法,应该做些什么才能使WPA破解不可能(或者说:在合理的时间内是不可能的)。以下是保护家庭/小型企业无线网络的最佳做法的一些指示-

-

如果有机会,请使用WPA2代替WPA。它直接影响套件使用的加密方案。 AES(由WPA2使用)比TKIP(由WPA使用)安全得多。

-

如您先前所见,打破WPA / WPA2的唯一方法是通过嗅探4向身份验证握手并强行使用PSK。要使其在计算上不可能,请使用至少10个字符的密码,该字符由小写,大写,特殊字符和数字的随机组合(在任何词典中都不能满足的任何普通单词)组成。

-

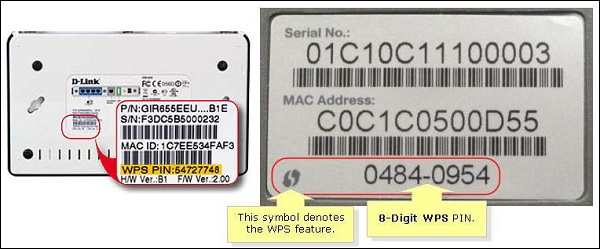

禁用Wi-Fi保护设置(WPS)-WPS是发明的“炫酷功能”之一,使新无线客户端更容易地连接到网络-只需放置一个特殊的8位PIN码即可。这8位数字对于蛮力攻击来说是很短的工作,而且这8位数字也可以在AP盒本身的背面找到。试试看一下家用路由器-背面是否看到WPS PIN?您的家用路由器上是否启用了WPS功能?