- 安全测试-恶意软件

- 安全测试-恶意软件(1)

- 计算机安全-层

- 恶意软件 – 恶意软件(1)

- 恶意软件 – 恶意软件

- 计算机安全-元素

- 计算机安全-元素(1)

- 计算机安全-网络(1)

- 计算机安全-网络

- 计算机安全教程(1)

- 计算机安全教程

- 讨论计算机安全

- 讨论计算机安全(1)

- 计算机安全-概述

- 计算机安全 - 概述(1)

- 计算机安全-概述(1)

- 计算机安全 - 概述

- 带有 python 的恶意软件(1)

- 计算机安全-加密(1)

- 计算机安全-加密

- 计算机安全-策略

- 计算机安全-策略(1)

- 计算机安全-保护操作系统安全(1)

- 计算机安全-保护操作系统安全

- 恶意软件字节 (1)

- 计算机安全-术语(1)

- 计算机安全-术语

- 带有 python 代码示例的恶意软件

- 计算机安全-清单(1)

📅 最后修改于: 2020-12-07 05:30:15 🧑 作者: Mango

在上一章中,我们处理了有助于保护我们系统的防病毒软件,但在本章中,我们将处理恶意软件,如何手动检测它们,它们的形式,文件扩展名,受感染计算机的迹象等。很重要,因为当今企业和个人计算机的感染率过高。

它们是自我复制程序,通过将自身附加到其他可执行代码上来复制自己的代码。它们在没有计算机用户许可或知识的情况下运行。像现实生活中的病毒或恶意软件一样,它们会感染计算机中的其他健康文件。

但是,我们应该记住,病毒仅在计算机用户的帮助下才能感染外部计算机。通过单击来自不知名人士的电子邮件随附的文件,插入USB而不进行扫描,因此打开不安全的URL,可以发生这些情况。作为系统管理员,我们必须删除这些计算机中用户的管理员权限。我们将恶意软件分为三种类型-

- 木马和Rootkit

- 病毒

- 蠕虫

病毒的特征

以下是感染我们计算机的任何病毒的几个特征。

-

它们驻留在计算机的内存中,并在连接的程序开始运行时激活自己。

例如-它们通常将自身附加到Windows OS中的explorer.exe ,因为该进程一直在运行,因此当该进程开始消耗过多的计算机容量时,请务必谨慎。

-

它们在感染阶段之后会像源代码,扩展名,新文件等一样进行修改,因此防病毒程序很难检测到它们。

-

他们总是尝试通过以下方式在操作系统中隐藏自己-

-

将自身加密为隐秘符号,并且在复制或执行时解密。

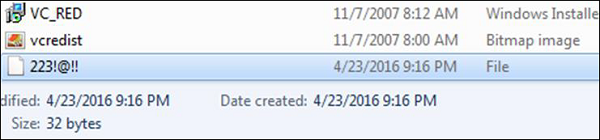

例如-您可以在下图中看到此图像,以更好地理解,因为在我找到该文件的计算机中。

-

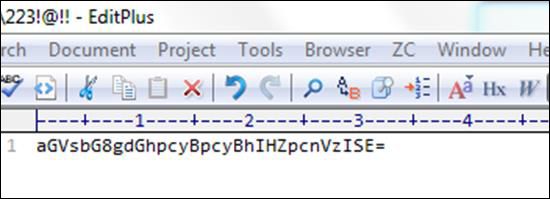

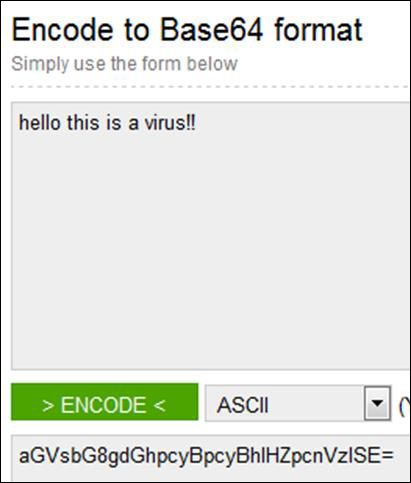

找到此文件后,我使用文本编辑器将其打开,并认为该文本无法理解,如以下屏幕截图所示。

找到这个之后,我在base64解码器上尝试了一下,发现它是一个Virus文件。

该病毒可能导致您的计算机受到以下攻击-

-

它可能会从您的计算机中删除重要数据,以为其处理留出空间。

-

这样可以避免通过重定向磁盘数据进行检测。

-

它可以通过自身触发事件来执行任务。例如,当在受感染的计算机中弹出表等在屏幕上自动显示时,会发生这种情况。

-

它们在Windows和Mac OS中很常见,因为这些操作系统没有多个文件权限,并且分布更广。

恶意软件的工作过程及其清理方法

恶意软件利用某些事件将自己附加到程序上并传输到其他程序,它们需要发生这些事件,因为它们不能-

- 自己开始

- 通过使用非可执行文件进行传输

- 感染其他网络或计算机

根据以上结论,我们应该知道,当一些不正常的进程或服务由他们自己运行时,我们应该进一步调查它们与可能的病毒的关系。调查过程如下-

要研究这些过程,请首先使用以下工具-

- 可执行文件

- pslist.exe

- 处理程序

- netstat.exe

Listdll.exe显示所有正在使用的dll文件,而netstat.exe及其变量显示正在使用其相应端口运行的所有进程。

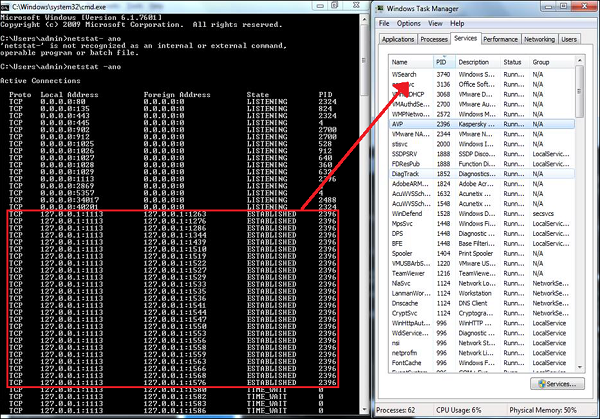

您可以看到以下示例,该示例说明了如何映射与命令netstat-ano一起使用的卡巴斯基防病毒程序的进程,以查看进程号,以及任务管理器以查看哪个进程属于该编号。

然后,我们应该查找任何修改,替换或删除的文件,并且还应检查共享库。它们通常感染扩展名为.EXE,.DRV,.SYS,.COM,.BIN的可执行程序文件。恶意软件将真实文件的扩展名更改为例如File.TXT到File.TXT.VBS。

如果您是Web服务器的系统管理员,则应注意另一种称为webshell的恶意软件。它通常以.php扩展名,但具有奇怪的文件名和加密形式。如果检测到它们,则应删除它们。

完成之后,我们应该更新防病毒程序并再次重新扫描计算机。

从病毒感染中检测计算机错误

在本节中,我们将讨论如何检测病毒引起的计算机或操作系统故障,因为有时人员和系统管理员会混合使用这些症状。

以下事件很可能不是由恶意软件引起的-

- 系统在BIOS阶段启动时发生错误,例如BIOS的电池显示,计时器错误显示。

- 硬件错误,例如嘟嘟的RAM烧伤,HDD等。

- 如果文档像损坏的文件一样无法正常启动,则可以相应地打开其他文件。

- 键盘或鼠标不能回答您的命令,您必须检查插件。

- 监视器频繁打开和关闭,如闪烁或振动,这是硬件故障。

另一方面,如果系统中具有以下标志,则应检查是否存在恶意软件。

-

您的计算机显示一个弹出表或错误表。

-

经常冻结。

-

当程序或进程启动时,它会变慢。

-

第三方抱怨他们收到社交媒体或您通过电子邮件发送的邀请。

-

出现文件扩展名更改或未经您的同意将文件添加到您的系统。

-

即使您的Internet速度很好,Internet Explorer也会经常冻结。

-

从机箱上的LED指示灯可以看到,大多数时候都可以访问硬盘。

-

操作系统文件已损坏或丢失。

-

如果您的计算机消耗过多的带宽或网络资源,这就是计算机蠕虫的情况。

-

硬盘空间始终被占用,即使您没有采取任何措施,例如安装新程序。

-

与原始版本相比,文件和程序大小会发生变化。

一些避免病毒的实用建议–

- 不要打开任何来自未知人或包含可疑文本的已知人的电子邮件附件。

- 不要在社交媒体上接受陌生人的邀请。

- 请勿打开陌生人或任何奇怪形式的知名人士发送的URL。

病毒信息

如果您发现了病毒,但想要进一步研究其函数。我建议您看看这些病毒数据库,这些数据库通常由防病毒供应商提供。

-

卡巴斯基病毒数据库-( http://www.kaspersky.com/viruswatchlite?hour_offset=-1 )

-

F-Secure- ( https://www.f-secure.com/en/web/labs_global/threat-descriptions )

-

赛门铁克–病毒百科全书-( https://www.symantec.com/security_response/landing/azlisting.jsp )