- 道德黑客|发现子域

- 道德黑客|发现子域(1)

- 道德黑客-黑客类型

- 道德黑客-黑客类型(1)

- 道德黑客-笔测试(1)

- 道德黑客-笔测试

- 道德黑客| MSFC分析(1)

- 道德黑客| Nexpose分析

- 道德黑客| Nexpose分析(1)

- 道德黑客| MSFC分析

- 道德黑客-密码黑客(1)

- 道德黑客-密码黑客

- 黑客与道德黑客之间的区别(1)

- 黑客与道德黑客之间的区别

- 道德黑客教程

- 道德黑客教程(1)

- 道德黑客教程

- 道德黑客教程(1)

- 道德黑客简介

- 道德黑客简介(1)

- 道德黑客-工具(1)

- 道德黑客-工具

- 道德黑客-概述

- 道德黑客-概述(1)

- 道德黑客-无线黑客(1)

- 道德黑客-无线黑客

- 道德黑客-枚举(1)

- 道德黑客-枚举

- 道德黑客|开发后

📅 最后修改于: 2020-12-24 00:36:58 🧑 作者: Mango

分析发现文件

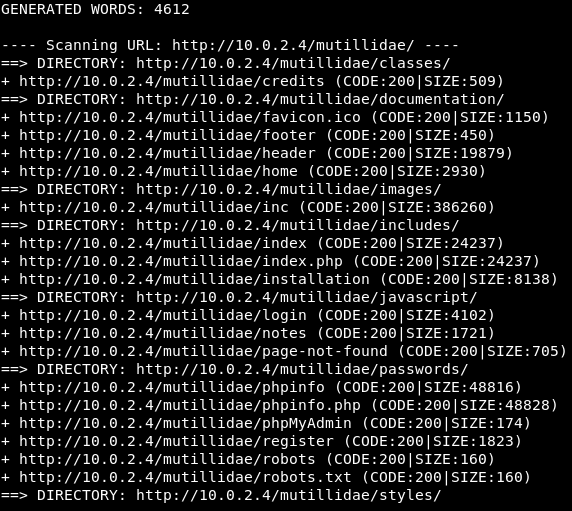

在以下屏幕截图中,我们可以看到dirb工具能够找到许多文件的结果。我们已经知道的一些文件:

在以下屏幕截图中,我们可以看到favicon.ico只是一个图标。 index.php是我们通常看到的索引。页脚和页眉可能只是样式文件。我们可以看到我们发现了一个登录页面。

现在,我们可以利用一个非常复杂的漏洞找到目标的用户名和密码。然后,由于找不到登录位置,我们最终将无法登录。在这种情况下, dirb之类的工具会很有用。我们可以看到phpinfo.php文件通常非常有用,因为它显示了有关Web服务器上运行的PHP解释器的很多信息,并且如下面的屏幕快照所示,该文件包含很多信息:

前面的信息很有用。使用此信息,我们可以了解一些目录。从前面的屏幕截图中,我们可以看到它正在php5上运行。 .cg1文件存储了配置。 .ini文件通常是PHP的配置文件,因此我们可以看到它们的存储位置。

当我们进一步向下滚动时,我们将看到已安装的权限。我们还将看到它具有MySQL,因此它正在使用MySQL:

在前面的屏幕截图中,我们可以看到存储不同类型配置的目录。我们还可以看到PHP所使用的模块和扩展,因此phpinfo.php文件非常有用。在以下屏幕截图中,我们可以看到我们设法找到了phpMyAdmin登录名,该登录名基本上是用于登录数据库的登录名:

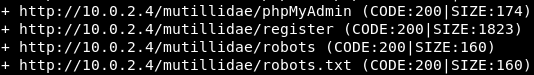

robots.txt文件是另一个非常有用的文件,它告诉Google等搜索引擎如何处理该网站。因此,它通常包含我们不希望网站或Google查看或阅读的文件。现在,如果我们可以读取robots.txt文件,那么我们将能够看到网络管理员试图隐藏的内容。在下面的屏幕截图中,我们可以看到Web管理员不希望Google查看名为passwords的目录,也不希望我们看到名为config.inc的文件。它也不希望看到其他文件:

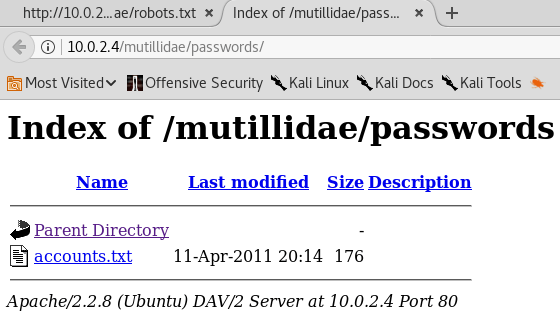

现在,让我们在以下屏幕截图中查看./passwords和./config.inc文件:

在前面的屏幕截图中,我们可以看到有accounts.txt文件,然后单击该文件,可以看到我们有一些用户名和密码。因此,我们可以看到有一个admin用户和adminpass密码,并且可以看到我们有一个adrian用户的密码,即somepassword 。在以下屏幕截图中,我们可以看到我们设法找到了用户名和密码:

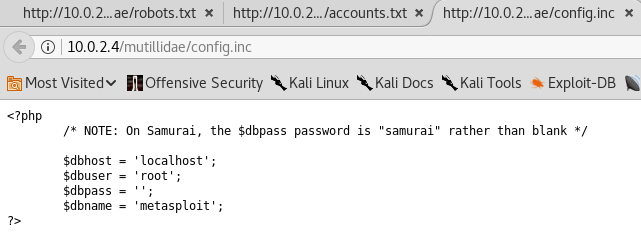

现在,我们仍然不确定前面的用户名和密码是什么意思,但是我们确定能够找到非常有用的信息。 Config.inc文件是另一个有用的文件。在下面的屏幕截图中,我们可以看到我们有允许我们连接到数据库的信息,因为它们具有$ dbhost , $ dbuser , $ dbpass和$ dbname参数:

在前面的屏幕截图中,我们可以看到用户名是root,密码为空,因此我们可以根据前面的屏幕截图中的命令尝试连接到数据库,然后我们应该能够访问数据库。

另外,我们仍然不确定在哪里可以使用它们,但是我们可以将它们添加到列表中以尝试登录到管理员,也可以将它们存储在列表中,以便在进行暴力破解时可以使用它们。强行进攻。