系统管理员通常负责以可持续的方式管理和保护大型组织的敏感数据。总体而言,他的主要方法是确保服务器系统以安全,无情,可靠和稳定的方式运行,完全抵御无关的网络攻击。因此,本文特别致力于系统管理员,以便通过几个可免费使用的与系统相关的实用程序来简化他们的日常监视活动。本文从字面上阐述了在审计突破和数据取证实践期间,由于检索和监视敏感信息而利用基本系统命令的好处。

因此,作为MS TechNet协会一部分的Sys-internals工具包提供了广泛的免费诊断工具和实用程序,以简化系统管理员的打击工作,从而识别出受干扰的异常过程和恶意软件搜寻。

自动运行–

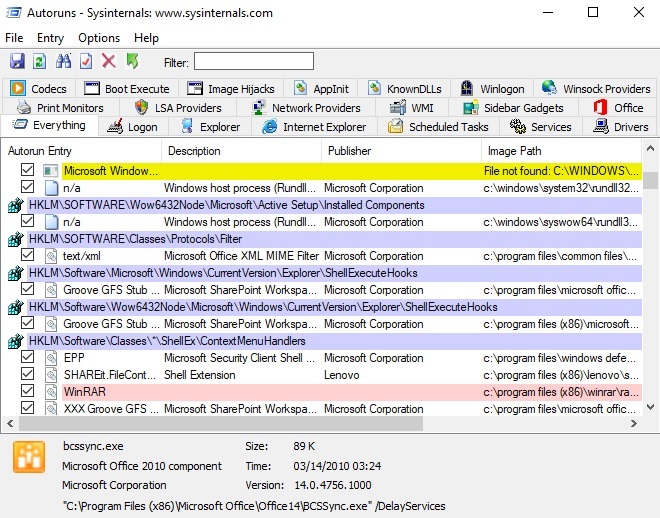

自动运行表示不可避免地运行而最终用户没有故意启动的服务。自动运行开始代表从AEPS收集的信息(在下一部分解释)填充其显示,如下图所示;每行指示条目名称,发布者,描述和图像路径(其显示由自动启动标识的目标文件的位置存储)详细信息。此外,每一行都有一个复选框可启用(仅在具有管理特权的情况下才能更改条目)或禁用条目以及VirusTotal扫描状态。 Autorun还标识了InProcServer服务,并在未按规定位置检索目标文件的情况下,以黄色边框突出显示带有“找不到文件”的消息。 “时间戳记”选项卡还有助于获取有关对文件类别进行分类的有用信息,就像时间戳记在本地区域中显示时间一样,这就是该文件被标识为便携式执行程序(PE)。最后,如果某些图像文件没有有效的发布者,签名验证等,则会被自动运行自动视为可疑地标记为粉红色条目。

在深入研究Sysinternals Autoruns实用程序之前,建议先阐明术语ASEP(自动启动扩展点),这是文件系统和注册表中的位置,这些位置使自动启动能够在Windows 64和x32位版本上进行配置。实际上,Windows本身是通过ASEP以服务,驱动程序等形式实现的。因此,Sysinternals Autoruns实用程序通过在几秒钟内扫描大量ASEP条目来捕获系统信息,从而使检测可疑运行进程变得更加容易。 ,它也可以识别和启用/禁用自动启动。

自动启动恶意软件–

杀死恶意软件的合法过程是首先识别恶意驱动程序或进程,然后将其终止。现在的问题是如何识别可疑进程,然后列举一些潜在要点,以帮助指出恶意进程。我们一直在寻找没有图标,未经签名的证书,奇怪的URL,没有公司描述等的过程。因此,在这方面,Autorun通常通过Autostart服务以及计算机中的驱动程序来调用基本的系统服务。引导阶段。但是,黑客经常以不同的方式使用它,而未经用户的许可和暗中秘密地运行伪装的未经请求的服务。此外,它定期将自身输入到引导启动数据库中。

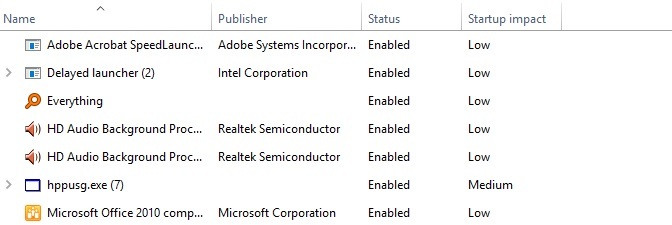

有关更多信息,请参考上图所示的启动选项卡,可以通过msconfig.exe实用程序的“启动”选项卡查看该选项卡,以监视当前有意或无意启动的进程。黑客通常通过部署其恶意软件(有时称为僵尸网络)来感染目标计算机的数量,该恶意软件与计算机杂志和流氓组织免费提供的磁盘驱动器中捆绑的软件一起提供。用户将CD-ROM插入磁盘驱动器的动作中,Windows自动启动服务通过利用Windows操作软件的“自动运行”功能自动启动恶意软件,该功能允许自动运行Pen或磁盘驱动器中的软件。

此外,有时组织会通过向他们提供免费的Pen驱动器来运行其淘气的软件来吸引无辜的目标。因此,强烈建议默认情况下禁用自动运行功能,以便更频繁地破坏秘密攻击,而这种攻击是通过Pen和磁盘驱动器执行的。

Note : System administrators often use the Autorun to capture a baseline of ASEP on a computer that can be associated with comparing with the later captured results for troubleshooting purposes.

内部自动运行–

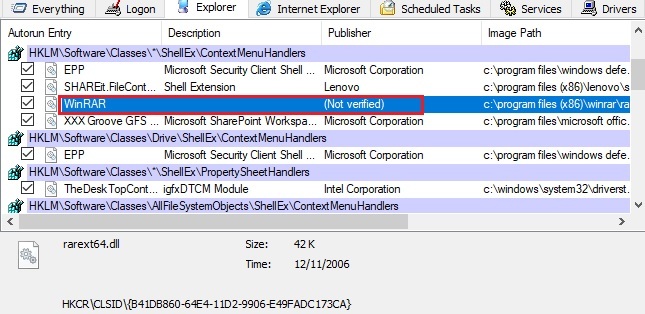

黑客可以轻松地将恶意软件植入目标计算机,或通过将其连接到目标计算机来操纵现有服务。就此而言,系统管理员通常依靠发布者的证书或状态来确定任何正在运行的服务的性质以追踪恶意软件。但是,黑客也可以通过在“微软公司”等知名发行商的伪装下轻松掩饰其邪恶的服务,从而克服这一障碍。

因此,数字签名是唯一可以完全保证文件完整性和真实性的拯救者遗留物,因为它为文件提供了更高程度的保证。因此,我们可以通过选择一个最终产生结果的特定条目,通过“条目”菜单中的“验证图像”选项来验证条目的真实性,如下图所示;如果从CA派生的受信任代码签名的授权机构验证了文件,则“发布者”选项卡文本将相应显示结果,如下所示-

此外,也可以通过取消选中复选框来删除条目,但是,由于没有撤消选项,删除的条目以后将无法恢复。禁用自动启动项后,服务将不会在引导过程中自动启动。但是,它不会删除相应目标文件的ASEP。但是,强烈建议删除条目时要格外小心,因为这样会使计算机进入无法恢复的不稳定状态。

自动运行组件–

自动运行的组件很长,包括启动,服务,资源管理器,WinLogon,驱动程序等。它们将在初始化的动作的各个选项卡中显示。因此,由于剩余部分的琐碎性,本节仅从总共19个选项卡中阐述了重要的组件。

首先,登录选项卡显示Windows启动和用户登录时的详细信息,并显示应用程序使用的ASEP。它还包括各种Run和RunOnce键,启动目录和关闭脚本。

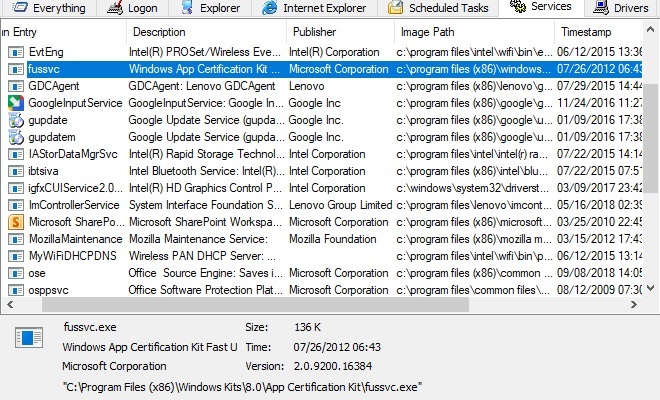

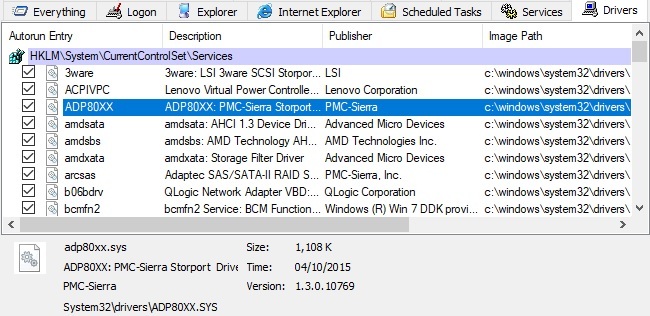

HKLM/System/CurrentControlSet\Services的子项中配置的系统服务,自动运行会列出系统中所有已启用的服务,这些服务都与流程相关或与其他相关。如下图所示,它描绘了路径,发布者和其他重要信息。

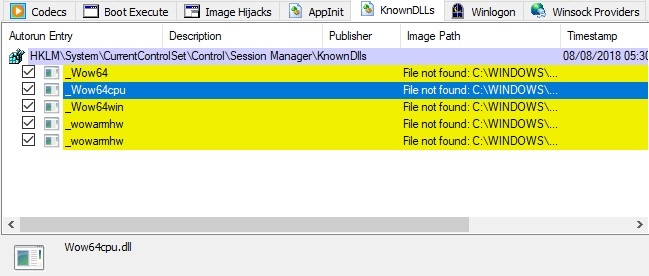

另一个有趣的功能是KnowDLLs,它通过限制所有过程以使用相同版本的DLL来提高系统性能,因为它仅包含经过验证的Windows DLL。当黑客删除任何下划线的DLL并尝试部署自己的版本时,它还将与恶意软件检测相关联。通过将保存的自动运行结果与同一操作系统的已知良好实例进行比较,我们可以轻松识别恶意文件。

如下图所示,在系统启动期间加载的系统驱动程序通常以内核模式运行,这使它们能够与各种硬件,存储设备等进行交互。因此,自动运行仅显示在说明中标记为已启用的驱动程序,路径等重要内涵。自动运行还有助于禁用和删除在重新引导系统后生效的驱动程序。

有时,有缺陷的可执行代码(称为媒体播放器的编解码器)通常会降低系统的性能。因此,“自动运行”会枚举媒体播放应用程序可以加载的所有可执行代码,并且可以识别配置错误的编解码器原因性能。

接下来,“启动执行”选项卡显示由会话管理器启动和使用的可执行文件。引导执行选项卡包括硬盘验证和通常由Windows执行的修复。

Note #1: The Autoruns results (data) can be saved to disk in both formats: Binary format and tab-delimited text format in a read-only form.

Note #2: You can download the system internals utilities entire sets from its website in packed form, or you can spare yourself from the hassle of downloading and unzipping the tools by directly browses their file share through accessing \\live.sysinternals.com\ portal from the Windows Run box.

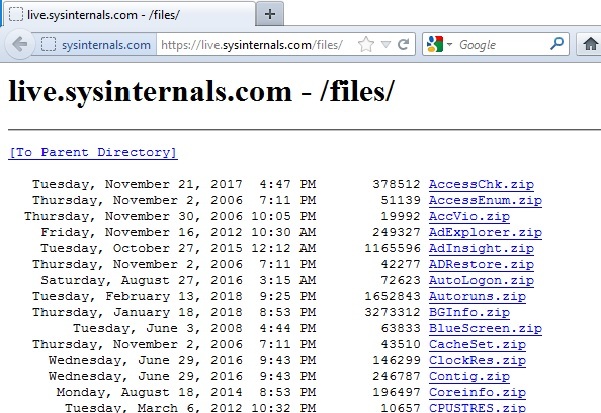

整个Sysinternals软件包可以从其Live门户( https://live.sysinternals.com/files/ )中免费下载,如下所示;

恶意软件的清理和故障排除

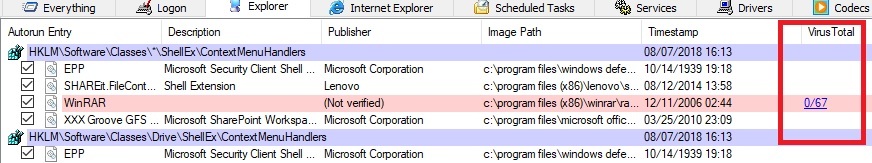

内置的VirusTotal API实用程序嵌入了自动启动功能,该实用程序可扫描带有50种重要防病毒软件的上传文件。可以从“检查病毒总数”选项中激活此功能,在该选项中,将哈希值上载到病毒总数服务器,并且自动运行会指定要扫描文件的引擎数。

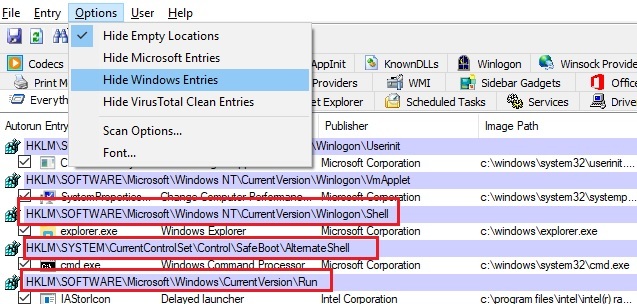

因此,由于窗口本身广泛依赖于ASEP,因此自动运行通常会显示大量隐藏的ASEP条目。这些条目不受任何形式的影响,因此可以通过选择“隐藏Windows条目”选项进行隐藏,并且为每个进行扫描的AEPS显示带阴影的行,如下所示;

除此之外,它还为通过当前登录的用户检测恶意软件提供了另一个有用的选项,因为它在使用管理权限运行后自动在菜单中添加了一个用户项。如果标准用户无意中安装了恶意程序,则无法更改系统设置以将其清除。因此,具有管理员权限的自动运行允许选择可能受到威胁的帐户来检查其ASEP并可能清除恶意软件。最后,就疑难解答而言,它提供了特殊的Offline Analysis实用程序来消除配置错误的ASEP。为此,必须以完全权限运行自动运行,并具有对脱机Windows实例的访问权限。由于某些恶意软件足以隐藏其ASEP以进行扫描,因此它还有助于识别自动运行软件有时无法显示的隐藏的恶意软件条目。因此,使系统从Windows实例脱机后,恶意条目将不再被隐藏。

结论 –

本文的目的是通过利用Autoruns实用程序的好处来检测系统中的恶意软件,因为该恶意软件通常在受感染的系统上处于休眠状态。 Autoruns实用程序提供了与驱动程序,登录,DLL,网络,服务,编解码器等有关的各种工具,以查找错误的配置并产生系统的当前状态。但是,它也有助于清理恶意软件,并在一定程度上将系统恢复到其最后一次正确的配置。最后,我们了解了ASEP条目的作用,这些条目与自动运行中显示的注册表配置单元直接相关。

参考 –

https://docs.microsoft.com/zh-cn/sysinternals/learn/

https://www.wilderssecurity.com/threads/using-sysinternals-tools-like-a-pro-tutorials.362005/