BlackDragon – Web-Recon 的高级自动化工具

信息收集是收集有关目标域的相关信息以扩大测试范围的过程。此信息包括子域枚举、活动主机标识等。此阶段可以自动完成。 Black-Dragon是 Web-App Information Gathering 中使用的工具,它可以更轻松地收集有关我们目标的信息。黑龙工具是用 Shell Script 开发的,在 GitHub 平台上可用,它是开源的,可以免费使用。 Black-Dragon 工具将帮助我们进行 Bug Hunting 或 Web 渗透测试操作,因为它不仅会收集有关目标的信息,而且还会以结构化的方式安排所有这些信息,从而使您能够以良好的方式分析数据。

这个工具有什么作用?

- 使用 Subfinder、Sublist3r、Amass、Assetfinder、KnockPy 工具执行子域枚举。

- 收集整个子域,然后过滤唯一域并使用 httprobe 工具提取唯一的活动子域。

- 使用以下工具对应用程序目标进行模糊测试:Gobuster、Dirsearch、Dirb 工具。

- 使用 Waybackurls、github-endpoints 收集端点。工具。

- 使用 DNSMap、DNSEnum、MassDNS 工具收集 DNS 信息

在 Kali Linux 操作系统上安装黑龙工具

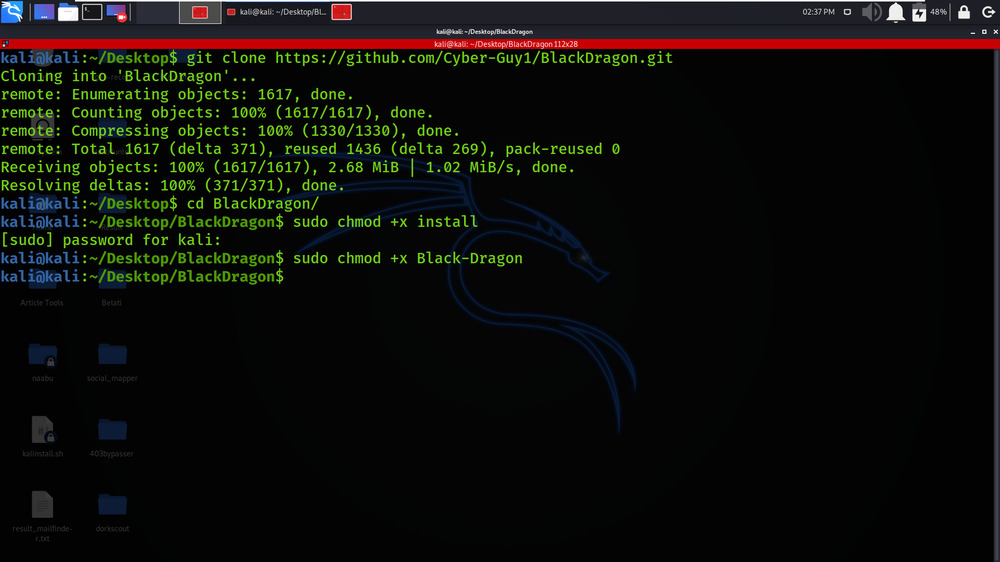

第 1 步:使用以下命令在您的 Kali Linux 操作系统中安装该工具。

git clone https://github.com/Cyber-Guy1/BlackDragon.git

第 2 步:现在使用以下命令移动到该工具的目录。您必须在目录中移动才能运行该工具。

cd BlackDragon

第 3 步:更改脚本的文件权限,如下所示。

sudo chmod +x install

sudo chmod +x Black-Dragon

第 4 步:最后运行安装脚本。

./install

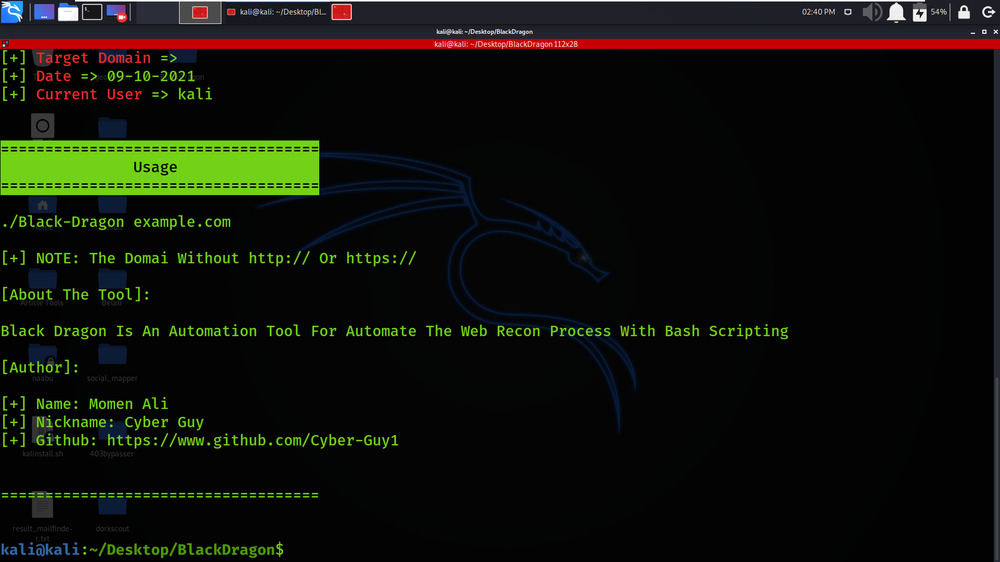

第 5 步:使用以下命令验证安装。

./Black-Dragon

在 Kali Linux 操作系统上使用 BlackDragon Tool

示例:扫描 geeksforgeeks.org 域

./Black-Dragon geeksforgeeks.org

使用 subfinder 工具执行子域枚举。

使用 Knockpy 工具执行快速扫描模式。

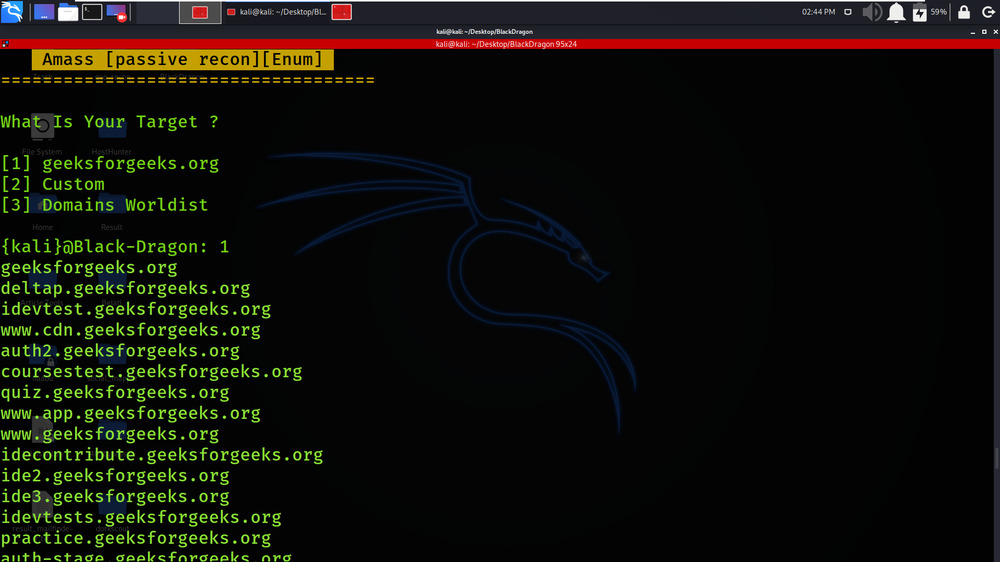

被动侦察是在 geeksforgeeks.org 上使用 Amass 工具执行的。

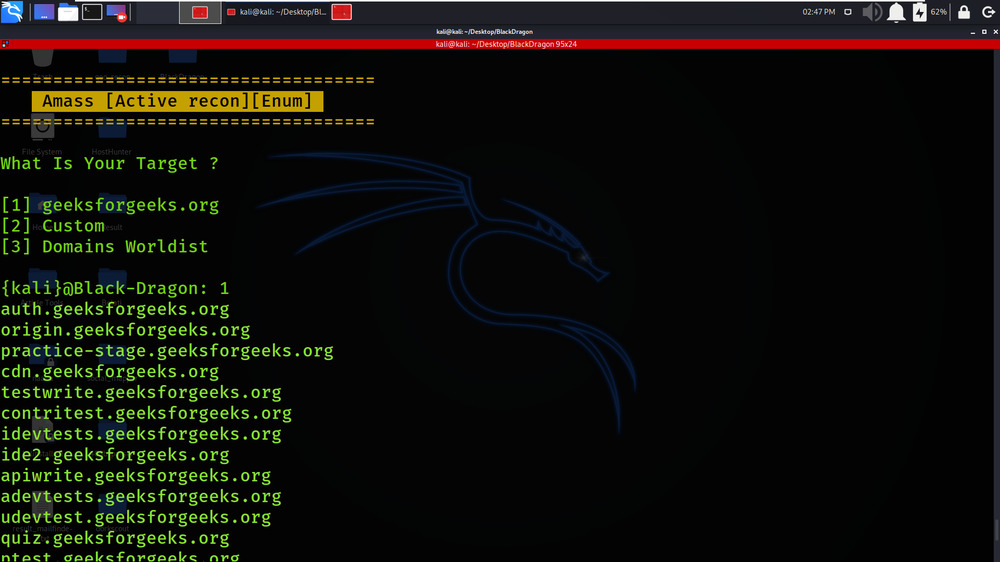

使用 Amass 工具在 geeksforgeeks.org 上执行 Active Recon。

Amass 的结果显示在下面的屏幕截图中。