pwnSpoof - 创建逼真的欺骗日志

Post Exploitation 是攻击者从拥有的机器上清除其踪迹的阶段。日志是在被黑机器上创建的,因此清除它们对于隐藏身份非常重要。但是我们可以生成欺骗日志并插入它们而不是我们的日志。我们可以使用名为 pwnSpoof 的自动化工具生成这些日志。 pwnSpoof工具是用 Python3 语言开发的,它能够根据服务器名称和不同 IP 地址的日志生成自定义的 2000 条唯一日志。但是使用这个工具,我们可以为训练连续剧创建 CTF 场景。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

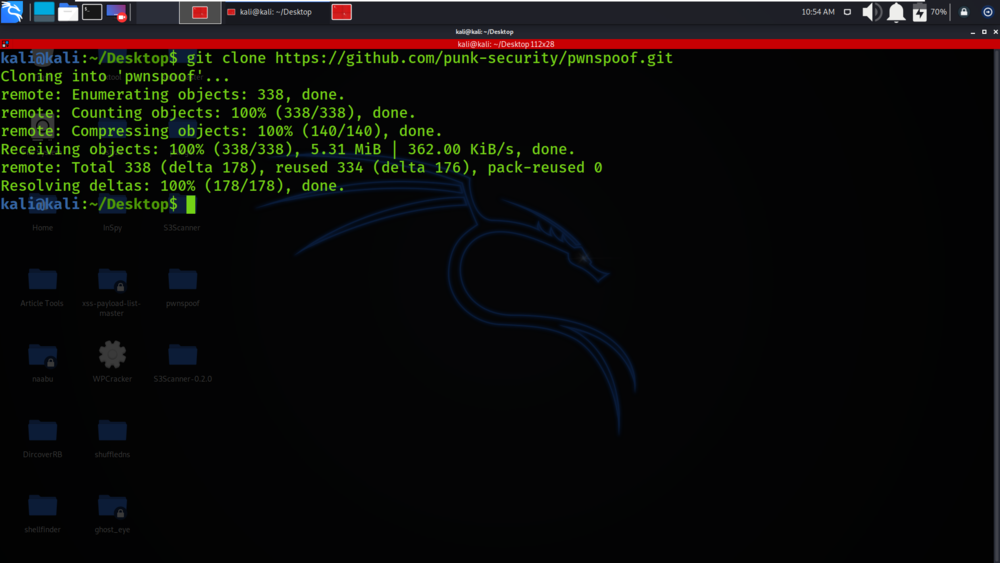

在 Kali Linux 操作系统上安装 pwnSpoof 工具

第 1 步:使用以下命令在您的 Kali Linux 操作系统中安装该工具。

git clone https://github.com/punk-security/pwnspoof.git

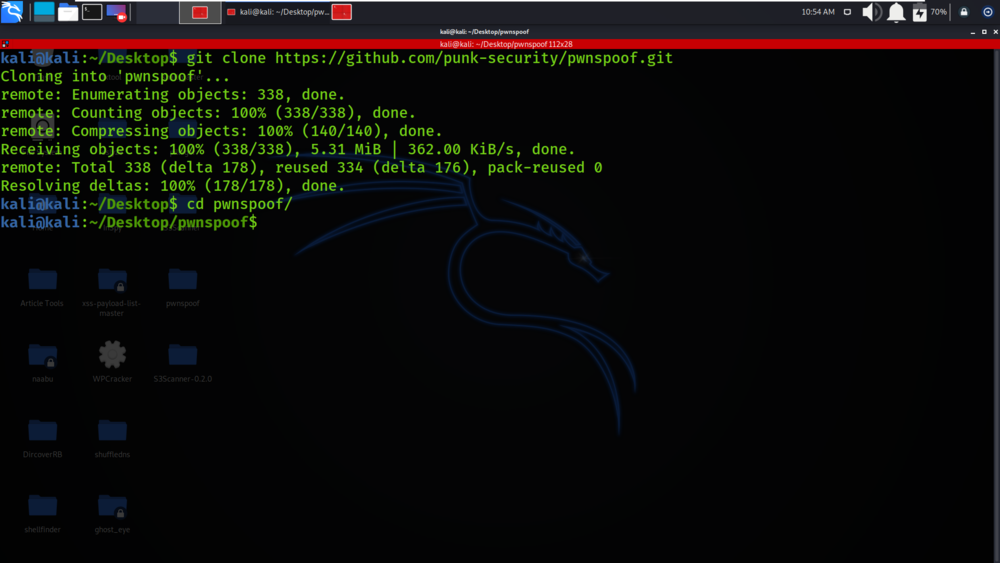

第 2 步:现在使用以下命令移动到该工具的目录。您必须在目录中移动才能运行该工具。

cd pwnspoof

第 3 步:您在 pwnspoof 的目录中。现在使用以下命令运行该工具。

python3 pwnspoof.py -h

在 Kali Linux 操作系统上使用 pwnSpoof 工具

示例 1: IIS 欺骗伪造日志

python3 pwnspoof.py banking –server-fqdn test.php.com –attack-type bruteforce –server-type IIS –out iis.log

在此示例中,我们将尝试针对网站生成虚假 IIS 日志。

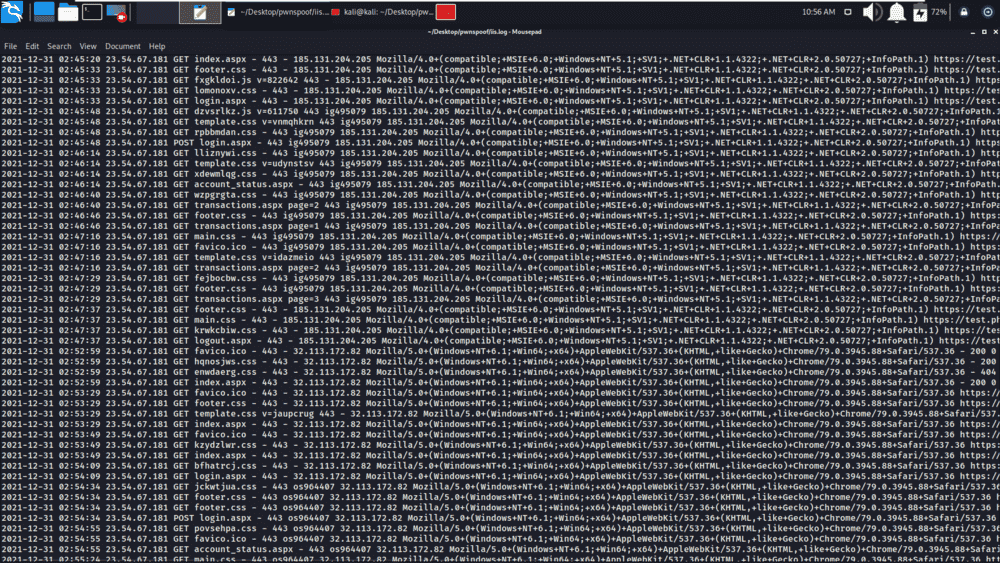

所有日志均已生成并保存在 iis.log 文件中。

我们已经在鼠标垫文本编辑器中显示了 iis.log 文件。

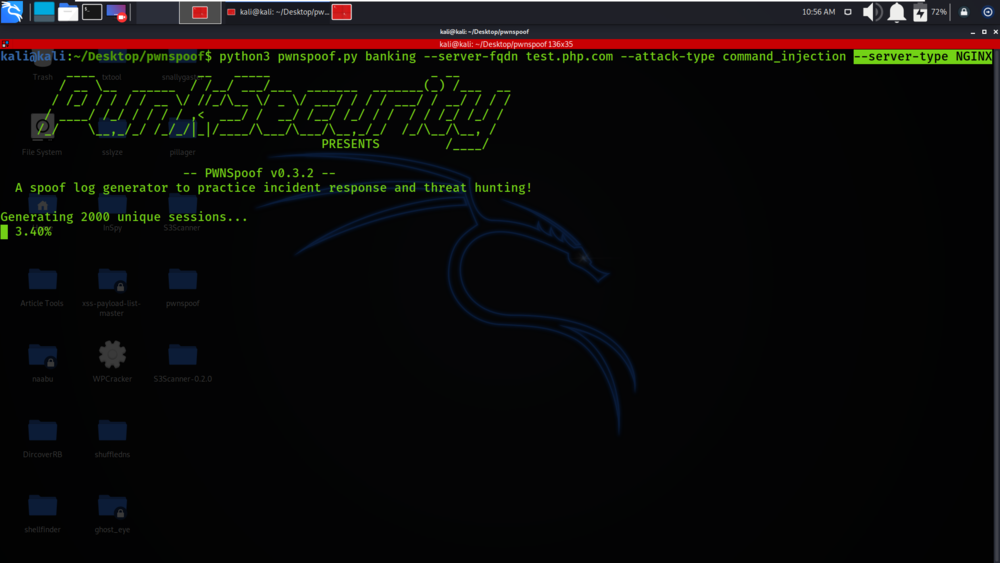

示例 2 :NGINX 日志

python3 pwnspoof.py banking –server-fqdn test.php.com –attack-type command_injection –server-type NGINX

在此示例中,我们将自定义服务器名称指定为 NGINX。

我们已经在终端本身中显示了生成的日志。

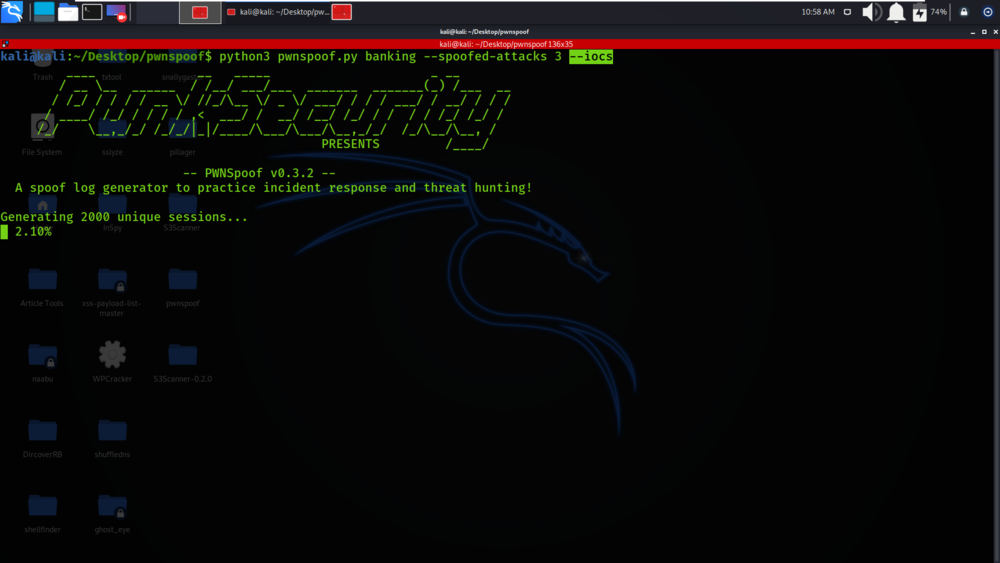

示例 3:攻击者 IP 地址

python3 pwnspoof.py banking –spoofed-attacks 3 –iocs

在此示例中,我们将创建具有不同 IP 地址的欺骗日志,以使日志看起来令人印象深刻。

您可以看到伪造的日志是使用不同的 IP 地址创建的。