Fierce – 用于定位非连续 IP 空间的 DNS 侦察工具

了解组织的网络结构非常重要。因此,为了定位企业网络内外的目标,有一个用Python语言设计的工具,称为 Fierce。此工具不同于其他工具,因为它的主要目标是针对指定的域或子域定位不连续的 IP 空间和主机名。 Fierce 工具不会扫描整个互联网以获取我们的结果,但它发现的结果在此过程中确实很有帮助。这个工具是开源的,可以免费使用。 Fierce 工具由于其标记功能的标签而非常易于使用。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

在 Kali Linux 上安装 Fierce Tool

Step 1 : 检查Python Environment 是否已建立,使用以下命令。

python3

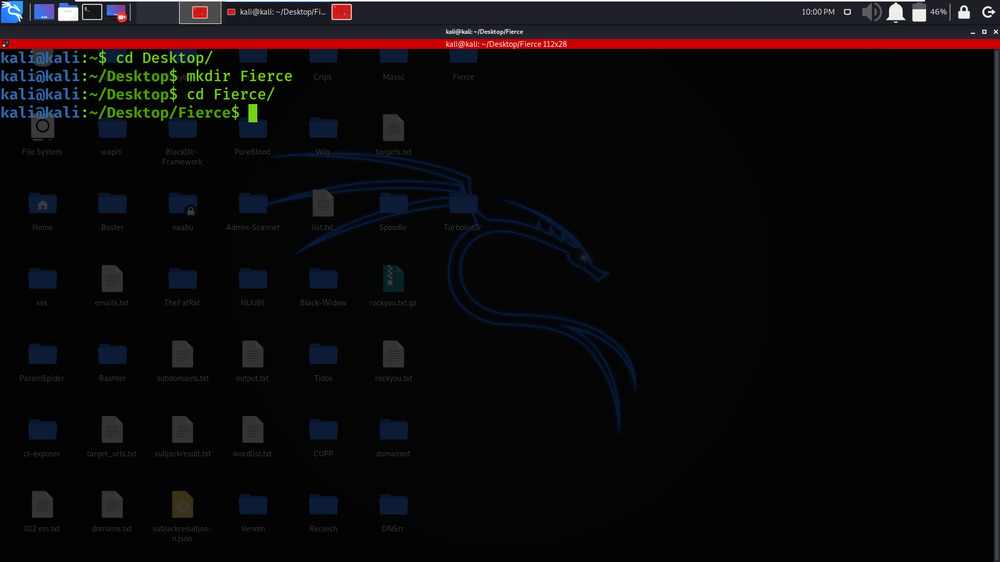

第 2 步:打开 Kali Linux 终端并使用以下命令移动到桌面目录。

cd Desktop

第 3 步:您现在在桌面上,使用以下命令创建一个名为 Fierce 的新目录。在这个目录中,我们将完成Fierce工具的安装。

mkdir Fierce

第 4 步:现在使用以下命令切换到 Fierce 目录。

cd Fierce

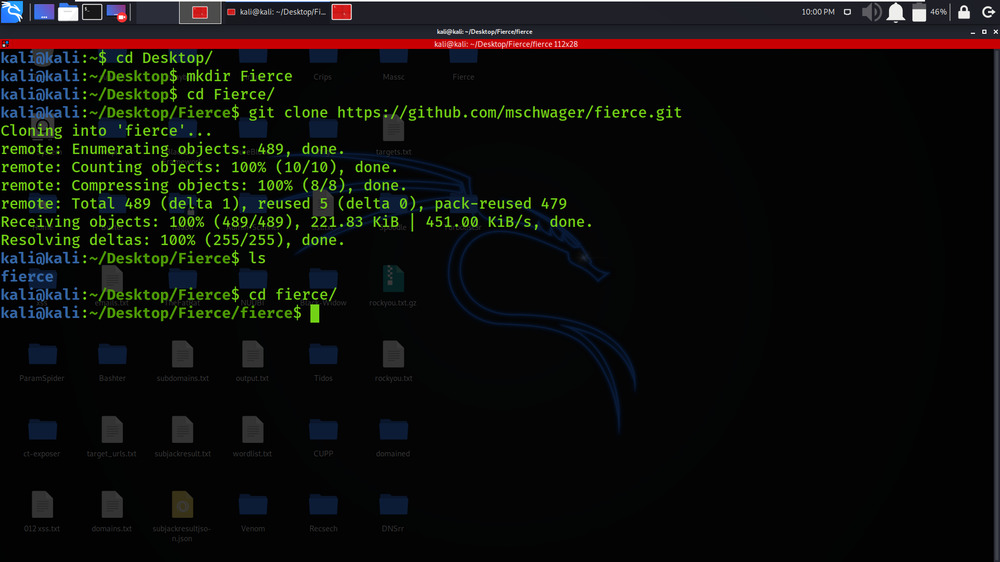

第 5 步:现在您必须安装该工具。您必须从 Github 克隆该工具。

git clone git clone https://github.com/mschwager/fierce.git

Step 6 : 工具已成功下载到Fierce目录下。现在使用以下命令列出该工具的内容。

ls

第 7 步:您可以观察到在我们安装该工具时已经生成了一个为 Fierce 工具创建的新目录。现在使用以下命令移动到该目录:

cd fierce

第 8 步:再次发现该工具的内容,使用以下命令。

ls

第 9 步:下载运行该工具所需的软件包,使用以下命令。

pip3 install -r requirements.txt

第 10 步:现在我们完成了安装,使用以下命令查看工具的帮助(更好地理解工具)索引。

python3 fierce/fierce.py -h

属性

- 凶猛的工具具有对指定范围的 IP 地址执行反向查找的属性。使用 [–dns-file] 选项。

- 凶猛工具具有枚举目标域上的域名系统记录的属性。使用 [–dns-servers] 选项

- 凶猛的工具具有执行内部以及外部 IP 范围枚举的属性。使用 [–range] 选项。

- Fierce 工具也支持 C 类 IP 地址。使用 [–traverse] 选项。

- 凶猛的工具具有扫描名称服务器目录和区域传输攻击的属性。

Fierce Tool 如何执行扫描?

凶猛的工具是渗透测试或网络测试过程中侦察、信息收集和扫描阶段最有用的工具。这个工具的工作非常简单。在第一阶段,该工具使用暴力攻击执行扫描,也可以对目标执行区域转移攻击。有大量包含可能单词的单词列表,通过这些单词列表可以枚举目标的子域。如果子域不在列表中,则没有机会检测到目标上的子域。

附加特性和功能

1. 储蓄

不幸的是,没有内置函数可用于将 Fierce 扫描的结果存储在磁盘上的目标上。虽然没有保存函数,所以没有以各种格式保存输出的功能。但是您可以使用一些 Linux 技能和终端命令将扫描的输出重定向到任何文本文件中。

2. 距离扫描

Fierce 工具令人惊叹的功能或特性之一是范围扫描。您可以通过单击扫描 IP 地址范围。 –范围是执行范围扫描时必需的选项。您需要指定IP地址;像(192.168.28.4/24)。

3.字典文件

蛮力攻击或方法方法用于枚举或检测与目标域相关联的子域。在系统上完成 Fierce 工具的安装后,将激活内置的词表文件。但 Fierce 工具允许用户使用自定义子域单词列表,其中包含大量可能的子域单词。 –subdomain-file 是使用自定义单词列表进行暴力破解的选项。

在 Kali Linux 上使用 Fierce Tool

示例 1 :基本

fierce --domain geeksforgeeks.org --subdomains write admin videos在此示例中,我们使用子域单词执行简单扫描,其中包括 write、admin、video。我们选择 geeksfoegeeks.org 作为我们的目标。

示例 2:遍历已发现域附近的 IP 以使用 –traverse 标志搜索连续块

fierce --domain geeksforgeeks.org --subdomains videos --traverse 10在此示例中,我们正在扫描已发现记录附近的域。我们的目标域名是 geeksforgeeks.org

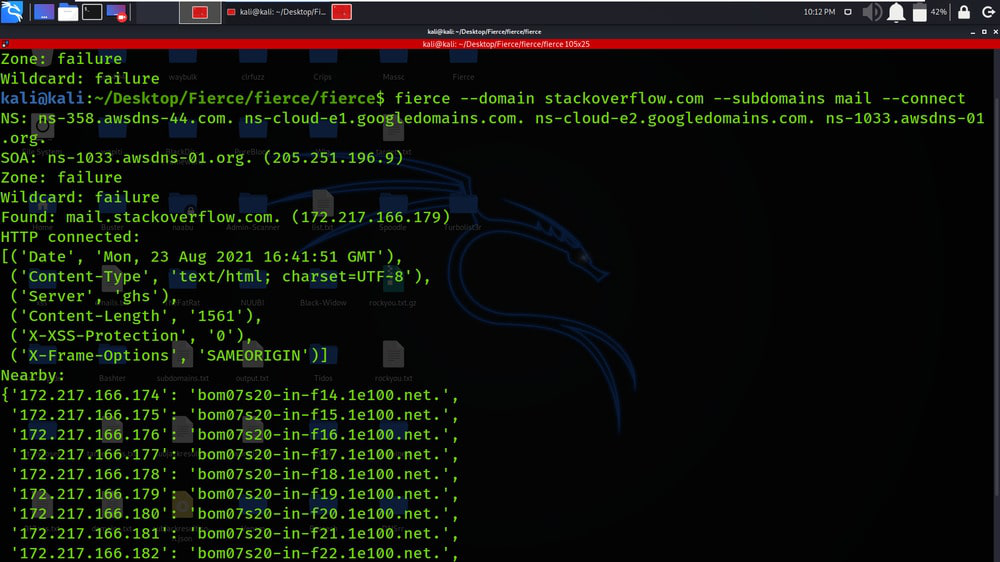

示例 3:尝试在使用 –connect 标志发现的域上建立 HTTP 连接

fierce --domain stackoverflow.com --subdomains mail --connect在此示例中,我们尝试使用连接标志在域上进行 HTTP 连接。我们为此示例选择了一个不同的目标,即 stackoverflow.com。

示例 4:使用 –wide 标志交换速度换取广度,它在已发现域的 /24 的所有 IP 上查找附近的域

fierce --domain geeksforgeeks.org --wide在这个例子中,我们将扫描整个类发现的记录。 (全面详细扫描)

示例 5:如今,区域传输很少见,但它们为我们提供了 DNS 城堡的钥匙。

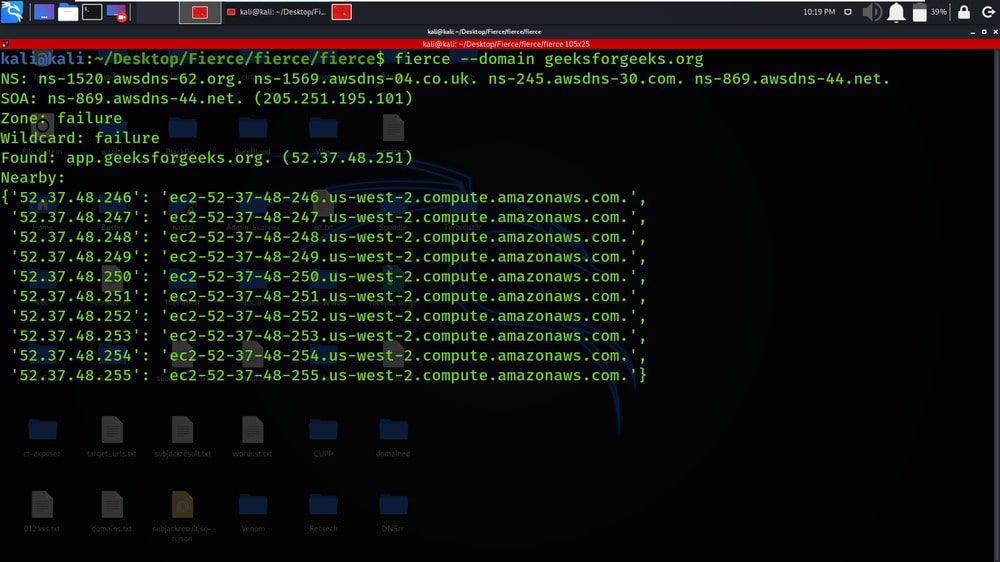

fierce --domain geeksforgeeks.org在此示例中,我们在 geeksforgeeks.org 上执行没有任何参数的基本扫描