网络安全是与确保易受攻击的信息,PC框架,系统以及来自数字攻击的编程应用程序相关的过程和策略。网络攻击是笼统的措辞,涵盖了大量主题,但是,其中著名的一部分是:

- 改变内部存放的框架和信息

- 滥用资产

- 未经批准的访问集中于框架和获取精美数据

- 扰乱企业的典型运作及其程序

- 利用勒索软件攻击来扰乱信息并从伤亡中逼迫现金

当前,攻击变得越来越具有创造性和复杂性,可以干扰框架的安全性和黑客攻击。因此,它正在尝试让每一个业务和安全专家都击败该测试并以这些攻击进行报复。

正如埃森哲(Accenture)在2019年的“网络犯罪成本”研究中指出的那样,最近五年来,安全渗透率猛增了67%。由这些数字错误行为产生的危险的绝对估计在接下来的五年中猛增了5.2万亿美元。

流氓的思维过程就像获取您的预算细节一样简单,就像破坏包含客户的基本个人可识别数据(PII)的数据集,攻击基础来传播恶意软件一样致命。检查网络攻击的重要分类是合适的,以及为什么一刀切的万能方法无助于应对这些攻击。

一些基本的网络攻击是:

- 网络钓鱼:

网络钓鱼是通过模仿来自任何合法来源的发送垃圾邮件的欺诈行为。网络钓鱼在其中心通过诱人的信息或要约滥用了人类的动机。侵略者通常将注意力集中在大型集会上,以进行网络钓鱼攻击,并随后增加屈指可数的目标屈服于攻击的几率。常见的网络钓鱼攻击案例包括:攻击者模仿个人或基金会,并向无能为力的目标发送消息,要求迅速协助,并在通信后附加连接。无罪客户端点击连接,将他们带到看上去像真实站点的虚假站点。不知情的网罗个体落入其中,最后向侵略者提供个人微妙之处,这时攻击者甚至在他们知道自己遭到袭击之前就已经对客户进行了搜查。

社会工程学攻击

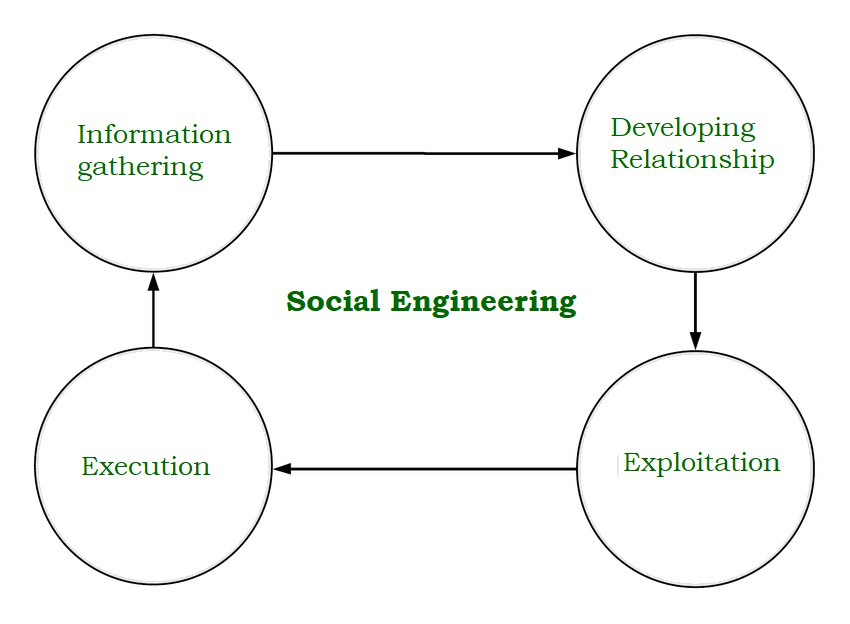

现在,社会工程学是网络犯罪分子用来收集用户敏感信息的常用策略。

社交设计攻击具有广泛的结构,可以在包括人工协作在内的任何地方进行。接下来是五种最基本的高级社交设计攻击类型。社交设计攻击至少发生在一个阶段。罪魁祸首最初研究了拟议中的伤亡事件,以积累基础的基础数据,例如,可能通过的目的和微弱的安全惯例,预计将继续受到攻击。那时,攻击者开始采取行动以获取伤亡者的信任,并升级可能破坏安全演习的活动,例如,发现敏感数据或允许使用基本资产。最受推崇的掠夺类型是利用物理媒体散布恶意软件。例如,侵略者将陷阱(通常是恶意软件污染的微光驱动器)留在显眼的地区,那里肯定有潜在的人员伤亡(例如洗手间,电梯,专注于组织的停车场)。 Snare对它具有可靠的外观,例如,将其介绍为组织的财务清单。

- 勒索软件:

勒索软件是文档加密编程程序,它利用特殊的强健加密计算来对目标框架上的记录进行加扰。它是一种特殊的恶意软件,可从目标中勒索现金,它是网络攻击中最普遍且已知的实例之一。攻击者将恶意软件传播为感染文件,以将其传播到目标PC的硬盘驱动器。那时,它对信息进行编码,并使PC /信息对客户不可用,直到他们完成了攻击者要求的付款分期付款为止。没有其他人,通常很难解码记录的内容。 WannaCry和Maze勒索软件是不断发生的恶意软件如何引发破坏的实例,驱使许多企业投入比特币和现金来支付被破坏的机器和信息的费用。

- 加密货币劫持:

随着数字货币和采矿业的流行,它已成为网络犯罪分子中的一员。他们发现加密货币挖矿有其邪恶的好处,这种加密涉及复杂的计算来挖矿诸如比特币,以太坊,门罗币,莱特币等虚拟货币。黑客有两种主要方法来使受害者的计算机秘密地开采加密货币。一种是诱骗受害者将加密挖矿代码加载到他们的计算机上。这是通过类似网络钓鱼的策略来完成的:受害者会收到看上去合法的电子邮件,鼓励他们单击链接。 Link运行的代码会将加密挖矿脚本放置在计算机上。然后,当受害者工作时,脚本在后台运行。

另一种方法是在网站上投放脚本或将广告投放到多个网站上。一旦受害者访问网站或受感染的广告在其浏览器中弹出,脚本就会自动执行。受害者的计算机上没有存储任何代码。无论使用哪种方法,代码都会在受害者的计算机上运行复杂的数学问题,并将结果发送到由黑客控制的服务器。

黑客通常会同时使用两种方法来最大化其回报。 SecBI的首席技术官兼联合创始人Alex Vaystikh说:“攻击使用旧的恶意软件技巧作为回退,向受害者的计算机提供更可靠,更持久的软件。”例如,在100种为黑客开采加密货币的设备中,有10%可能是通过受害者机器上的代码来产生收入的,而90%是通过他们的Web浏览器来产生收入的。

一些加密挖掘脚本具有蠕虫功能,使它们可以感染网络上的其他设备和服务器。这也使得查找和删除变得更加困难。保持网络的持久性符合密码劫持者的最佳财务利益。

- 僵尸网络攻击:

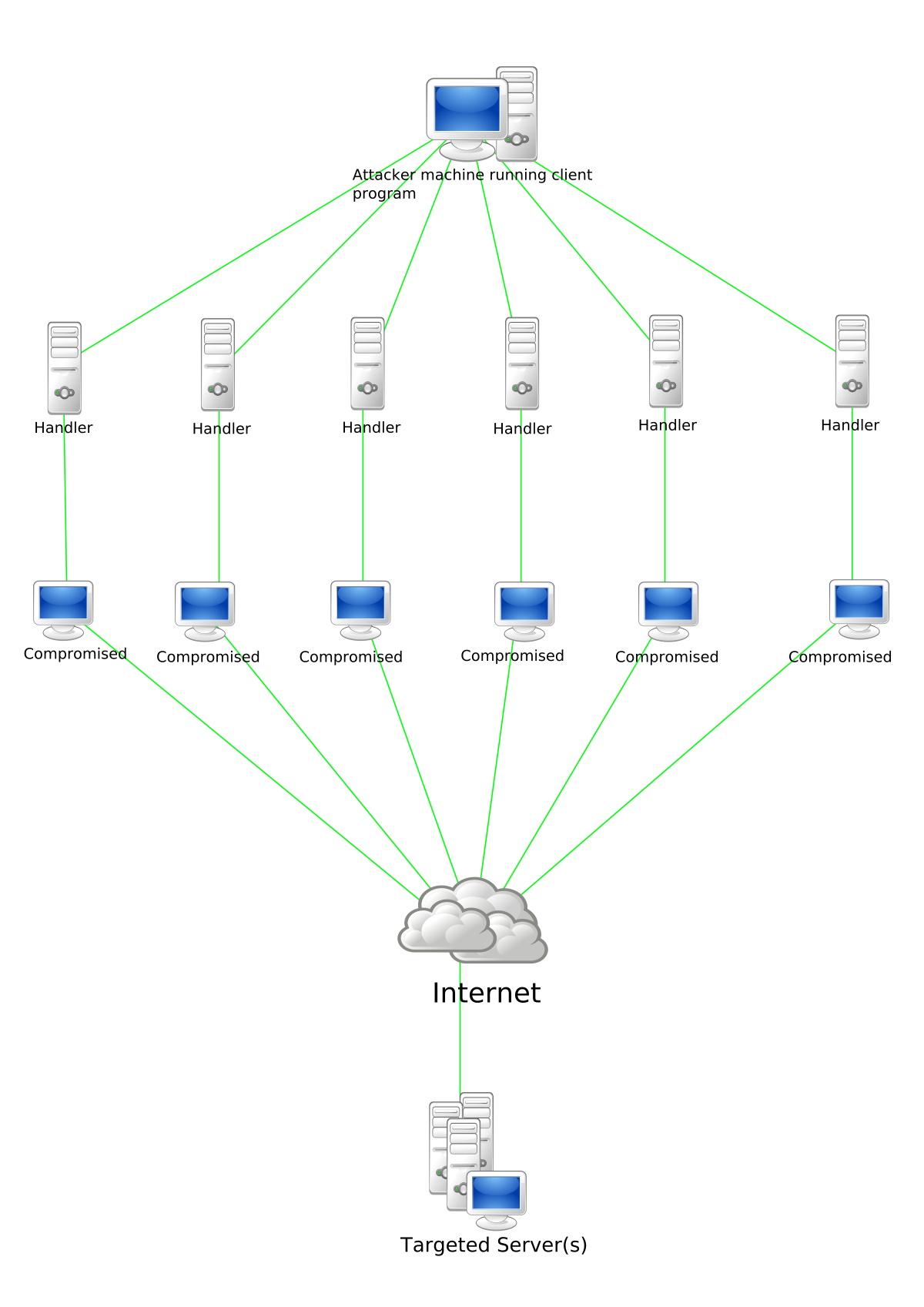

僵尸网络的攻击通常是针对范围广泛的组织和协会完成的,因为它可以获取大量信息。通过这种攻击,程序员可以控制无数的小工具,并为精明的意图讨价还价。

僵尸网络所有者可以一次接触数千台PC,并可以命令他们进行恶性攻击。网络犯罪分子首先通过利用特有的Trojan感染来攻击这些设备,然后再执行命令和控制程序来授权他们进行恶意攻击,以进行大范围的攻击。可以将这些练习机械化,以使无论多么谨慎的同步攻击都可以执行。各种僵尸网络攻击可以包括:- DDOS攻击导致即兴的应用程序占用个人时间。

- 批准溢出资质的安排(证书填充攻击),以促使帐户被接管

- Web应用程序攻击以获取信息

- 允许侵略者接纳小工具及其与组织的关联。

在不同情况下,网络犯罪分子将进入僵尸网络,现在又一次被称为“僵尸”组织,因此不同的网络犯罪分子可以利用该组织进行自己的恶意活动,例如,启动垃圾邮件十字军东征。