PyWhat - 找出神秘文本的 Linux 工具

信息收集是渗透测试过程中的第一步。在执行此步骤时,测试人员会遇到各种情况,他需要解决一些秘密密钥或需要提取一些敏感数据宿舍神秘或看起来很奇怪的文本。因此,手动解决这些密钥变得非常复杂,因为有些密钥确实很难识别,所以测试人员唯一能做的就是使用自动化脚本来自动化任务。

PyWhat是用Python语言开发的自动化脚本,非常有利于解开神秘文本,得到所提供文本的识别结果。 PyWhat 工具可以提供有关加密货币地址的信息,也可以提供来自任何数值的信息。 PyWhat 工具是开源的并且可以免费使用。它作为Python Setup 中的一个包提供。

注意:确保您的系统上安装了Python ,因为这是一个基于 Python 的工具。点击查看安装过程:Linux上的Python安装步骤

在 Kali Linux 上安装 PyWhat 工具

Step 1 : 检查Python Environment 是否已建立,使用以下命令。

python3

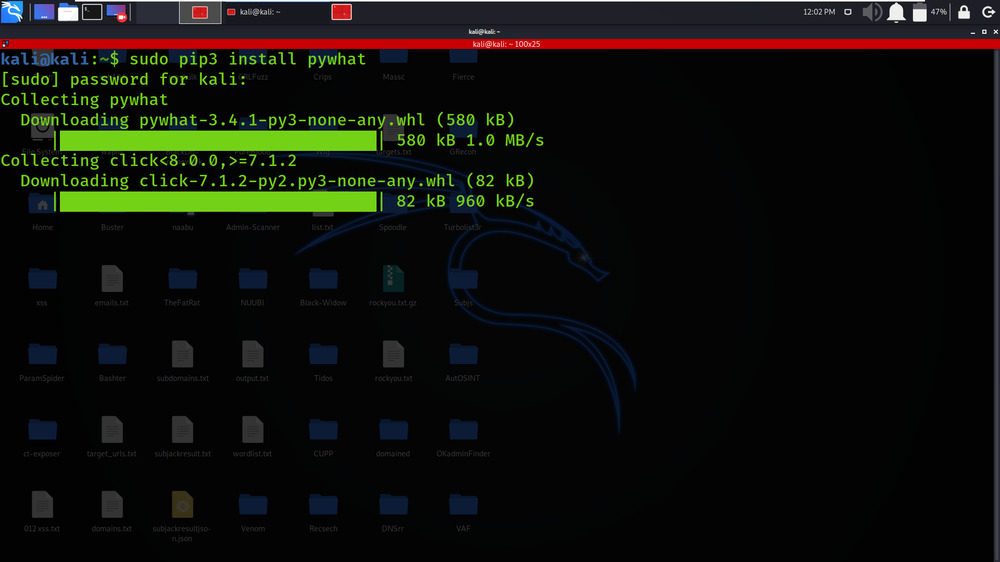

第 2 步:使用 Pip 安装工具,使用以下命令。

pip3 install pywhat

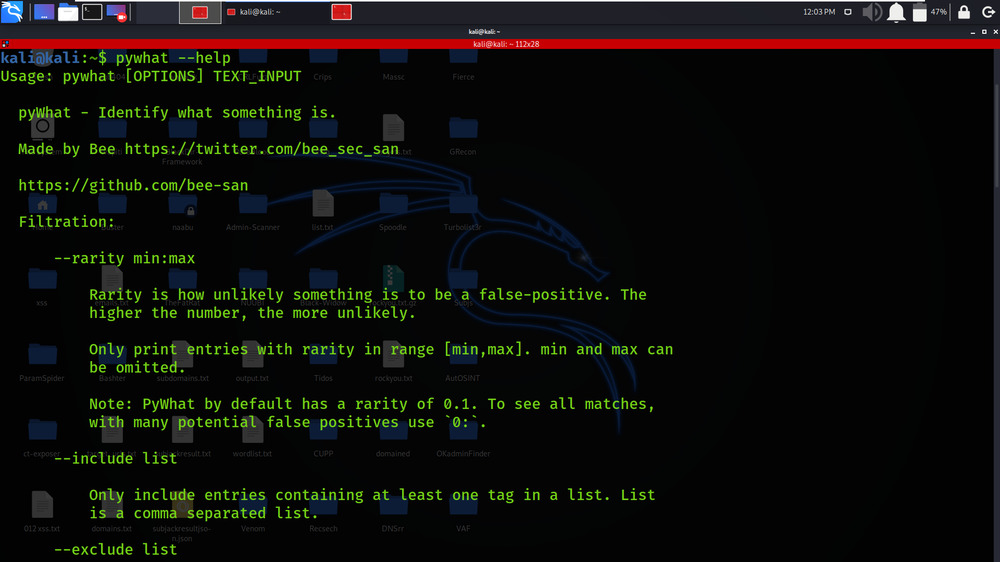

第 3 步:使用以下命令检查工具的帮助部分。

pywhat --help

在 Kali Linux 上使用 PyWhat 工具

示例 1:查找加密货币地址。

在这个例子中,我们将解决神秘的文本,即以太坊钱包地址。我们只是传递了看起来很奇怪的文本,并且我们得到了具有可接受描述的结果。

pywhat “0xf016d00da9b57f3f8533e7a34292fddc8c928c5e”

在下面的屏幕截图中,我们访问了结果描述中指定的链接。我们已经获得了有关神秘文本的更多信息。

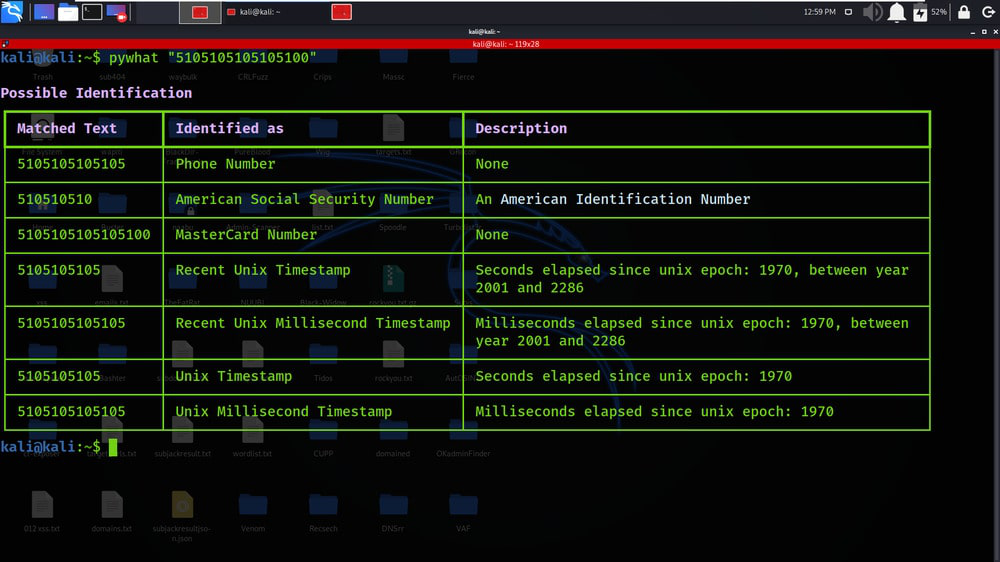

示例 2:查找卡片

在此示例中,我们有一个数值形式的未识别文本。所以在结果中,我们得到了与文本相关的信息,如信用卡信息、电话号码、美国社会安全号码等。

pywhat "5105105105105100"

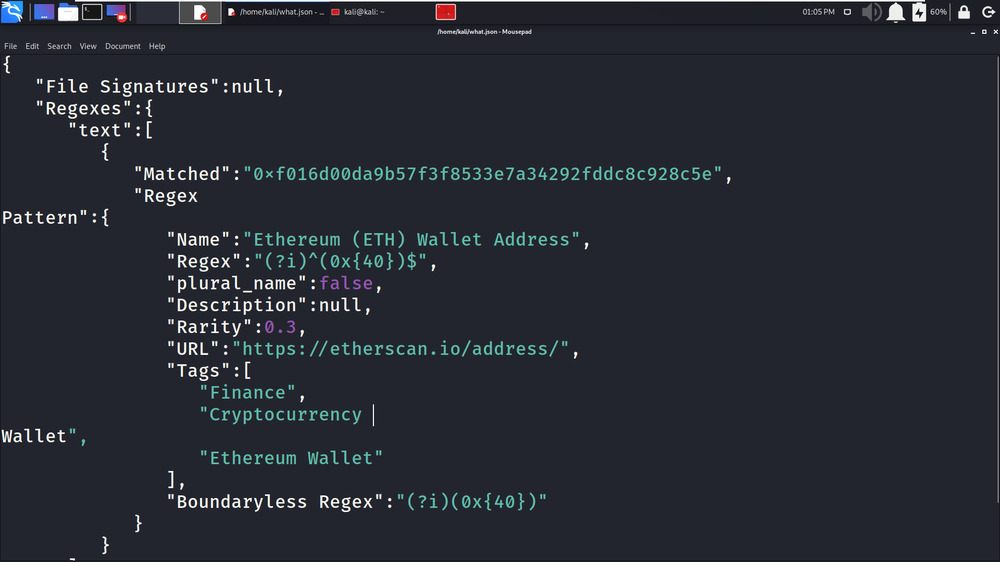

示例 3:以 JSON 格式返回结果

在此示例中,我们将以 JSON 格式保存扫描结果以供进一步使用。 –json 标签用于保存结果。

pywhat “0xf016d00da9b57f3f8533e7a34292fddc8c928c5e” –json

在下面的屏幕截图中,我们显示了以 JSON 格式保存结果的文件内容。

示例 4:显示 pywhat 的版本

在此示例中,我们使用 -v 标签显示工具的版本。

pywhat -v