BlackWidow – Web 应用程序蜘蛛

收集有关目标域的信息对于成功进行渗透测试或漏洞赏金过程非常重要。收集子域、唯一 URL、带参数的 URL、目标域的电子邮件等信息非常重要,因此为了获取这些信息,我们有一个名为BlackWidow的工具。

BlackWidow 工具是一种基于Python语言的工具,用于基于 Web 的应用程序蜘蛛并收集大量信息。该工具中使用 Inject-X fuzzer 来扫描动态 URL 以查找常见的 OWASP 漏洞。 BlackWidow 工具可用于信息收集阶段基于 Web 的应用程序漏洞评估的初始步骤。 Inject-X fuzzer 具有检测 XSS、SWL 注入、HTML 代码注入等漏洞的能力。

黑寡妇工具的特点

- 它收集子域、唯一的动态 URL、电子邮件、电话号码。

- 它使用 Inject-X 模糊器来检测漏洞。

- 它可以按排序顺序将结果存储在专用文本文件中。

- 它是用Python语言开发的。

- 它是开源的,可以免费使用。

在 Kali Linux 操作系统上安装 BlackWidow 工具

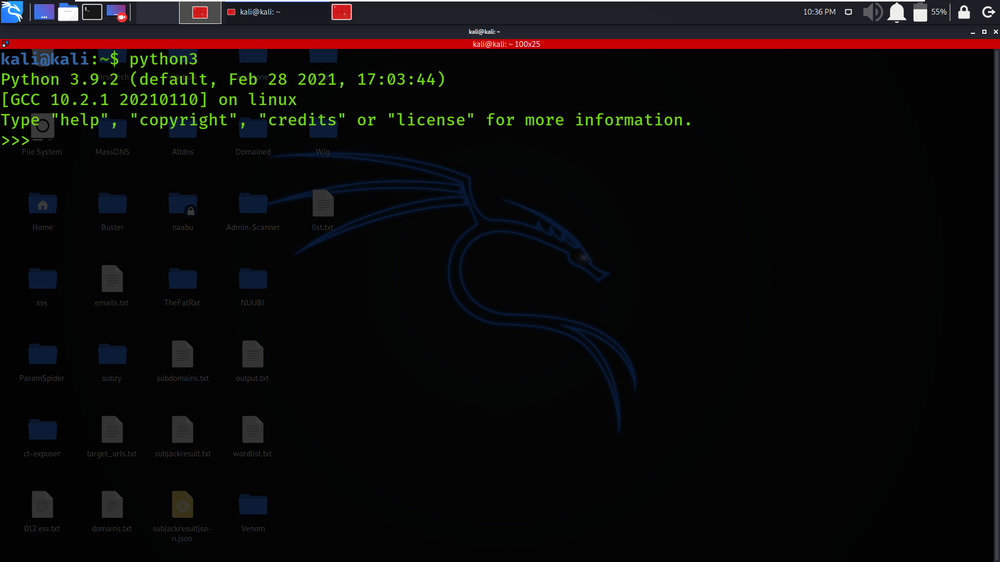

第一步:检查Python环境是否建立,使用如下命令:

python3

第 2 步:打开您的 Kali Linux 终端并使用以下命令移至桌面。

cd Desktop

第 3 步:您现在在桌面上,使用以下命令创建一个名为 Black-Widow 的新目录。在这个目录下,我们将完成黑寡妇工具的安装。

mkdir Black-Widow

第 4 步:现在使用以下命令切换到 Black-Widow 目录。

cd Black-Widow

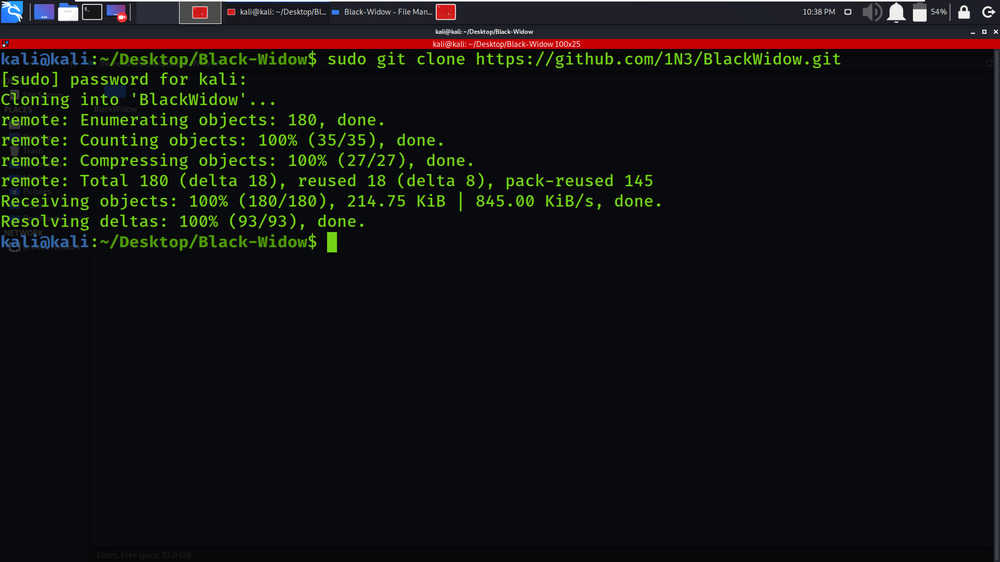

第 5 步:现在您必须安装该工具。您必须从 Github 克隆该工具。

sudo git clone https://github.com/1N3/BlackWidow.git

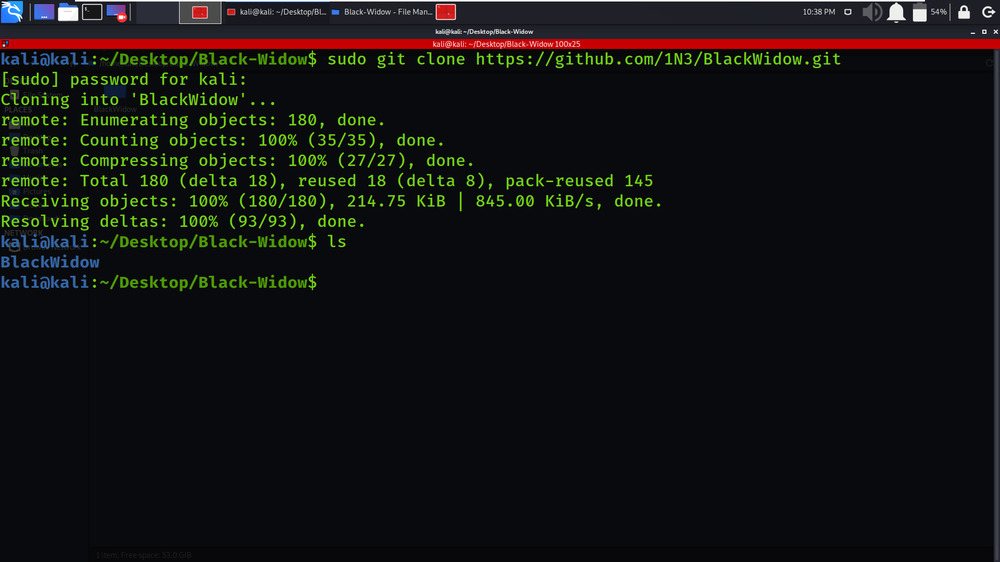

第六步:该工具已经成功下载到Black-Widow目录下。现在使用以下命令列出工具的内容。

ls

步骤 7:您可以观察到在我们安装该工具时生成了一个新的 BlackWidow 工具目录。现在使用以下命令移动到该目录:

cd BlackWidow

第 8 步:再次发现该工具的内容,请使用以下命令。

ls

步骤 9:下载运行该工具所需的软件包,使用以下命令。

sudo pip3 install -r requirements.txt

第 10 步:现在我们完成了安装,使用以下命令查看工具的帮助(更好地了解工具)索引。

python3 blackwidow -h

与黑寡妇合作:

示例 1:蜘蛛的完整 URL

在本例中,我们将执行完整 URL 蜘蛛。我们使用 -u 标签提供了目标完整 URL (https://geeksforgeeks.org)

sudo python3 blackwidow -u https://geeksforgeeks.org

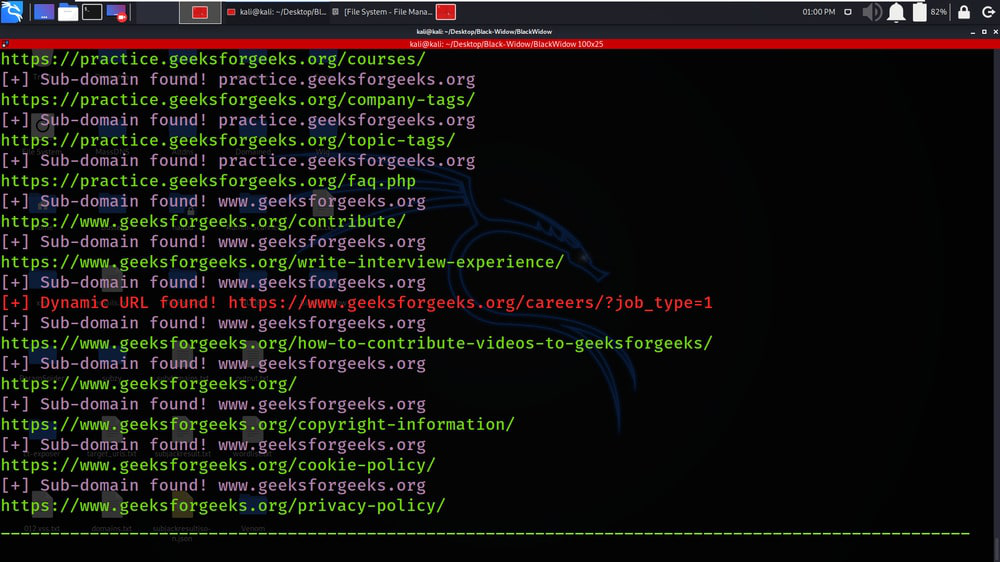

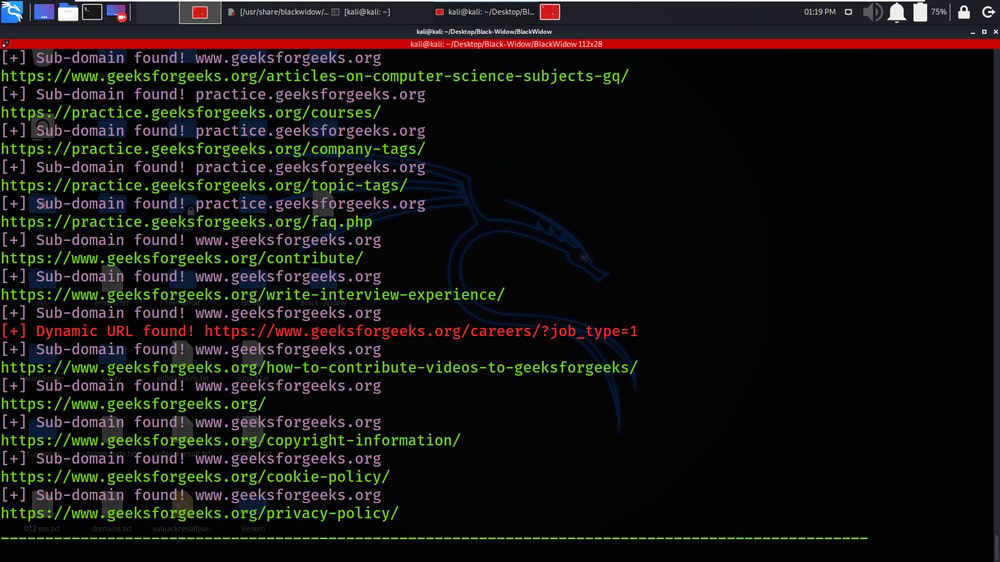

在下面的屏幕截图中,我们正在获取我们的扫描结果,geeksforgeeks.org 的子域显示在下面的屏幕截图中。

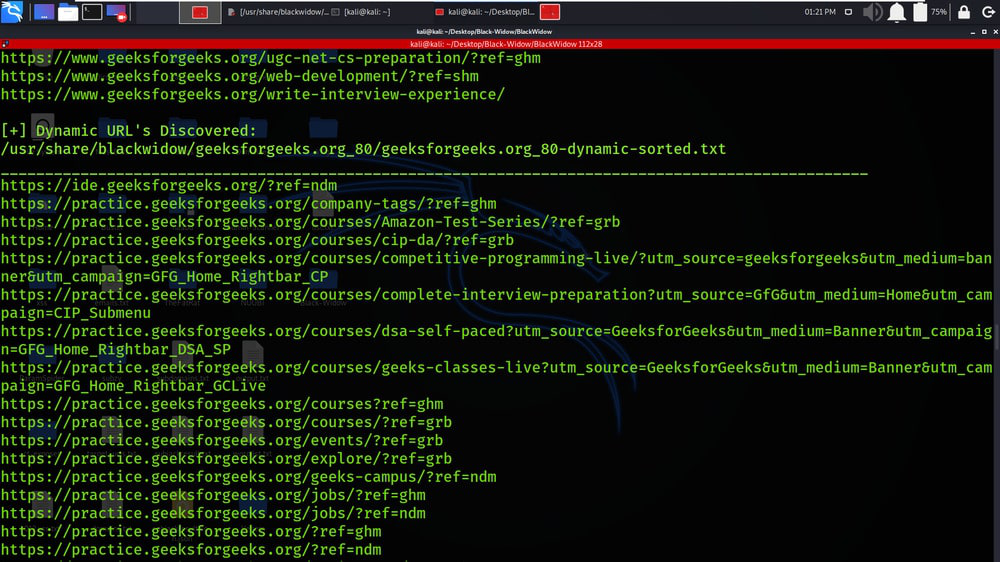

在下面的屏幕截图中,在下面的屏幕截图中提到了在 geeksforgeeks.org 上找到的动态 URL,基本上,这些是可以测试 XSS 和更多漏洞的参数化 URL。

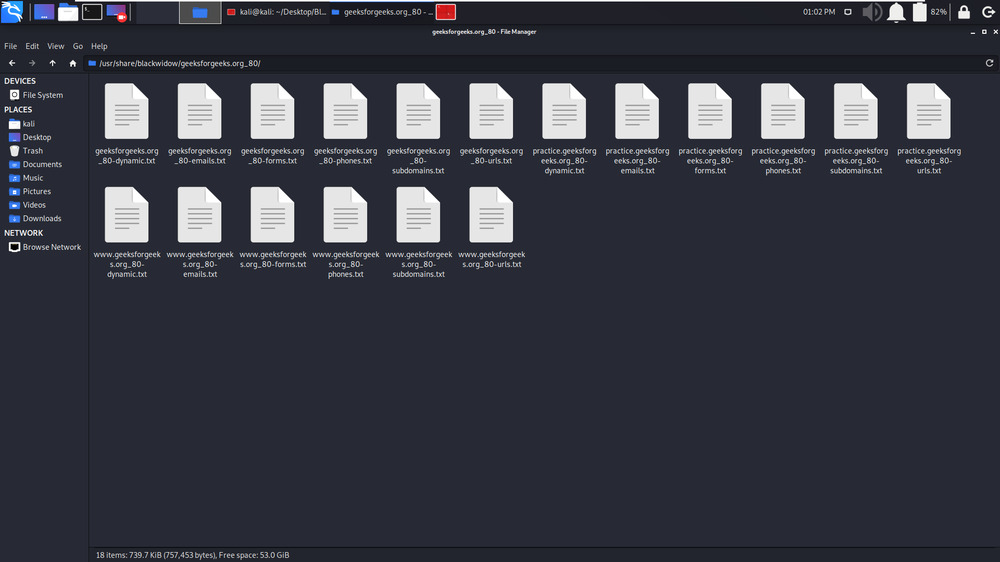

在下面的屏幕截图中,显示了该工具在扫描时创建的文件。每个文件都有自己的结果,如子域、电子邮件、URL 等。

在下面的屏幕截图中,您可以看到 geeksforgeeks.org 的电子邮件保存在 emails.txt 文件中,这使任务更容易。

示例 2:域名到蜘蛛

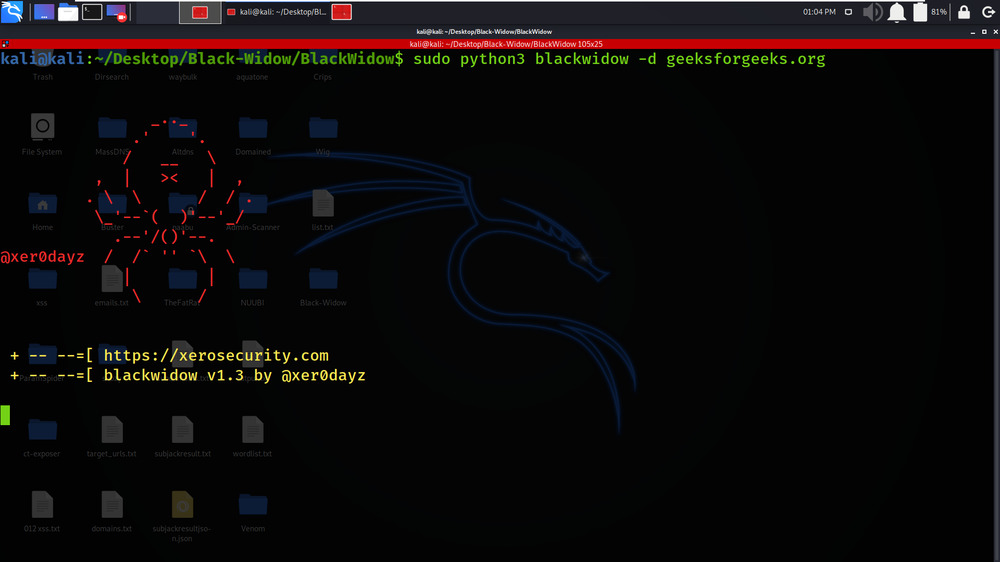

在此示例中,我们没有提供完整的 URL(如示例 1),而是仅指定要扫描的域名。 -d 标签与目标域名一起使用。

sudo python3 blackwidow -d geeksforgeeks.org

蜘蛛的域名

在下面的截图中,我们得到了域名蜘蛛的结果。

示例 3:要遍历的深度级别

在这个例子中,我们将把域扫描到一定深度。将扫描 5 个深度级别,因为我们使用 -l 标签指定了 5 个深度。

sudo python3 blackwidow -d geeksforgeeks.org -l 5

在下面的截图中,显示了深度为 5 的结果。

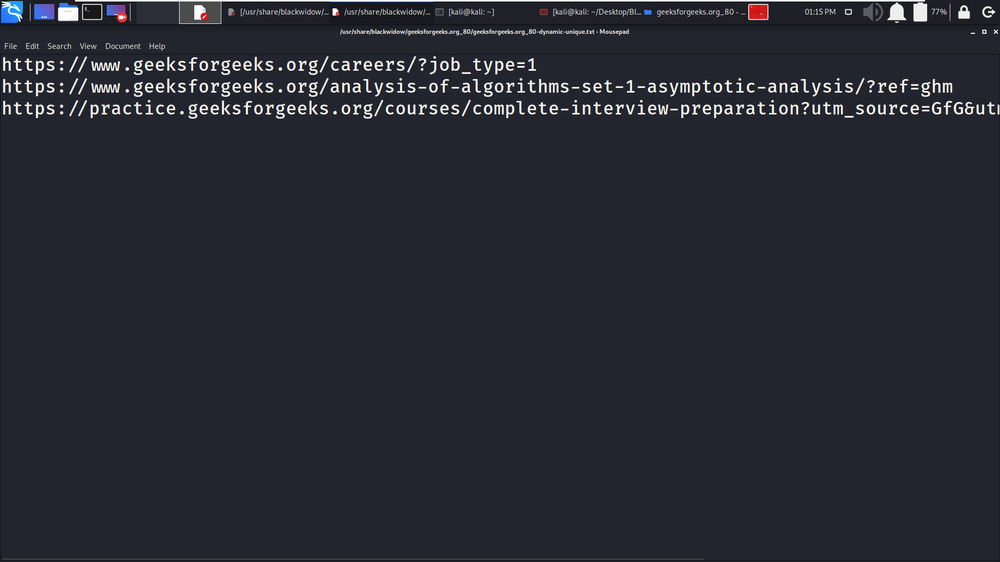

示例 4:扫描找到的所有动态 URL

在此示例中,我们将扫描在 geeksforgeeks.org 域上检测到的所有动态 URL。在下面的屏幕截图中,显示了 unique_dynaminc URL 列表的列表。

sudo python3 blackwidow -d geeksforgeeks.org -s /usr/share/blackwidow/geeksforgeeks.org_80/geeksforgeeks.org_80-dynamic-unique.txt

在下面的屏幕截图中,我们开始扫描以列表形式提供的动态 URL。

在下面的屏幕截图中,您可以看到显示了上述扫描的结果。

示例 5:URL 的端口

在此示例中,我们将对使用端口号指定的域执行扫描。我们指定了端口 80,因此只会扫描端口 80 的 URL。

sudo python3 blackwidow -d geeksforgeeks.org -p 80

在下面的屏幕截图中,我们得到了上面 URL 示例端口的结果。

示例 6:设置详细模式

在此示例中,我们将以更详细的格式显示。 -v 标记与确认 (y/n) 一起使用。

sudo python3 blackwidow -d geeksforgeeks.org -v y

在下面的屏幕截图中,显示了详细格式的结果。