- 系统安全(1)

- 系统安全

- 审核(1)

- 审核

- 系统安全中的哈希函数(1)

- 系统安全中的哈希函数

- SVN-审核更改

- SVN-审核更改(1)

- Excel数据分析-公式审核(1)

- Excel数据分析-公式审核

- 如何制作不和谐的审核机器人 python (1)

- 如何制作不和谐的审核机器人 python 代码示例

- 如何将应用内审核API集成到Android应用中?

- 订单审核结帐页面重置 woocomerce - PHP (1)

- 订单审核结帐页面重置 woocomerce - PHP 代码示例

- Kexilies - 任何代码示例

- Python – GTK+ 3 中的网格容器

- nodejs 临时文件 - Javascript 代码示例

- 检查数组的素数元素的和是否为素数

- Python|提取过滤的字典值

- ruby 数组减数组 - Ruby 代码示例

- 素数的递归程序

- 从0到N的连续数字的汉明差总和|套装2

- python 跟踪表 - Python 代码示例

- 给定2D数组中的最小和子矩阵

- 在 termux 中安装 msf - Shell-Bash 代码示例

- 检查是否可以通过与上一跳重复多次,少跳一次或相同数目的索引重复跳转来到达已排序数组的末尾

- html 文本框 - Html 代码示例

- depmod:未找到 - Shell-Bash 代码示例

📅 最后修改于: 2020-12-04 05:44:47 🧑 作者: Mango

系统审核

这是一项审查操作系统性能的调查。进行系统审核的目标如下-

-

比较实际和计划的绩效。

-

验证系统规定的目标在当前环境中仍然有效。

-

评估既定目标的实现。

-

以确保基于计算机的财务和其他信息的可靠性。

-

确保在处理过程中包括所有记录。

-

确保防止欺诈。

审核计算机系统使用情况

数据处理审核员审核计算机系统的使用情况以对其进行控制。审核员需要通过计算机系统本身获取的控制数据。

系统审核员

审核员的角色始于系统开发的初始阶段,以确保生成的系统安全。它描述了一种可记录系统的利用思想,该思想有助于负载规划和确定硬件和软件规格。它指示了计算机系统的合理使用和系统可能的滥用。

审计试用

审核试用或审核日志是一种安全记录,其中包括谁曾访问过计算机系统以及在给定时间段内执行了哪些操作。审计试用用于对系统数据的更改方式进行详细的跟踪。

它提供了交易处理过程中所受各种控制技术的书面证明。审计试验不是独立存在的。它们是为恢复丢失的交易而进行的会计处理的一部分。

审核方法

审计可以通过两种不同的方式完成-

围绕计算机进行审核

- 获取样本输入并手动应用处理规则。

- 将输出与计算机输出进行比较。

通过计算机审核

- 建立审核试验,以检查选定的中间结果。

- 控制总数提供中间检查。

审核注意事项

审计考虑因素通过使用叙述和模型来检查分析结果,以识别由于功能放置错误,流程或功能拆分,数据流中断,数据丢失,冗余或不完整的处理以及未解决的自动化机会而引起的问题。

此阶段的活动如下-

- 识别当前环境问题

- 确定问题原因

- 确定替代解决方案

- 每种解决方案的评估和可行性分析

- 选择和推荐最实用和合适的解决方案

- 项目成本估算和成本效益分析

安全

系统安全性是指防止系统被盗,未经授权的访问和修改以及意外或意外损坏。在计算机化系统中,安全性涉及保护计算机系统的所有部分,包括数据,软件和硬件。系统安全性包括系统隐私和系统完整性。

-

系统隐私负责保护个人系统,而无需相关个人的许可/知识。

-

系统完整性与系统中原始数据和已处理数据的质量和可靠性有关。

控制措施

有多种控制措施,大致可分为以下几类:

后备

-

每天/每周定期备份数据库,具体取决于时间紧迫性和大小。

-

以较短的间隔增量备份。

-

备份副本保存在安全的远程位置,这对于灾难恢复特别重要。

-

如果这是一个非常关键的系统,则重复的系统将运行并且所有事务都将被镜像,并且在存储到磁盘之前不能容忍任何中断。

设施的物理访问控制

- 物理锁和生物特征认证。例如指纹

- 身份证或进入通行证由安全人员检查。

- 标识所有读取或修改数据并将其记录在文件中的人员。

使用逻辑或软件控制

- 密码系统。

- 加密敏感数据/程序。

- 对员工进行数据护理/处理和安全方面的培训。

- 连接到Internet时的防病毒软件和防火墙保护。

风险分析

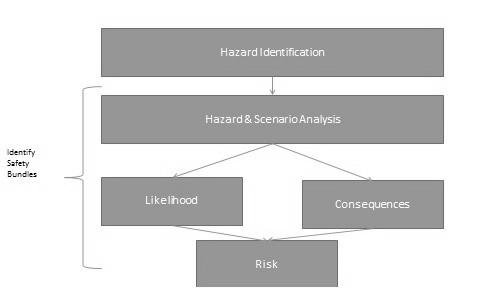

风险是可能会失去一些有价值的东西。风险分析始于通过确定系统的脆弱性及其影响来规划安全系统。然后制定计划以管理风险并应对灾难。这样做是为了获得可能发生灾难的可能性及其成本。

风险分析是由具有不同背景(例如化学品,人为错误和过程设备)的专家组成的团队。

进行风险分析时,应遵循以下步骤-

-

识别计算机系统的所有组件。

-

识别每个组件所面临的所有威胁和危险。

-

量化风险,即在威胁变为现实时评估损失。

风险分析-主要步骤

随着风险或威胁的变化以及潜在损失的变化,高级管理人员应定期进行风险管理。

风险管理是一个连续的过程,涉及以下步骤-

-

确定安全措施。

-

计算安全措施的实施成本。

-

将安全措施成本与威胁的损失和可能性进行比较。

-

选择和执行安全措施。

-

审查安全措施的执行情况。