当您通过提交凭证(例如,电子邮件ID,信用卡/借记卡详细信息)创建AWS账户时,该账户称为root用户账户。 root用户有权访问账户中的所有AWS服务和资源。因此,身份访问管理(IAM)系统可以帮助root用户创建具有受限权限或访问资源的不同用户。

IAM身份

IAM用户:

- 假设您拥有一家公司并且您的公司使用AWS云服务,那么现在您希望属于任何部门的员工可以访问仅属于其部门的资源。因此,在这种情况下,您可以创建一个拥有自己的登录凭据并具有某些受限权限的用户,该用户可以访问属于其部门的称为IAM用户的资源。

- 可以为IAM用户提供2种访问权限:

- 程序访问:在此,将为您提供访问密钥ID和秘密访问密钥,这些密码将在由根用户创建IAM用户时提供。 IAM用户使用带有提供的访问密钥ID和秘密访问密钥的命令行界面(CLI)登录。

- AWS管理控制台访问:可以通过基于Web的门户轻松访问。在这里,您将获得一个帐户ID,名称和密码,该密码将由root用户在使用名称,帐户ID和AWS管理控制台的名称创建IAM用户登录时提供。在这里,您最多可以添加10个托管策略(大小最多6,144个字符)。

- 您可以使用多重身份验证(MFA)使您的root / IAM用户帐户更安全,在需要用户名,密码和MFA设备的身份验证代码的情况下,将增加一层安全保护。

- IAM用户默认情况下没有任何权限,除非您授予所需的权限

- 具有管理员访问权限的IAM用户可以创建IAM身份。

- IAM用户无需为使用的服务付费,而需要在root用户帐户上进行计费。

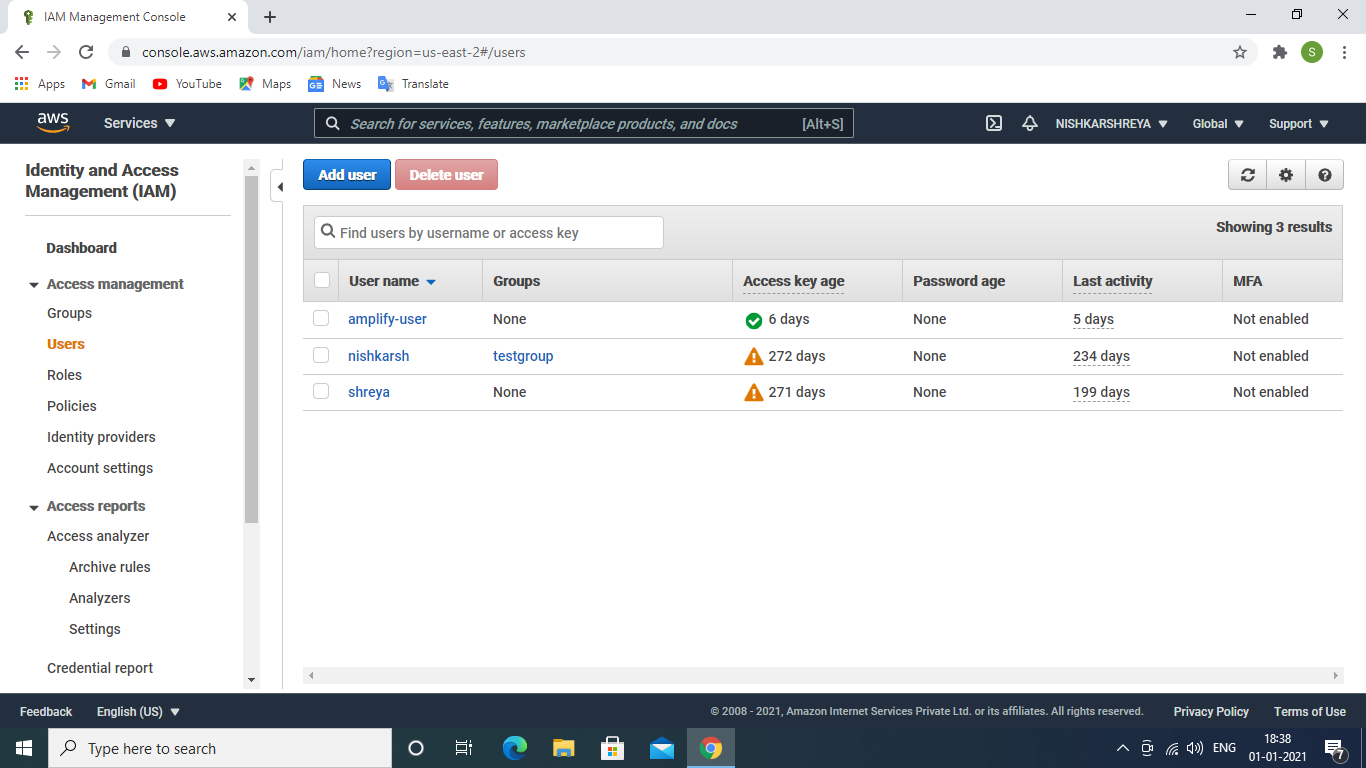

创建IAM用户的步骤:

- 您必须具有一个AWS帐户,并以root用户身份登录到AWS Management Console仪表板。

- 在服务中搜索IAM转到IAM仪表板。

IAM用户

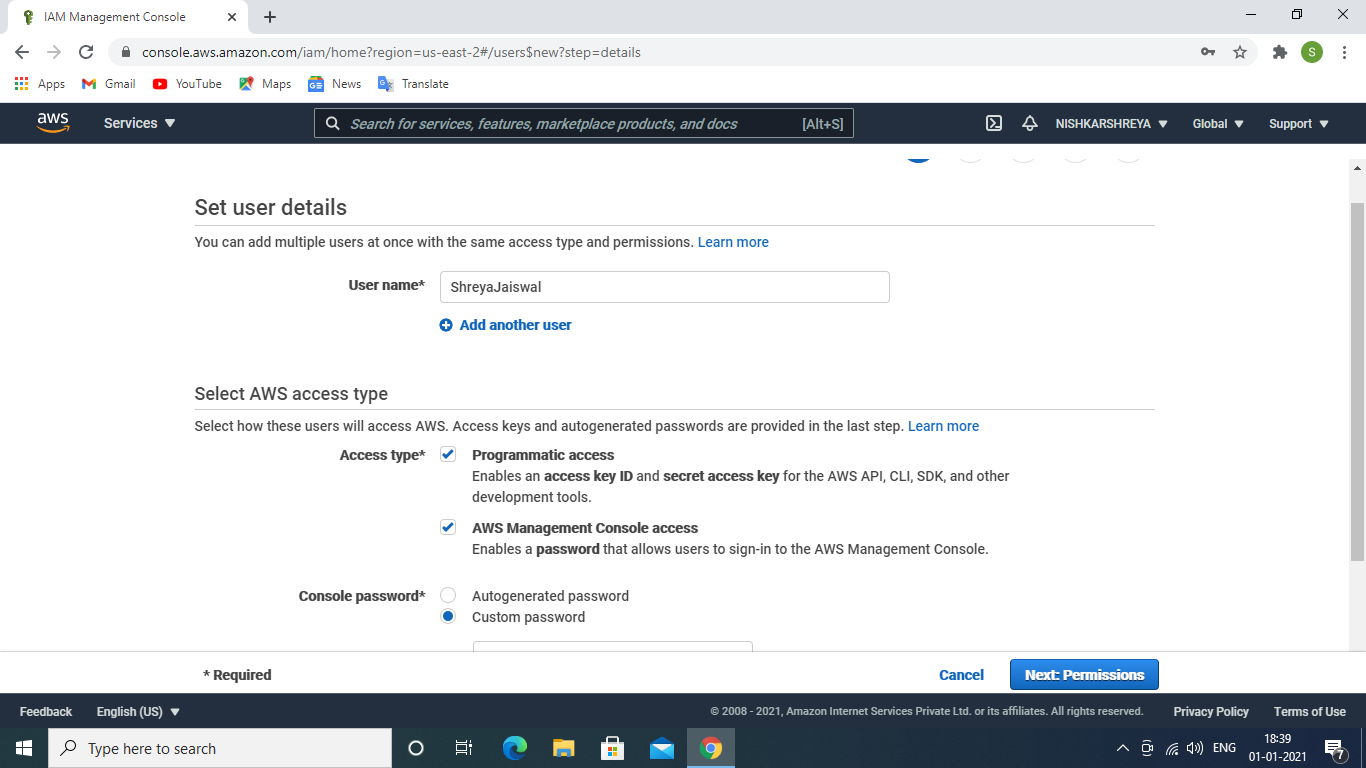

- 选择用户→单击添加用户,提供用户名,然后选择一种或两种访问类型(编程访问和AWS管理控制台访问),选择自动生成的密码或自定义密码(提供您自己的密码)。

输入用户名并选择访问类型

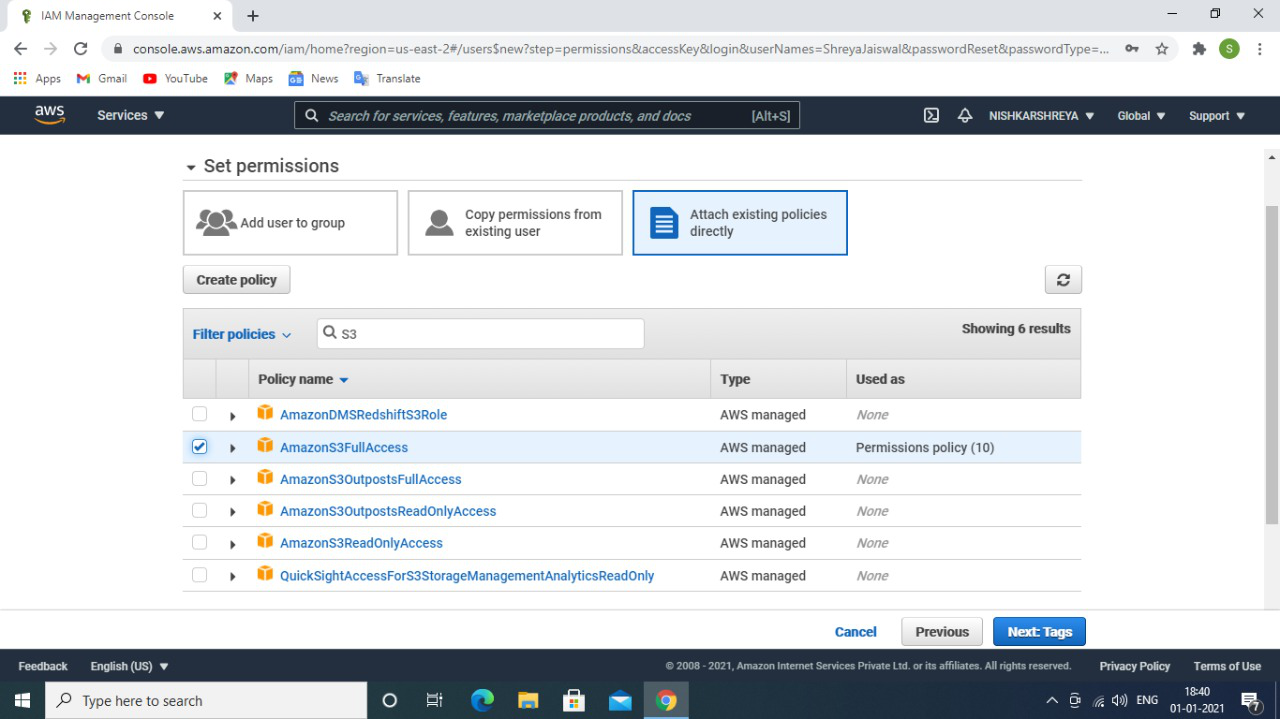

- 单击附加策略→下一步:权限。

向用户授予权限或附加策略

- 单击“下一步”:标签为您的用户提供了关键和价值,当您有很多IAM用户时,这将有助于搜索。

- 单击评论检查所有配置,并根据需要进行更改。

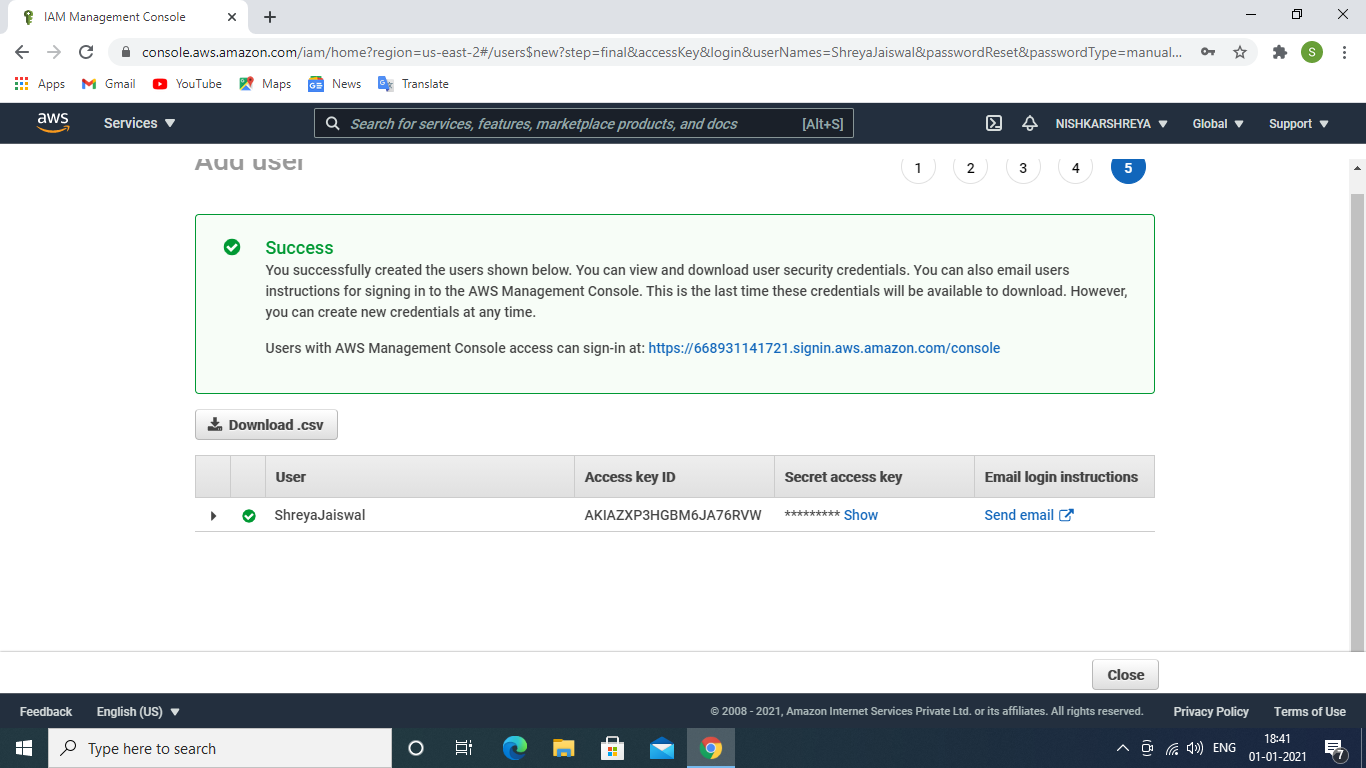

- 单击创建用户,您的IAM用户已成功创建,并且您已选择以编程方式访问访问密钥ID和秘密访问密钥。

IAM用户创建成功

IAM组:

- 假设一个团队正在一个项目上,因此您创建了一个具有所需权限的组,因此,如果添加了新用户,他将拥有分配给该组的所有权限,以及某个用户离开您的项目并加入另一个项目而不是更改他的权限,您可以将他从组中删除并将他添加到另一个组中,该组称为IAM组。

- IAM组是IAM用户的群集。一个用户可以属于多个组。一个组中不能包含另一个组。您只能创建数量有限的组,IAM用户也可以加入

- 默认情况下,组中没有用户,您必须将用户添加到该组中。您最多可以添加10个托管策略,大小最多为6,144个字符。

- 组没有像IAM用户一样的安全凭证,并且不能直接访问Web服务。

- IAM组包含访问顾问,该访问顾问显示授予该组的服务的权限以及上次访问这些服务的时间(可用于恢复策略)。

- 您可以使用访问控制策略将权限授予该组,该策略有助于管理对集合用户的权限。

创建IAM组的步骤:

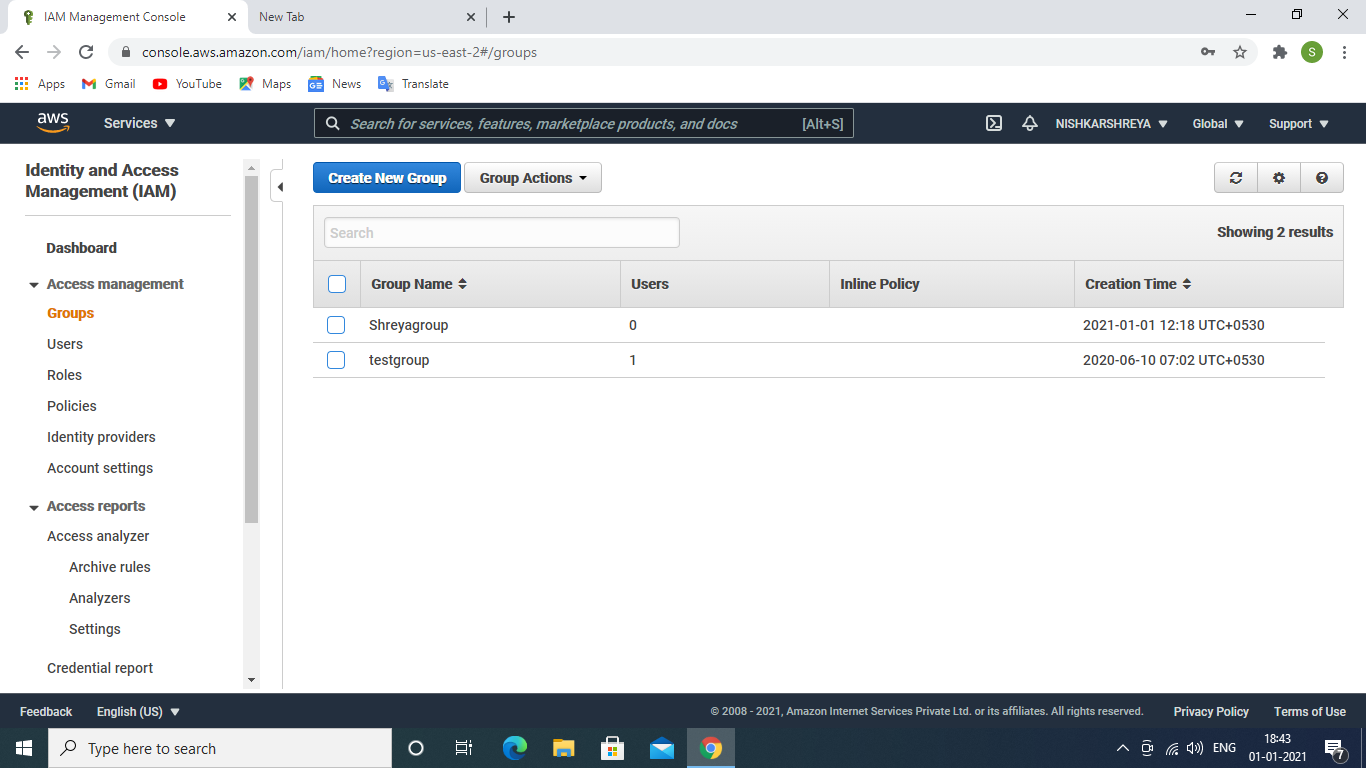

- 单击组→转到创建组。

创建IAM组

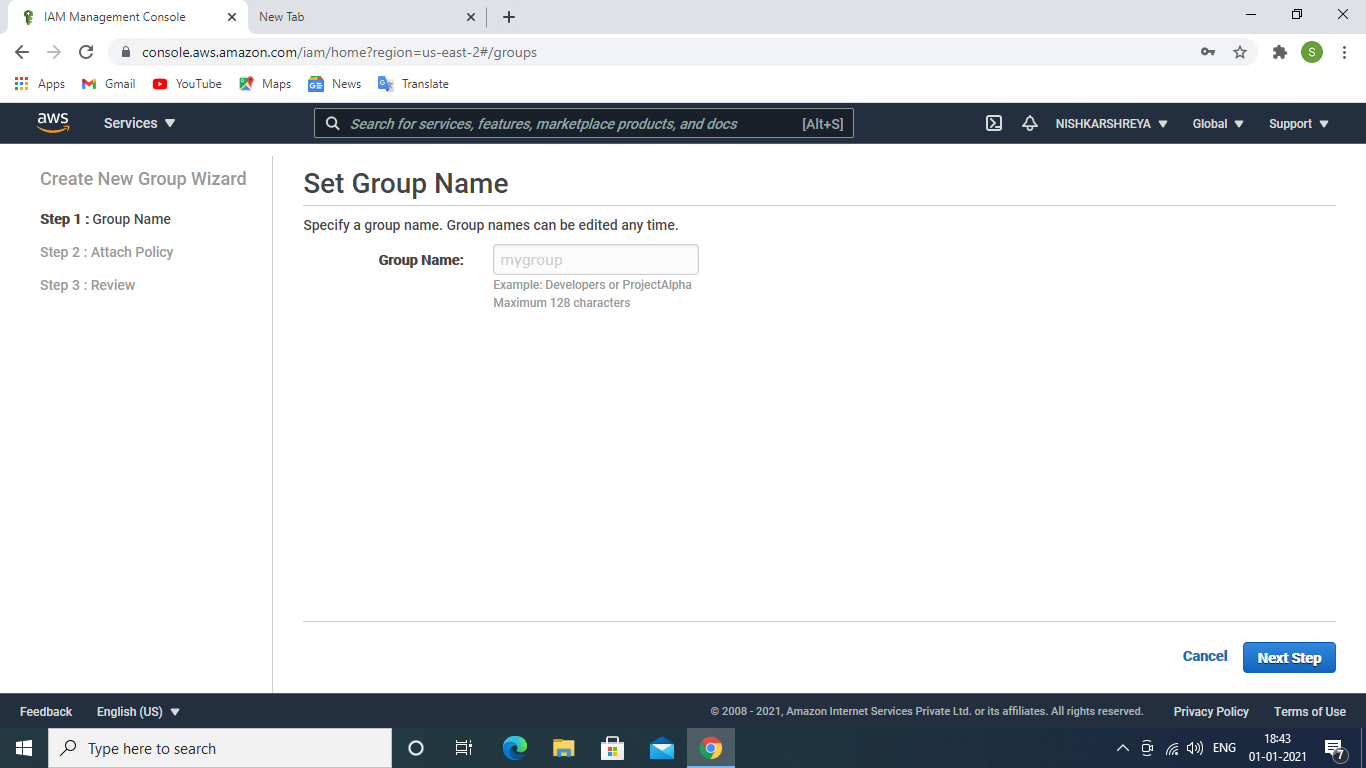

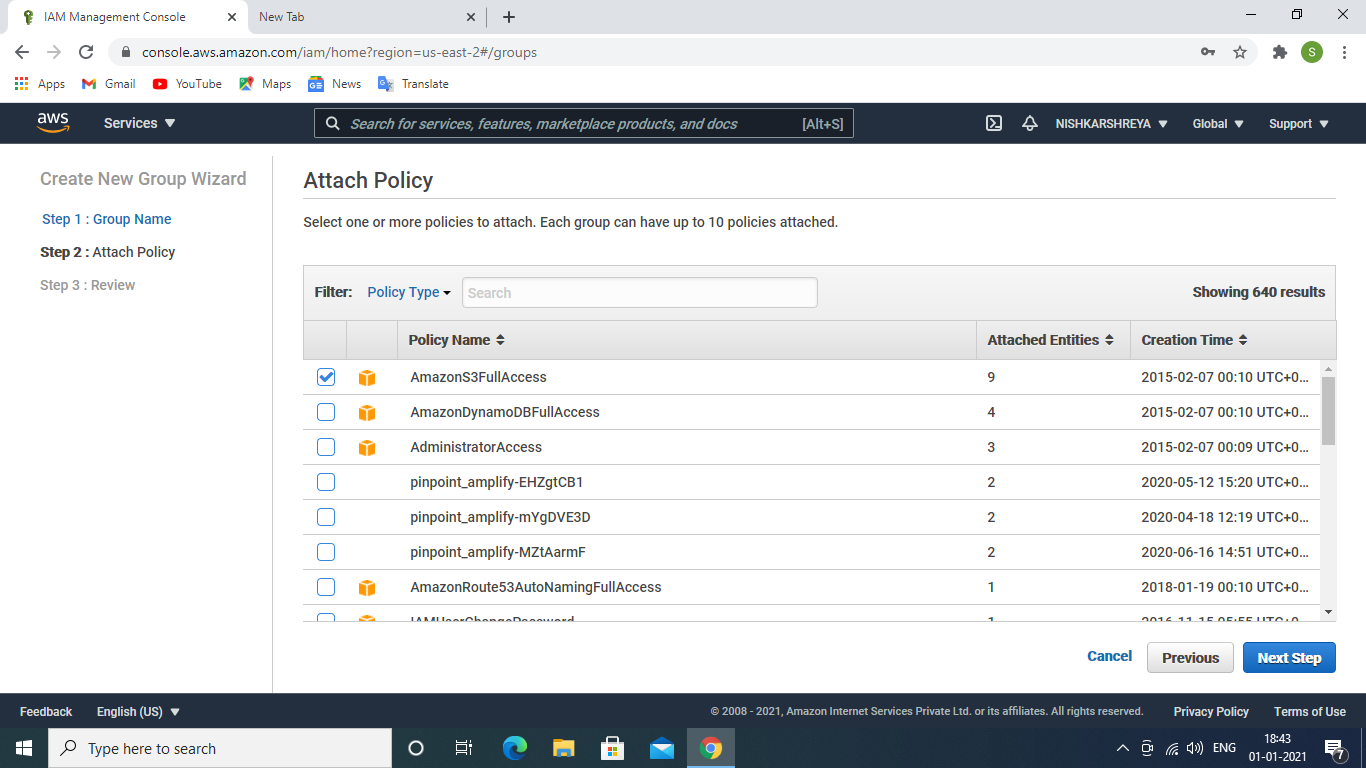

- 输入组名→下一步。向该组授予权限/附加策略。

输入群组名称

- 单击下一步(检查组配置并根据需要进行更改)。

将策略附加到该组

- 单击创建组,成功创建组。

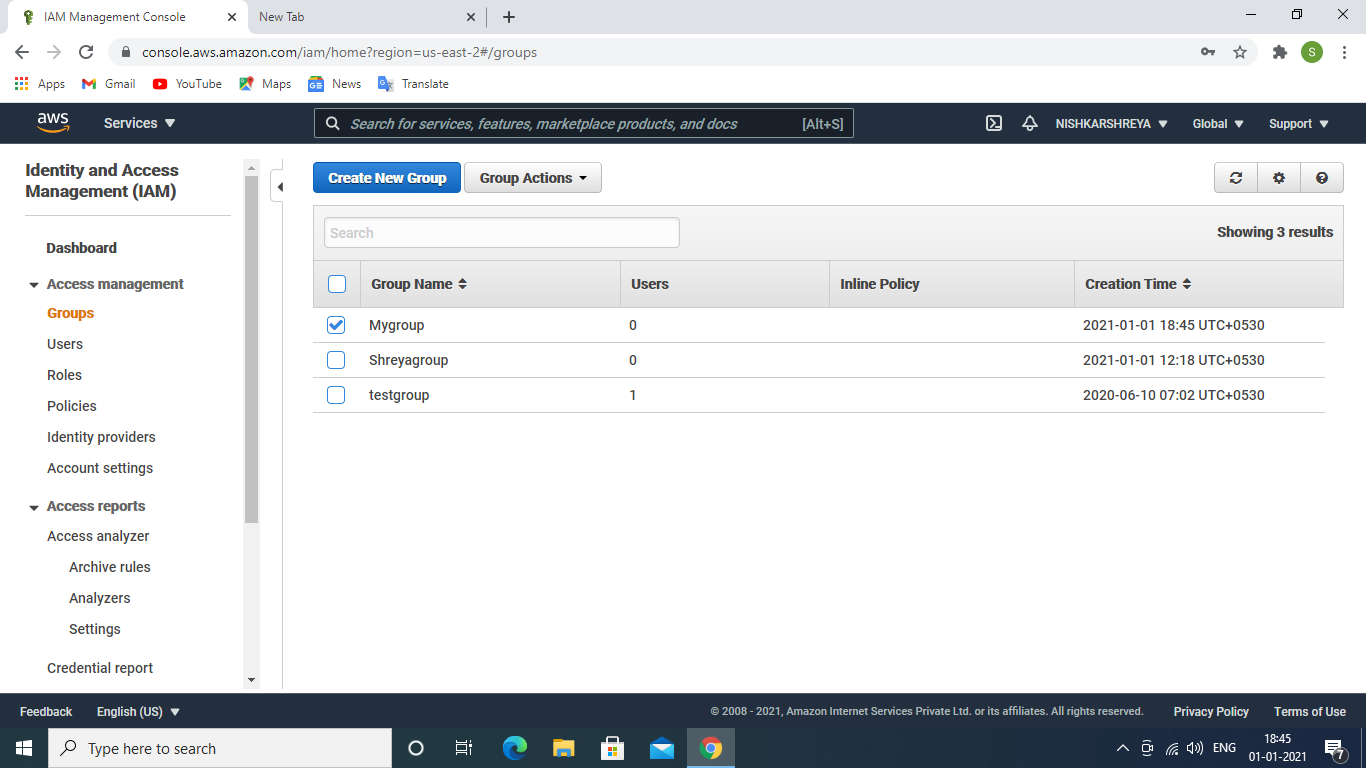

IAM组创建成功

- 默认情况下,IAM组没有任何IAM用户,我们必须向其添加用户并在需要时将其删除。

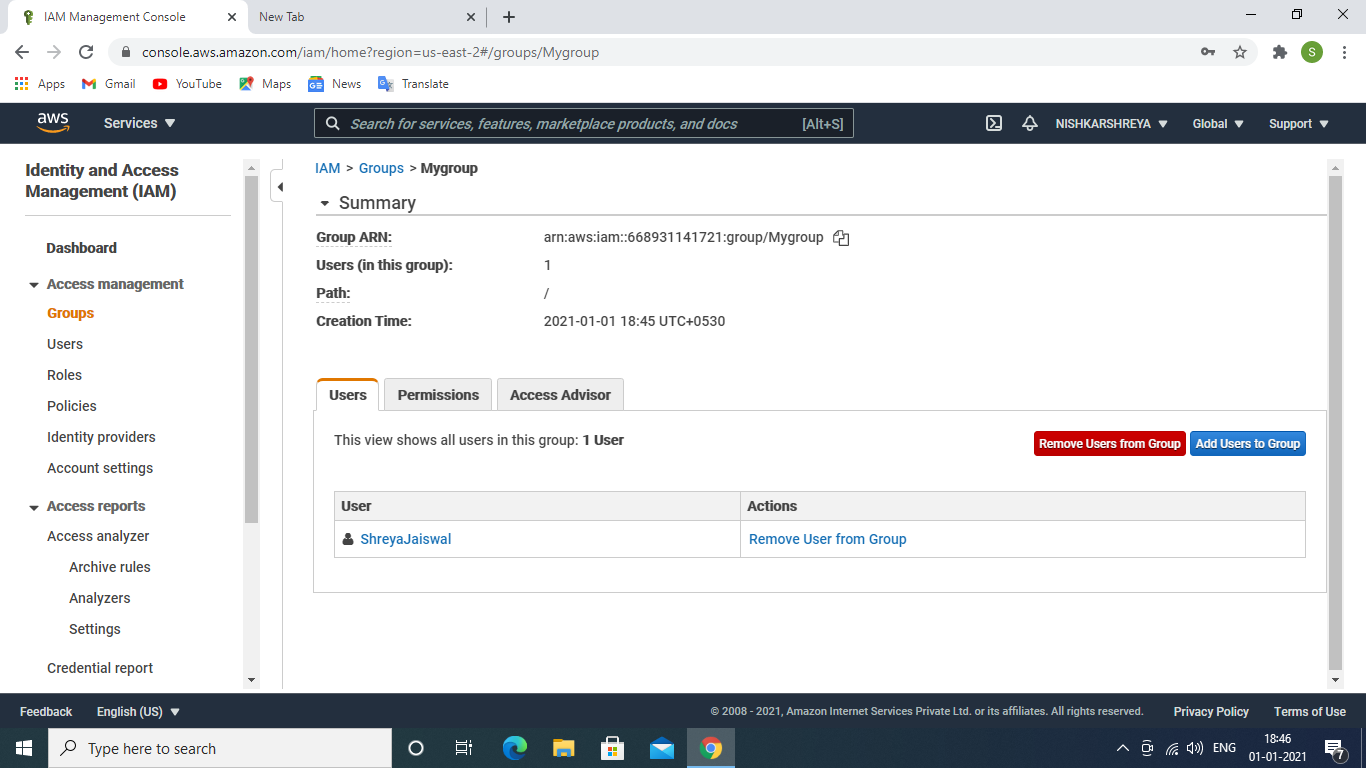

- 在IAM组中添加IAM用户。在您创建的IAM组内部→转到用户→单击将用户添加到组→单击添加用户。用户已成功添加。

用户已添加到组

IAM角色:

- IAM角色是一组权限,允许您访问AWS资源。这些权限只能附加到角色,而不能附加到IAM用户或组。该角色使您可以委派对用户应用程序的访问权限,这些应用程序通常是无法访问您的AWS资源的服务。

- 当用户使用角色而不是长期凭证时,将创建临时安全凭证并将其提供给用户。 IAM用户可以使用IAM角色来访问通常不安全属于他的AWS服务/资源。

- 可以通过AWS API,AWS CLI或AWS控制台管理IAM角色。我们可以在AWS账户之内或之间使用IAM角色。

- 您可以在您的AWS账户下添加多达1,000个IAM角色。您可以附加:

- 内联策略:用户策略(最大2,048个字符)。角色策略(最多10,240个字符)。组策略(最大5120个字符)

- 托管策略:您可以添加10个托管策略(大小最多为6,144个字符)。

- IAM角色有许多用途。例如,假设您想从EC2安全地访问S3存储桶,则可以在EC2中创建IAM角色并附加AmazonS3FullAccess权限,以帮助您实现相同的权限。

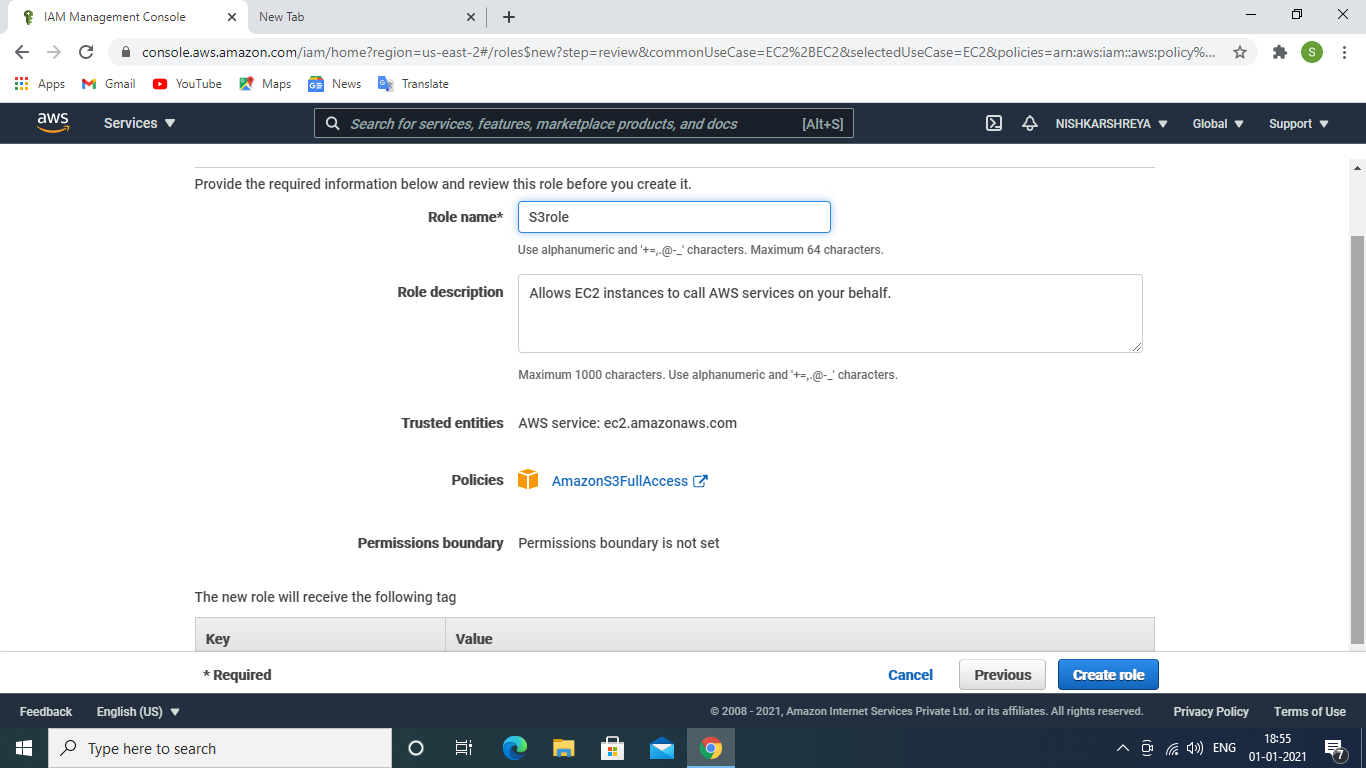

创建IAM角色的步骤:

- IAM角色有许多用途,我们将看到的用途之一是从EC2实例访问S3存储

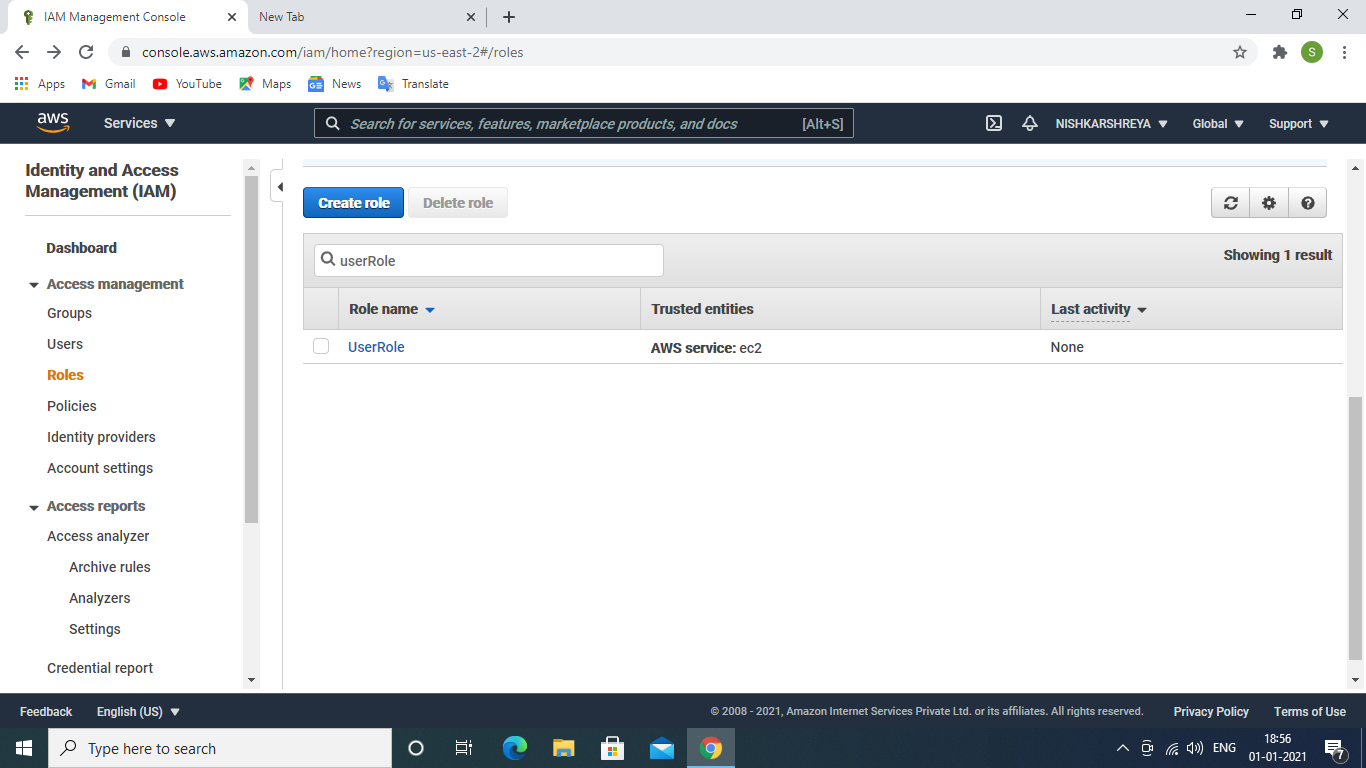

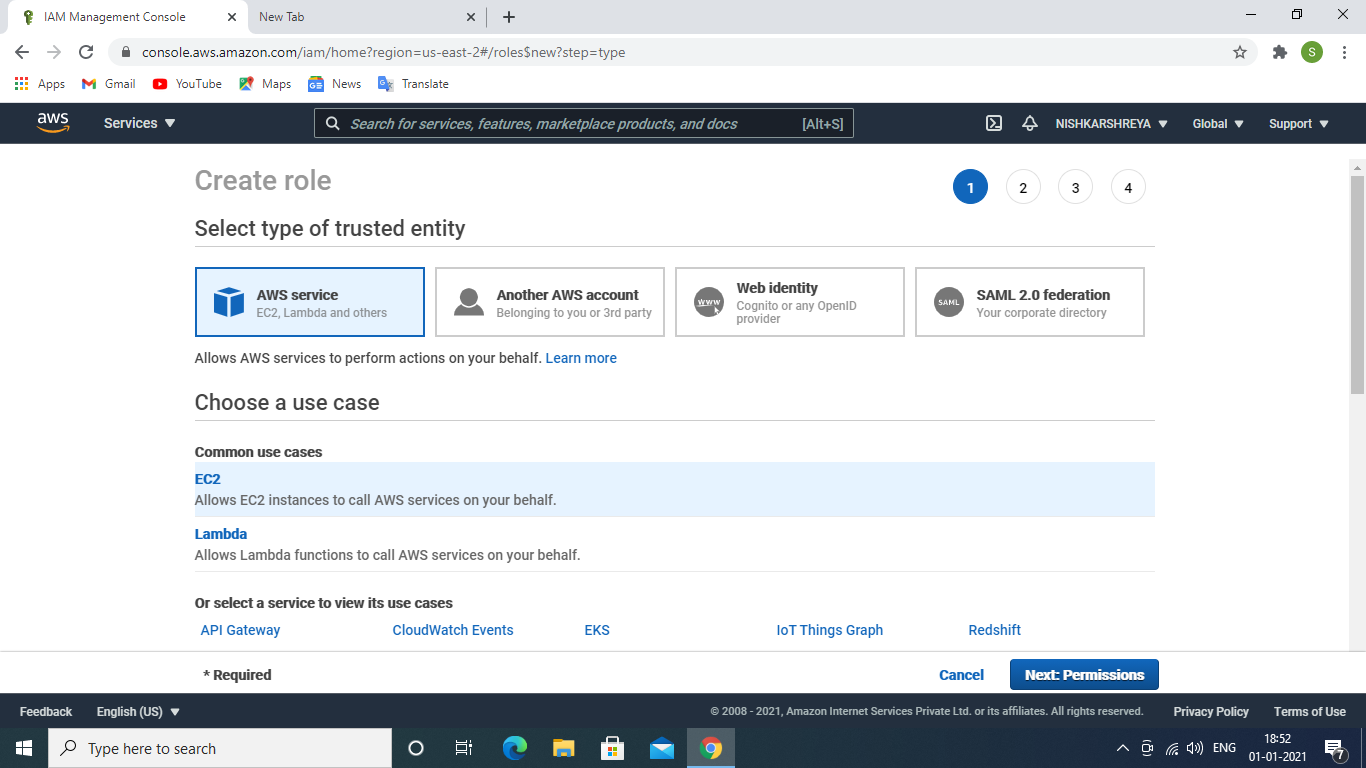

- 转到角色→单击创建角色→选择服务EC2 。

IAM角色

选择EC2服务

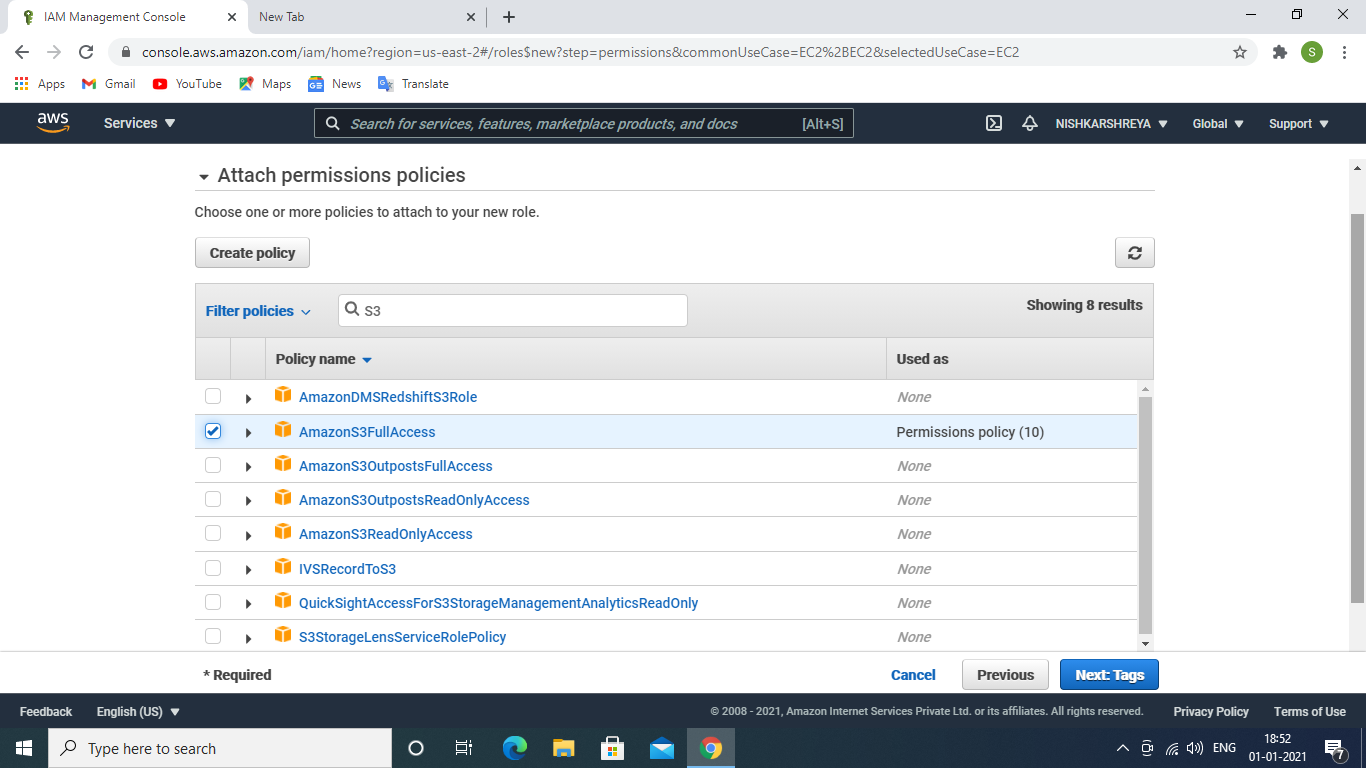

- 单击下一步:权限将AmazonS3FullAccess策略附加到角色。如果您有很多IAM角色,请单击“下一步标签”,将键值提供给搜索角色。

将S3存储完全访问策略附加到角色

- 单击下一步:查看角色名称并检查角色的配置,并在需要时进行更改。