网络安全要素

网络安全是网络相关系统(例如硬件、软件和信息)免受网络危险的保护。人们和企业利用培训来防止未经批准的访问服务器和其他电子系统。

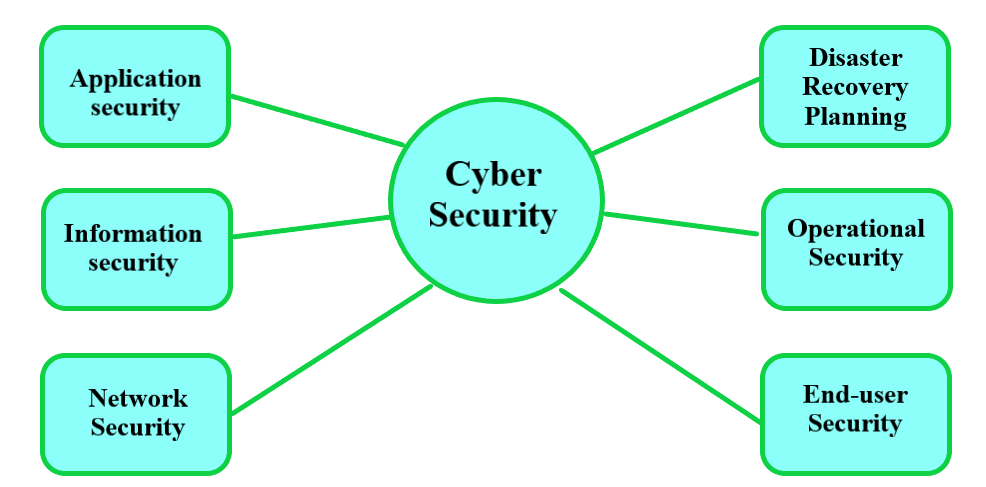

网络安全的各种要素如下:

- 应用安全

- 信息安全

- 网络安全

- 灾难恢复计划

- 运营安全

- 最终用户安全

让我们详细看一下元素的解释:

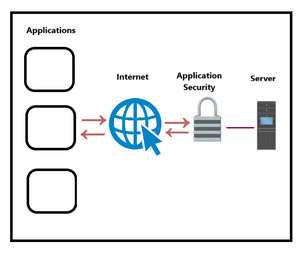

1.应用安全:应用安全是网络安全的主要关键组成部分,在改进时间框架内增加应用内部的安全亮点,以防御网络攻击。它保护网站和在线应用程序免受利用源代码中的弱点的各种网络安全危险。应用程序安全与使软件应用程序远离危险密切相关。应用程序安全的一般重点是基于云服务的组织。

由于设置的错误配置,云的数据变得不安全。云应用配置错误的根本原因是:

- 缺乏对云安全方法的关注

- 缺乏足够的控制和监督

- 利用如此大量的连接点进行监督。

应用程序漏洞:拒绝服务 (DoS) 和分布式拒绝服务 (DDoS) 攻击被一些孤立的攻击者用来向指定服务器或支持它的框架注入不同类型的流量。这种流量最终使真实用户无法访问服务器,从而使其关闭。黑客使用一种称为 SQL 注入 (SQLi) 的策略来利用数据库缺陷。具体来说,这些黑客可以发现用户的个性和密码,还可以在未经用户许可的情况下创建、修改和删除数据。

应用程序安全类型:应用程序安全类型包括身份验证、授权、加密、日志记录和应用程序安全测试。

应用程序安全工具:各种应用程序安全工具是防火墙、防病毒、加密技术、保护应用程序免受威胁的 Web 应用程序防火墙。

2. 信息安全:信息安全是网络安全的组成部分,表示保护未经批准的访问、使用、泄露、中断、修改或删除信息的方法。公司从其客户和用户那里收集的公司数据、代码和信息的保护受到信息安全的保护。信息安全的主要标准和原则是机密性、完整性和可用性。它一起被称为中央情报局。

- 机密性:对授权客户的信息进行保护,允许他们访问敏感信息,称为机密性。例如,假设我们说 X 有我的 Facebook 帐户的密码,但有人看到 X 正在登录 Facebook 帐户。考虑到所有因素,我的密码已被泄露,机密性已被渗透。

- 完整性:保持信息的一致性、准确性和完整性称为完整性。信息不能以未经批准的方式修改。例如,在损害完整性的信息中断中,程序员可能会保留信息并在将其发送给计划的受益人之前对其进行调整。一些旨在保持信息完整性的安全控制包括加密、客户端访问控制、记录控制、强化、恢复方法和检测错误。

- 可用性:授权用户可以随时访问的信息。系统的可访问性主要有两个危险,如下所示:

- 拒绝服务

- 失去数据处理能力

3. 网络安全:网络安全是给予网络免受未经批准的访问和危险的安全。网络负责人有义务采取预防措施,以保护其网络免受潜在的安全危险。网络安全是 IT 安全的又一要素,它是一种防御和防止未经批准访问计算机网络的方法。

- 网络安全策略:有许多策略可以进一步发展网络安全,最著名的网络安全部分如下:防火墙、防病毒、电子邮件安全、网络安全、无线安全。

- 网络安全软件:有不同类型的工具可以屏蔽计算机网络,如网络防火墙、云应用防火墙、Web 应用防火墙等。

4. 灾难恢复计划/业务连续性计划:以快速有效的方式描述灾难后工作连续性的计划称为灾难恢复计划或业务连续性计划。灾难恢复技术应该从业务级别开始,并确定哪些应用程序通常对运行协会的活动至关重要。业务连续性计划 (BCP) 通过按计划区分对协会的危险并检查活动可能受到的影响以及如何克服它,与为网络危险做好准备有关。

灾难恢复计划的主要目标包括:

- 在灾难期间保护组织

- 给予安全信念

- 限制延期的风险

- 确保备份系统的可靠性

- 为测试计划提供标准。

- 在灾难期间限制决策制定

- 灾难恢复计划类别:灾难恢复计划的类别是

- 数据中心灾难恢复

- 云应用灾难恢复

- 基于服务的灾难恢复

- 虚拟灾难恢复

- 灾难恢复计划的步骤:步骤是:

- 获得最高管理层的承诺

- 规划小组成立

- 执行风险管理

- 确定处理和任务的优先级

- 决定恢复策略

- 数据采集

- 记录一个有计划的计划

- 建立测试规则和方法

- 计划测试

- 支持计划

5. 操作安全:鼓励管理人员根据黑客的观点查看活动以保护敏感数据免受各种威胁的过程称为操作安全 (OPSEC)n 或程序安全。运营安全 (OPSEC) 用于保护协会的功能。它跟踪基本数据和资源,以区分有用技术中存在的弱点。

- 操作安全的步骤:操作安全程序的处理分为五个阶段,分别如下:

- 表征协会的微妙数据

- 区分危险的类型

- 调查安全漏洞和弱点

- 风险评估

- 执行准确的对策

- 运营安全实践:运营证券的最佳实践是:

- 实施准确的变更管理流程

- 限制对网络设备的访问

- 对员工的最低访问权限

- 进行双重控制

- 任务自动化

- 反应和灾难恢复计划

6. 最终用户教育:最终用户培训是计算机安全中最重要的元素。最终用户正在成为任何关联中最大的安全威胁,因为它随时可能发生。导致信息中断的主要错误之一是人为错误。协会应让其员工做好网络安全方面的准备。每个代表都应该通过消息和界面了解网络钓鱼攻击,并可能管理网络危险。

最终用户的威胁:有很多原因,可以制造危险。可以通过以下方式对最终用户造成危险:

- 利用社交媒体

- 短信

- 电子邮件的使用

- 应用程序下载

- 密码的创建和违规使用