Microsoft Azure 中的纵深防御策略

在现代世界中,安全性是决定组织发展前景的关键因素。拥有强大安全系统的公司必将获得客户的信任和满意。相反,一家在安全系统上投资不足的公司可能会让客户失望并降低其基础客户群。 Microsoft Azure 拥有丰富的计划和策略,使其客户能够保护信息并验证访问权限。这里要讨论的策略是纵深防御策略。这对于参加 Azure 基础 (AZ-900) 认证的学生或在职专业人士可能非常有用。

零信任模型

零信任模型是一种消除组织网络框架中信任概念的策略。这通过在每一步验证真实性来降低数据泄露的风险。零信任是由 John Kindervag 为 Forrester Research 创建的,基于这样一种认识,即传统的安全模型是在假设组织网络架构中的所有内容都是可信的前提下运行的。零信任模型认为,每个人,无论他/她的组织如何,都是对安全的潜在威胁,除非他/她能够验证和证明不是这样。基于组织的边界,信任并不是理所当然的。这表明禁止外部访问数据的传统“城堡和护城河”网络模型已更新为弹性模型,提供了仅允许经过身份验证的访问的分段网关,无论客户是否来自组织内部。该网关通过生成一个移动微边界来保护“保护表面” (机密数据、资产、应用程序和服务),从而实现了这一目标。因此,零信任模型为分层安全系统铺平了道路,允许在每个步骤进行验证以避免数据泄露。

什么是纵深防御?

深度防御是一种安全策略,可通过部署具有 7 层保护和验证的密集环境来防止数据泄露并减缓未经身份验证的数据访问尝试。正如 Devolutions Martin Lemay 的 CSO 所说,“就像洋葱一样,攻击者必须从内心深处剥离。”这意味着即使安全系统的一层受到破坏,也会有 6 道其他防线。

Microsoft 在其本地数据中心和 Azure 云服务中部署纵深防御战略。有助于定义安全态势的原则是机密性、完整性和可用性。

- 机密性——该支柱确保“保护表面”只能由获得直接/明示许可的人员访问。

- 完整性——数据的唯一指纹是通过使用单向散列算法创建的。然后将哈希发送给接收者。完整性的目标是在整个传输过程中保存数据。因此,接收方在收到哈希后,可以重新计算哈希的原始值,并比较这些值来检测数据的一致性。

- 可用性——数据应该只对真实用户可用。不应拒绝真实用户的访问。这发生在 DDOS 或分布式拒绝服务攻击中,即使是真正的用户也被拒绝访问。

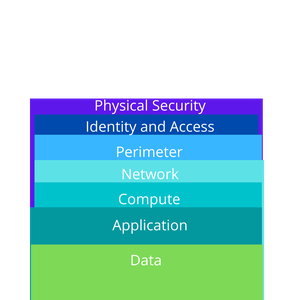

纵深防御层

纵深防御战略中的安全性是多层次的。 “保护表面”存储在这种排列的核心中。这种方法消除了对单层安全性的依赖。据说每一层都表示一个单独的安全原则。

| S No | Layer | Usage | Principle |

|---|---|---|---|

| 1 | Data | Data encryption in Azure Blob Storage | Integrity |

| 2 | Application | SSL/TLS encryptions | Integrity |

| 3 | Compute | Regular application of OS and layered software patches | Availability |

| 4 | Network | Network security rules | Confidentiality |

| 5 | Perimeter | Distributed Denial-of-service | Availability |

| 6 | Identity and access | Azure Active Directory user authentication | Integrity |

| 7 | Physical security | Azure datacenter biometric access controls | Confidentiality |

纵深防御

1. 物理安全

这是管理对云/数据中心基础设施的物理访问的最外层安全性。 Microsoft Azure 遵循架构完善的安全管道,数据中心分布在全球各地。它采用分层方法来降低客户数据物理渗透的任何风险。具有正当理由(审计、合规等)和官方身份证明的合格人员仅获准进入设施。仅对固定门户授予权限,在此之后权限到期并且必须发布新的权限命令。数据中心周边处于弹性闭路电视监控之下。访问人员需要到达预定义的访问点才有资格进入。每个接入点都配备了重武器且训练有素的安保人员,以对访客进行背景验证。通过生物识别通过双重身份验证是强制性的,以允许访问者仅访问他/她有权访问的数据中心部分。访客在进入装有摄像机的指定楼层之前,会对其进行全身金属探测扫描。所有这些保护措施旨在确保数据免受未经身份验证的访问。

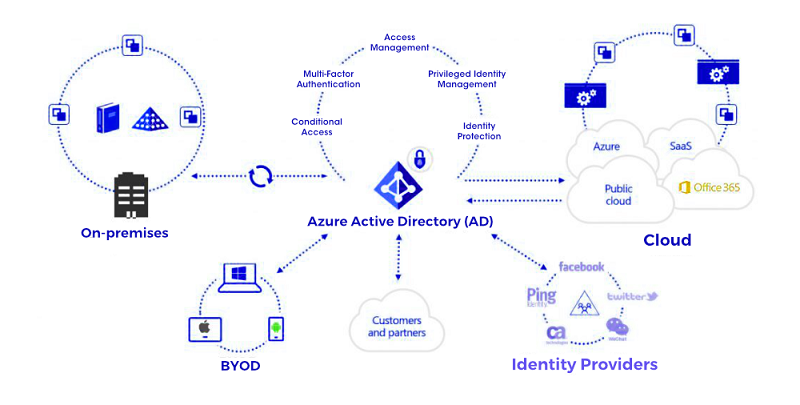

2. 身份和访问

这是 Azure 纵深防御策略的第二层。前门的数据、应用程序和软件受到 Azure 的身份和访问管理解决方案的保护。该层确保仅向真实用户授予所需的访问权限,并保存和验证登录/登录尝试。这用于防止恶意登录尝试并通过基于风险的访问控制来保护凭据。多因素身份验证、单点登录和事件审计是这一层的动态特性。

管理这么多用户的关键部分之一是由 Azure 活动目录处理的。 Azure Privileged Identity 管理等服务可用于限制或授予对 azure 生态系统中各种资源的访问权限等。

3. 周长

外围是纵深防御策略的第三层。边界用于保护数据免受基于网络的大规模攻击。它有时被称为非军事区。边界负责识别网络威胁/攻击,提醒客户可能的违规行为,并消除风险/威胁。DDoS(分布式拒绝服务)保护用于过滤大规模攻击。防火墙放置在外围以检测恶意活动。它们确保只有所需的流量被引导到网络中。

4.网络

这是策略的第四层。这旨在限制所有资源之间的网络连接,以仅允许所需的内容。该层努力限制资源之间的通信以防止恶意软件传播。入站和出站访问受到限制/限制,默认情况下拒绝访问者。 Azure 虚拟网络还允许可以利用本地网络的网络隔离和安全控制。

5.) 计算

计算是纵深防御策略的第 5 层。该层确保所有计算资源都受到保护,并且用户可以完全控制以最大程度地减少安全问题。 Azure 还为其用户提供机密计算服务。这提供了用户可以在虚拟化环境中利用的大量工具、服务和应用程序。这可以通过盲目处理防止未经授权的访问、法规遵从和不可信的协作。

6.) 应用程序

深度防御策略的第 6 层旨在降低与应用程序开发生命周期相关的风险和漏洞。这还试图将安全功能强制集成到应用程序开发中。应用程序使用或接收的机密信息应存储在安全存储端点中。

7. 数据

这是策略的最内层。攻击者对存储在数据库中的数据、虚拟机内的磁盘、软件即服务应用程序以及可通过 Azure 云管理的数据构成威胁。存储和控制数据访问的人员负责确保数据得到适当保护。监管要求管理必须订购的流程,以确保数据的机密性、完整性和可用性。

参考:

- https://docs.microsoft.com/en-us/learn/modules/secure-network-connectivity-azure/2-what-is-defense-in-depth

- https://blog.devolutions.net/2019/02/the-basics-of-zero-trust-architecture-8-best-practices