洋葱路由

洋葱路由是一种通过计算机网络进行匿名通信的技术。在洋葱网络中,消息被封装在加密层中,类似于洋葱层。

有大量的预防措施和最佳实践可以使用户的网页浏览更安全。假设您向服务器发送 HTTPS 请求,有人拦截了该请求,但该人不知道该消息的内容,因为它已加密。但是您仍然对这种级别的安全性不满意,并希望将其提升到一个新的级别,即您甚至不希望任何人在您的网络上嗅探您正在联系的服务器以及您是否发出任何请求。这就是洋葱路由的用武之地。

洋葱路由计划包括调查、设计、构建和分析匿名通信网络的研究。重点是针对基于 Internet 的低延迟连接的现实解决方案,该解决方案可以承受来自外部(如 Internet 路由器)和内部(如黑客)(洋葱路由服务器本身)的流量分析、窃听和其他攻击。 Onion Routing 从传输介质中隐藏了谁与谁通信;网络只知道正在发生通信。此外,在传输离开 OR 网络之前,对话内容对窃听者是隐藏的。

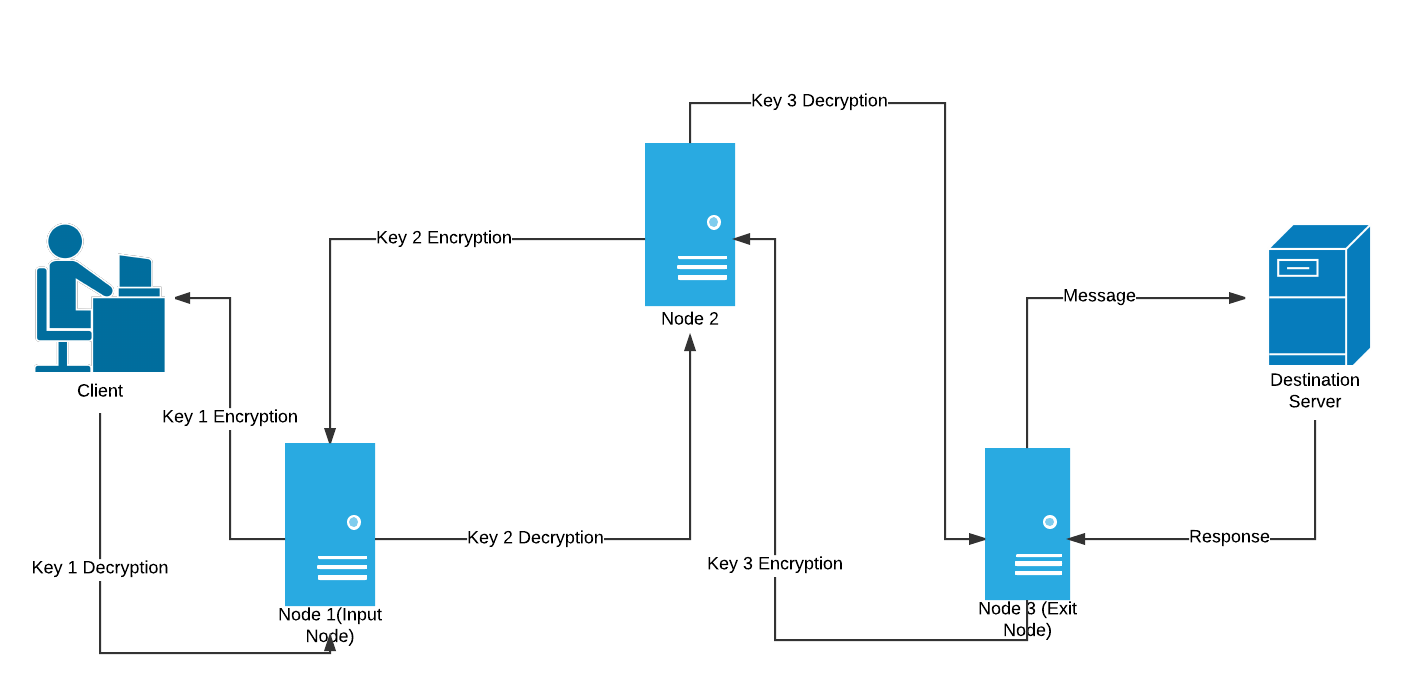

有关详细信息,请参阅此图像。

洋葱路由如何工作?

如果您在普通的网络浏览器(如 chrome、firefox 等)上浏览互联网,您可以通过向服务器发出简单的 GET 请求来请求网页,而无需任何中介。它只是客户端和服务器之间的单一连接,在您的网络上嗅探的人可以知道您的计算机正在联系哪台服务器。

- 洋葱路由以不同的方式执行此操作。在洋葱路由中,在不同节点之间保持连接,即连接从一个服务器跳到另一个服务器,当它到达该电路上的最后一个服务器时,它就是我们想要联系的服务器,它将处理我们的请求并为我们提供所需的服务使用相同的节点网络发回给我们的网页。

- 现在你一定想,为什么叫洋葱路由器。这是因为我们发送的消息和我们收到的响应是用不同的密钥加密的,每个不同的跃点或服务器访问都有一个唯一的密钥加密。

- 客户端可以访问所有密钥,但服务器只能访问特定于该服务器加密/解密的密钥。

- 由于此过程将您的消息包装在加密层下,因此必须像洋葱一样在每个不同的跃点处将其剥离,这就是为什么它被称为洋葱路由器的原因。

了解洋葱路由概念的示例

现在假设您正在使用 Tor(洋葱路由器)浏览互联网,这是一种允许您使用洋葱路由器的特殊浏览器。您想访问 YouTube,但您住在中国,由于 YouTube 在中国被禁止,您不希望您的政府知道您正在访问 YouTube,因此您决定使用 Tor。您的计算机需要联系特定服务器才能获取 YouTube 的主页,但它不会直接联系该服务器。它通过该服务器之前的 3 个节点/服务器/路由器(这些服务器由世界各地的志愿者维护)来实现这一点,因此没有人可以追溯您与该服务器的对话。为了简化这个例子,我使用了 3 个节点,但真正的 Tor 网络可以有数百个节点。

洋葱路由电路(使用清晰图表制作)

- 有权访问所有加密密钥(即密钥 1、密钥 2 和密钥 3 )的客户端对消息(获取请求)进行三次加密,将其包裹在 3 层下,就像必须一次剥一个洋葱一样。

- 然后将该三重加密消息发送到第一台服务器,即节点 1(输入节点)。

- Node 1只有Node 2和Key 1的地址。所以它使用密钥 1解密消息并意识到它没有任何意义,因为它仍然有 2 层加密,所以它将它传递给节点 2

- 节点 2具有密钥 2以及输入和退出节点的地址。所以它使用密钥 2解密消息,意识到它仍然是加密的,并将其传递到出口节点

- 节点 3(退出节点)剥离最后一层加密并找到对 youtube.com 的GET 请求并将其传递到目标服务器

- 服务器处理请求并提供所需的网页作为响应。

- 响应以相反的方向通过相同的节点,每个节点使用它们的特定密钥进行一层加密

- 它最终以三重加密响应的形式到达客户端,由于客户端可以访问所有密钥,因此可以解密该响应

它如何提供匿名性?

想象一下,如果有一个嗅探器在第一个连接(客户端 - 输入节点)监听,它所能知道的只是输入节点的地址和一个没有意义的三次加密消息。所以所有的攻击者/嗅探者都知道你正在浏览 tor。

类似地,如果嗅探从出口节点开始,嗅探器看到的只是一个服务器正在联系另一个服务器,但它无法跟踪客户端或生成的请求的来源。

但是现在你可能认为如果有人在节点 2 上监听,他们就会知道输入和退出的地址,并且可以跟踪客户端和目标服务器。但这并不是那么简单,这些节点中的每一个都有数百个并发连接,要知道哪个连接到正确的源和目的地并不是那么容易。在我们的电路中,节点 2 是一个中间节点,但它可以是不同连接上另一个电路的一部分,它充当接收请求的输入节点或提供来自各种服务器的网页的出口节点。

洋葱路由中的漏洞

洋葱路由的唯一安全漏洞是,如果有人同时在服务器上监听,并通过分析长度和频率,将目的地的请求与网络另一端的客户端发出的请求相匹配。在目标服务器截获的请求或响应中找到的字符,并使用它与客户端在几分之一秒内发出的相同请求匹配(请求和响应的时间戳也有助于推断这一点)然后跟踪他们下来并知道他们的在线活动并打破了匿名的想法。这很难做到,但并非不可能。但是从 Tor 中移除这个缺陷几乎是不可能的。

参考资料:电脑爱好者