Sleuth Kit 是一个库和一组用于调查磁盘映像的命令行工具。 Autopsy 是 TSK 的 GUI 程序。对图像进行的取证搜索结果显示在此处。这些结果有助于调查人员在调查中找到相关的数据部分。执法部门、军队和公司审查员使用它来调查在证据计算机上发生的行为,但是,它也可用于从数字设备中恢复已删除的数据。

Autopsy 对磁盘映像执行操作,这些磁盘映像可以使用 FTK Imager 等工具创建。这里使用了一个已经创建的图像。您可以从这里下载 Autopsy 以及从这里下载本文中使用的磁盘映像。

1. 入门

打开 Autopsy 并创建一个新案例。

完成这两个步骤后单击完成。

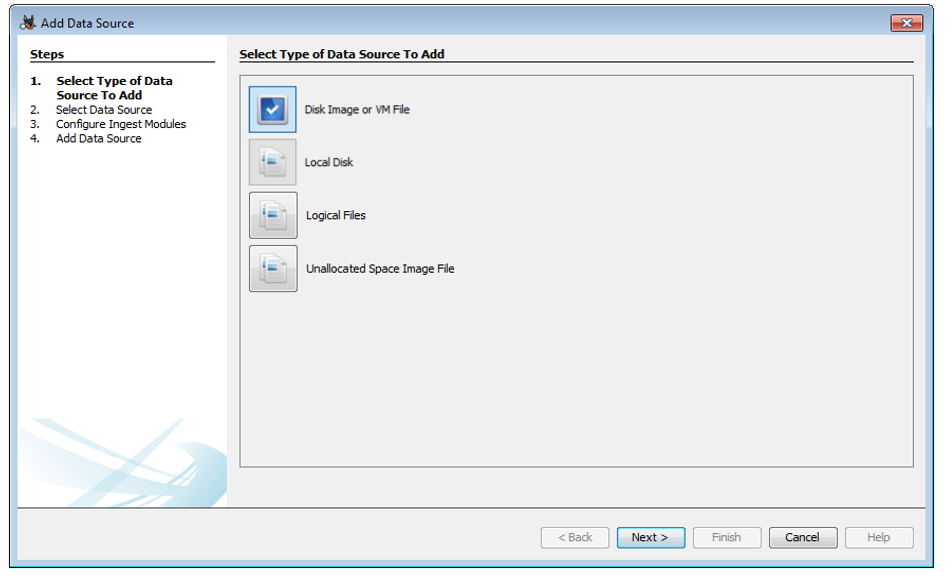

2. 添加数据源。

选择适当的数据源类型。

- 磁盘映像或 VM 文件:包括作为硬盘驱动器或媒体卡或虚拟机映像的精确副本的映像。

- 本地磁盘:包括硬盘、Pendrive、存储卡等。

- 逻辑文件。 :包括本地文件夹或文件。

- 未分配空间映像文件:包括不包含文件系统但需要通过摄取运行的文件。

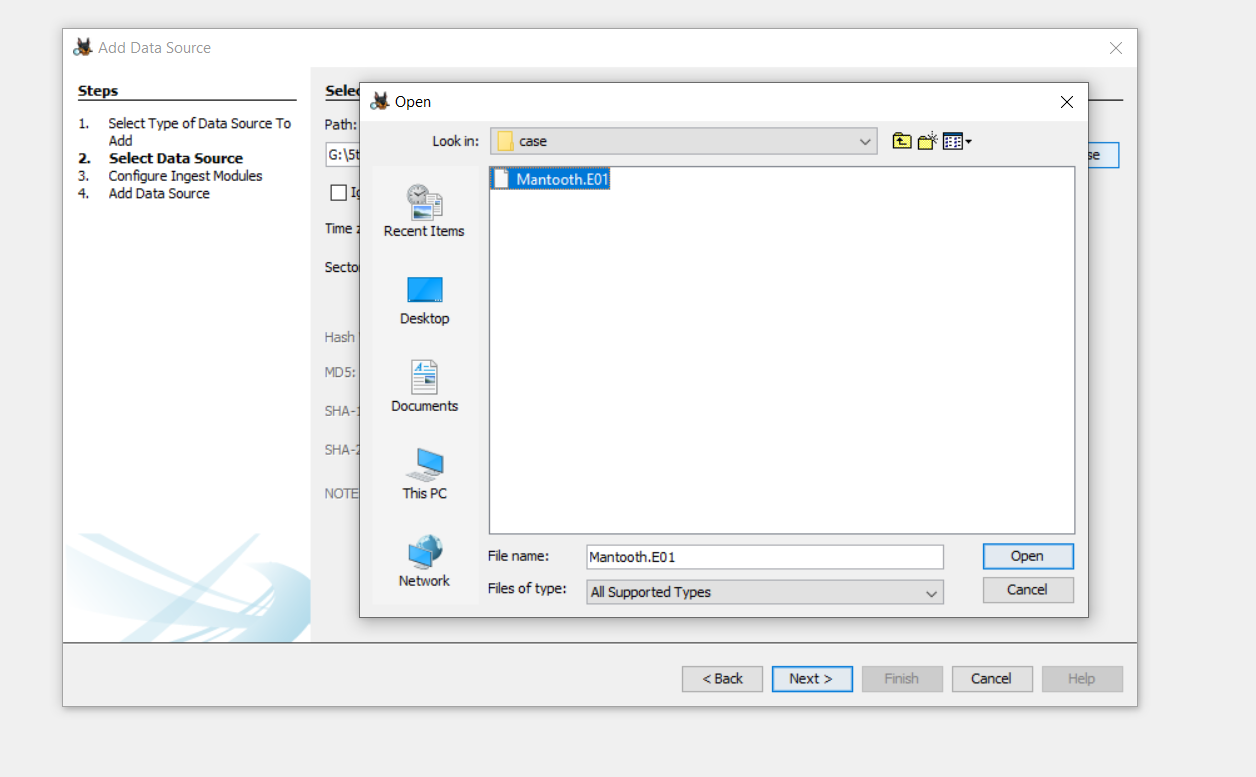

这里使用的数据源是磁盘映像。添加数据源目标。

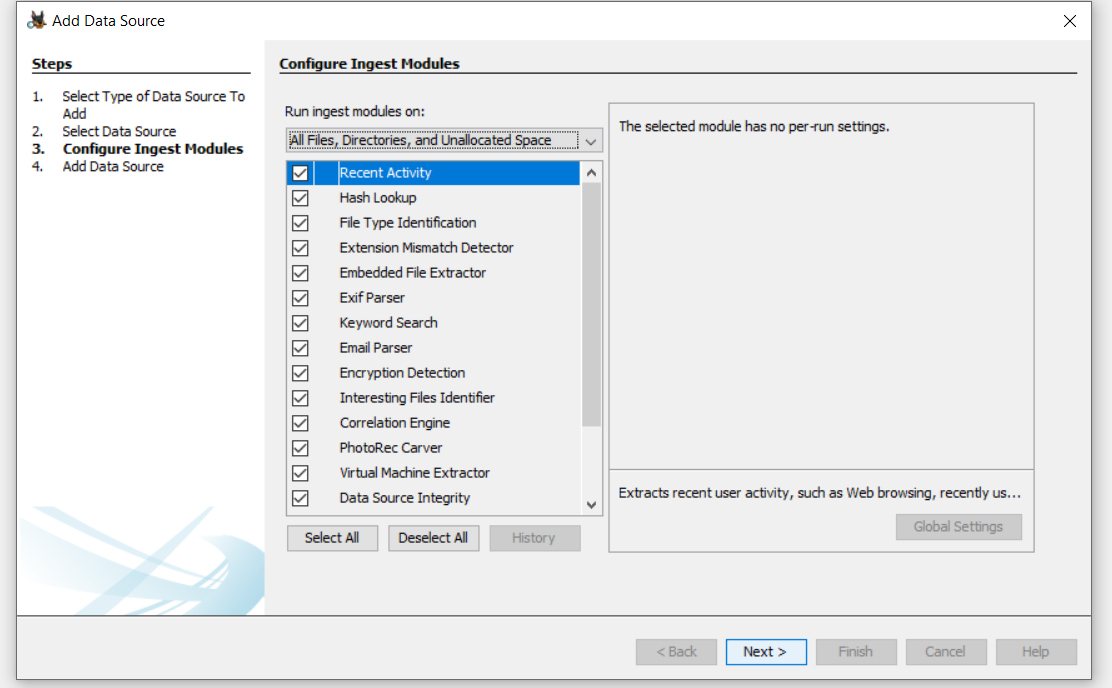

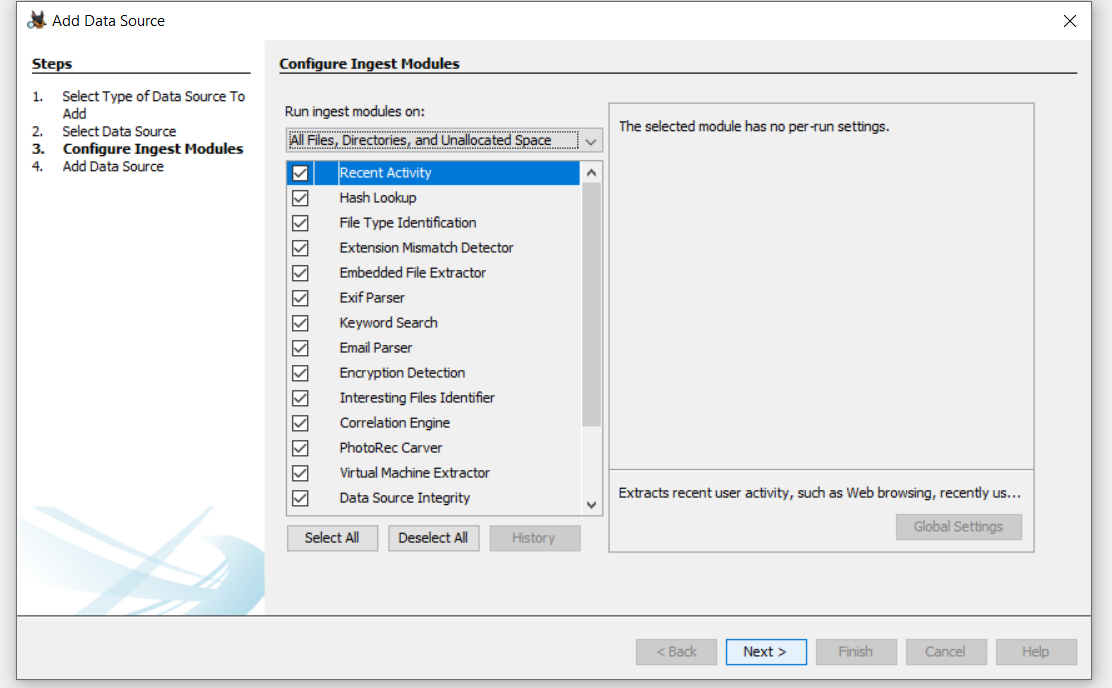

配置摄取模块。

摄取模块确定要分析数据源中的数据的因素。以下是对它们中的每一个的简要概述。

- 最近活动:发现最近在磁盘上执行的操作,例如,上次查看的文件。

- 哈希查找:使用哈希值识别文件。

- 文件类型识别:根据文件的内部签名识别文件,而不仅仅是文件 .extensions。

- 扩展名不匹配检测器:识别扩展名被篡改/更改可能隐藏证据的文件。

- 内嵌文件提取器:提取.zip、.rar等内嵌文件,并使用派生文件进行分析。另一个例子可能是保存在文档中的 PNG 图像,使其显示为文档,从而隐藏关键信息。

- EXIF(可交换图像文件格式)解析器:用于检索有关文件的元数据,例如创建日期、地理位置等。

- 关键字搜索:在数据源中搜索特定的关键字/模式。

- 电子邮件解析器:如果磁盘包含任何形式的电子邮件数据库,例如 Outlook 的 pst/ost 文件,则可以使用电子邮件解析器从这些文件中提取信息。

- 加密检测:检测和识别加密/密码保护的文件。

- 有趣的文件标识符:让我们设置有关数据过滤的自定义规则。当发现与这些规则有关的结果时,会通知审查员。

- 关联引擎:允许将属性保存在中央存储库中,然后从中央存储库中检索。它有助于显示相关属性。

- PhotoRec Carver:从未分配的空间中恢复文件、照片等。

- 虚拟机提取器:提取和分析在数据源上找到的任何虚拟机。

- 数据源完整性:计算散列值并将它们存储在数据库中,以防它们不存在。否则,它将验证与数据库关联的哈希值。

- Plaso:为各种类型的文件提取时间戳。

- Android Analyzer:分析从 Android 设备检索的 SQLite 和其他文件。

选择所有将用于您的调查的目的,然后单击下一步。添加数据源后,单击完成。根据数据源的大小,提取和分析数据需要一些缓冲时间。

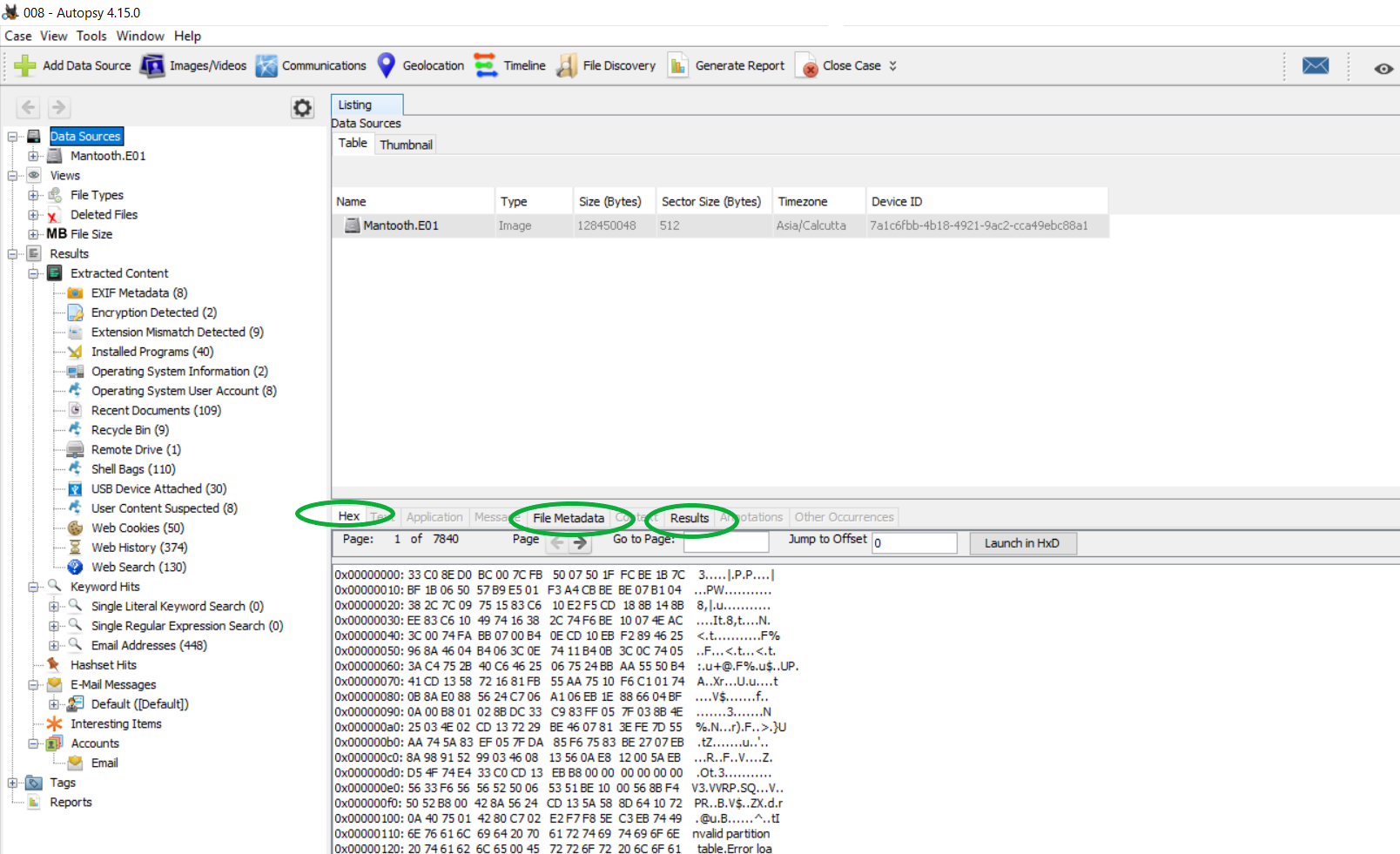

3.探索数据源:

数据源信息: 此处显示了基本元数据。详细分析显示在底部部分。这些详细信息可以以十六进制值、结果、文件元数据等形式提取。

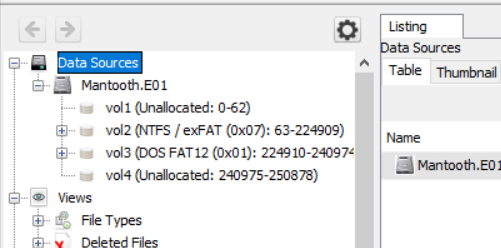

然后根据其卷分区分解磁盘映像。

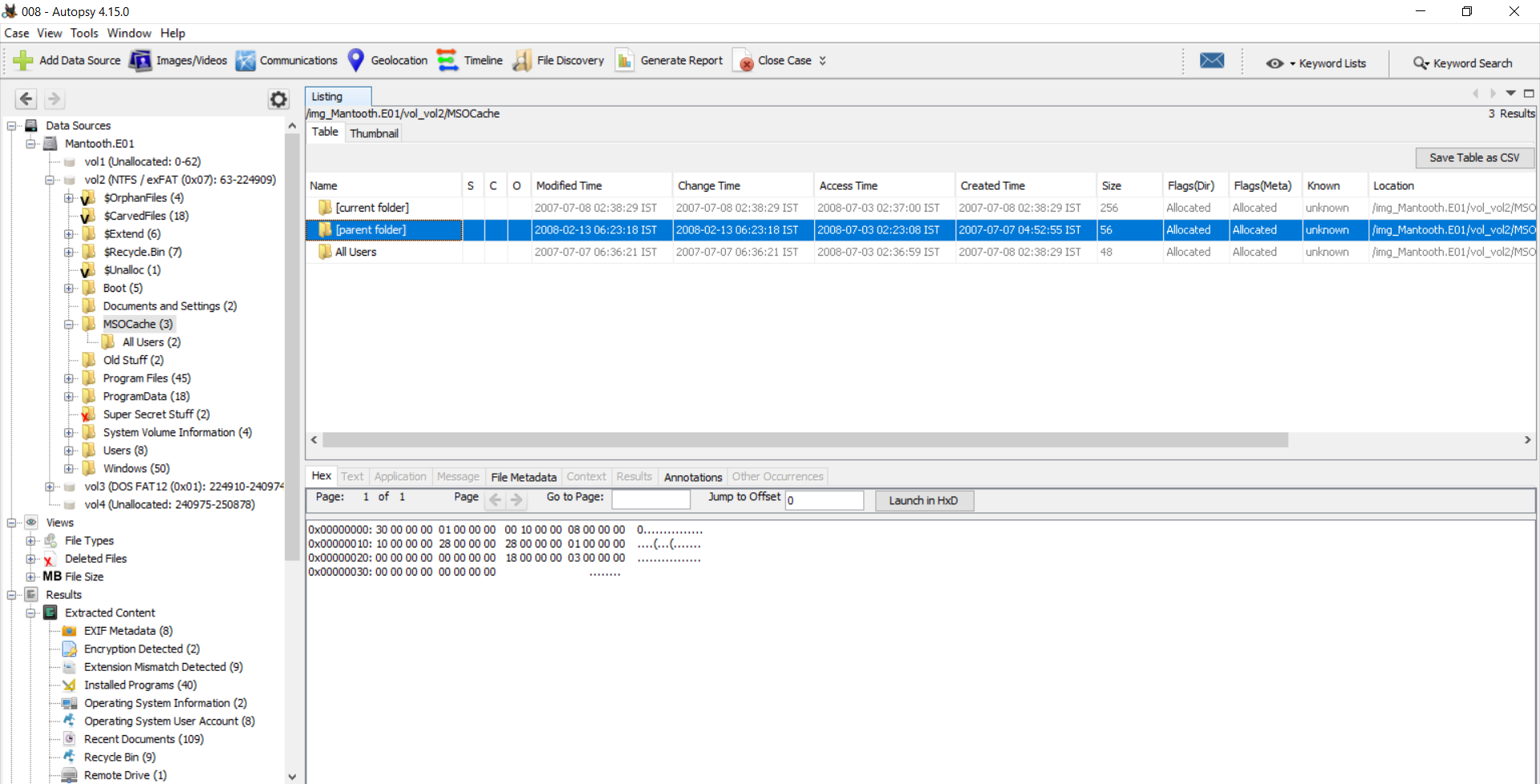

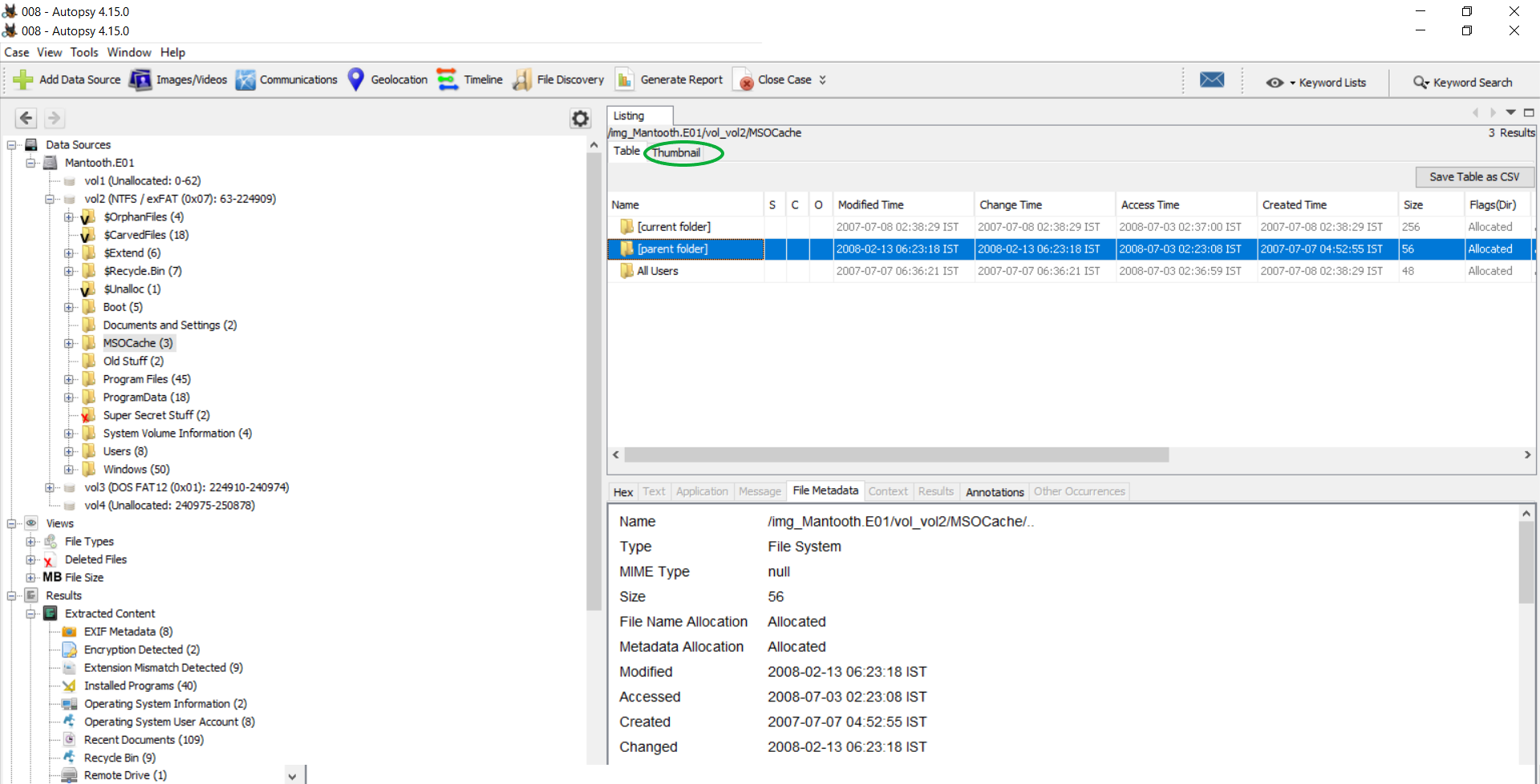

每个卷都可以浏览其内容,其结果显示在底部的部分中。例如下图的内容属于Data Sources -> Mantooth.E01 -> MSOCache-> [Parent Folder]。

浏览次数(决定文件分类的因素)

- 文件类型:这里的文件根据它们的类型进行分类。可以根据文件 .extension 或 MIME 类型进行分类。虽然这两者都提供了有关如何处理文件的提示,但操作系统通常使用文件扩展名来决定使用哪个程序打开文件,浏览器使用 MIME 类型来决定如何呈现数据(或由服务器如何解释接收到的数据)。此处显示的文件还包括已删除的文件。

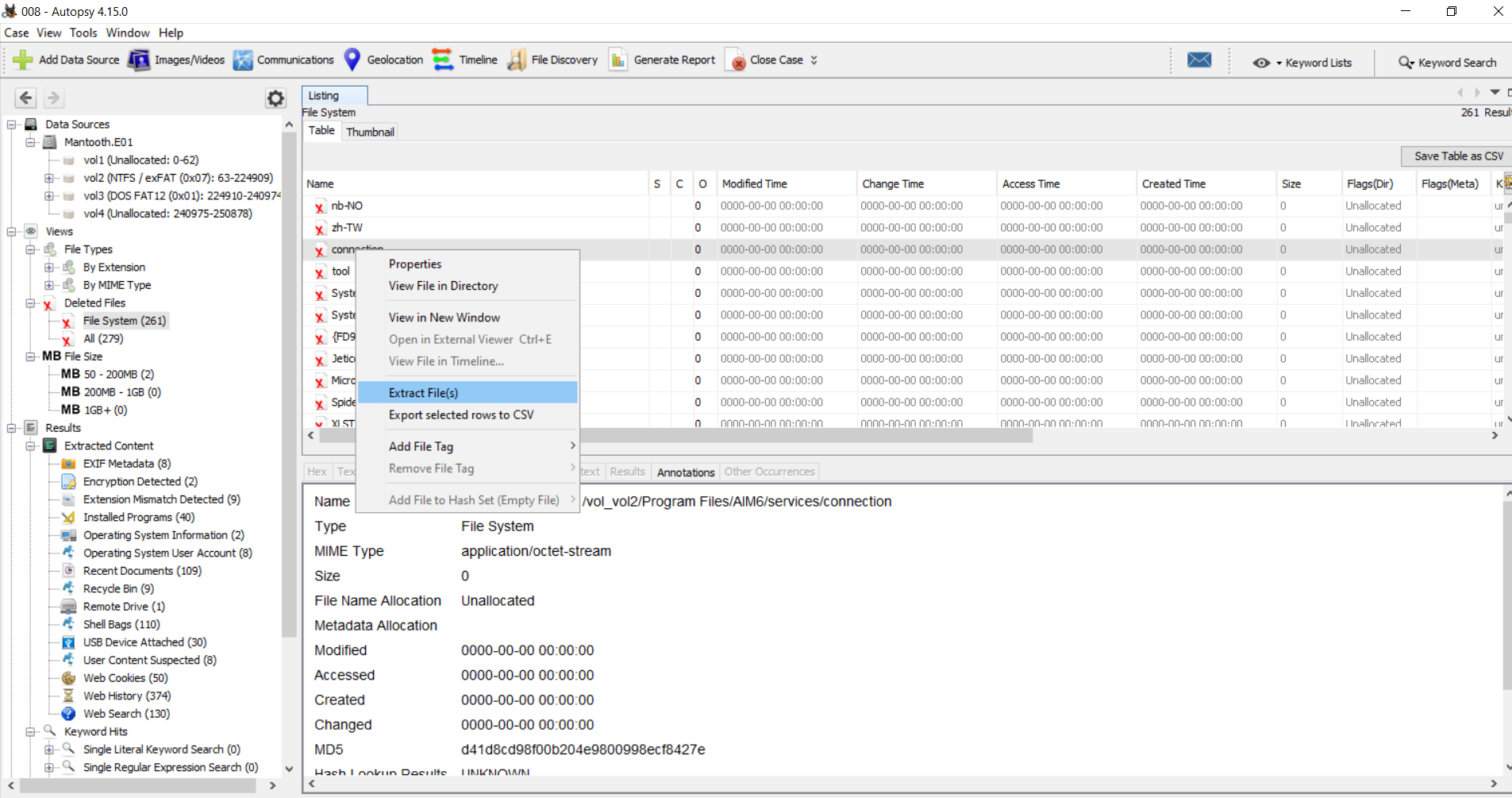

- 已删除的文件:可以在此处找到有关专门删除的文件的信息。这些删除的文件也可以恢复:右键单击要恢复的文件 -> 单击提取文件。 -> 将文件保存在适当的目的地。

- MB 大小文件:这里的文件根据它们的大小进行分类。范围从 50MB 开始。这使审查员能够专门确定大文件。

注意:通常建议不要扫描或提取主系统中的任何可疑文件/磁盘,例如有效载荷文件等,而是在安全环境(例如虚拟机)中扫描它们,然后提取数据,因为它们保存着损坏的可能性,并可能用病毒感染审查员的系统。

结果:

所有提取的数据都在Views/Data Source中查看。在Results 中,我们获得有关此数据的信息。

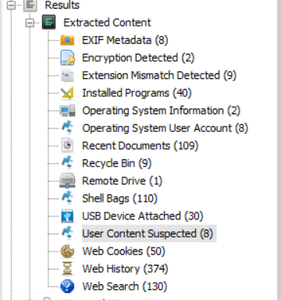

- 提取的内容:可以进一步探索下面显示的每个提取的内容。下面简要解释它们中的每一个。

- EXIF 元数据:它包含所有与 EXIF 元数据相关联的 .jpg 图像,可以进一步分析此元数据。

- 加密检测:它检测受密码保护/加密的文件。

- 扩展不匹配检测:如上所述,它 标识扩展名与其 MIME 类型不匹配的文件,因此它们可能是可疑的。

- 已安装的程序:它提供有关用户使用的软件的详细信息。此信息是在软件注册表配置单元的帮助下提取的。

- 操作系统信息:它在 Windows 注册表配置单元和软件注册表配置单元的帮助下提供有关操作系统的信息。

- 操作系统用户帐户:它列出有关所有用户帐户的信息,例如,属于设备的帐户是从 Software Hive中提取的,以及使用 index.dat 文件与 Internet Explorer 关联的帐户。

- 最近的文档:列出在捕获磁盘映像时附近访问过的所有文档。

- 回收站:在被永久删除之前暂时存储在系统上的文件在这里可见。

- 远程驱动器:显示有关使用系统访问的所有远程驱动器的信息。

- 外壳包:外壳包是一组注册表项,用于存储有关正在查看的文件夹的详细信息,例如其位置、图标和大小。可以在此处查看系统中的所有 Shell 包。

- USB 设备连接:此处显示有关连接到系统的外部设备的所有信息。这些数据是从 Windows 注册表中提取的,它实际上是一个关于系统上发生的所有活动的维护数据库。

- Web Cookies: Cookies 保存来自站点的用户信息,从而提供有关用户在线活动的大量信息。

- 网络历史记录:此处显示有关浏览器历史记录的所有详细信息。

- Web 搜索:此处显示有关所进行的 Web 搜索的详细信息。

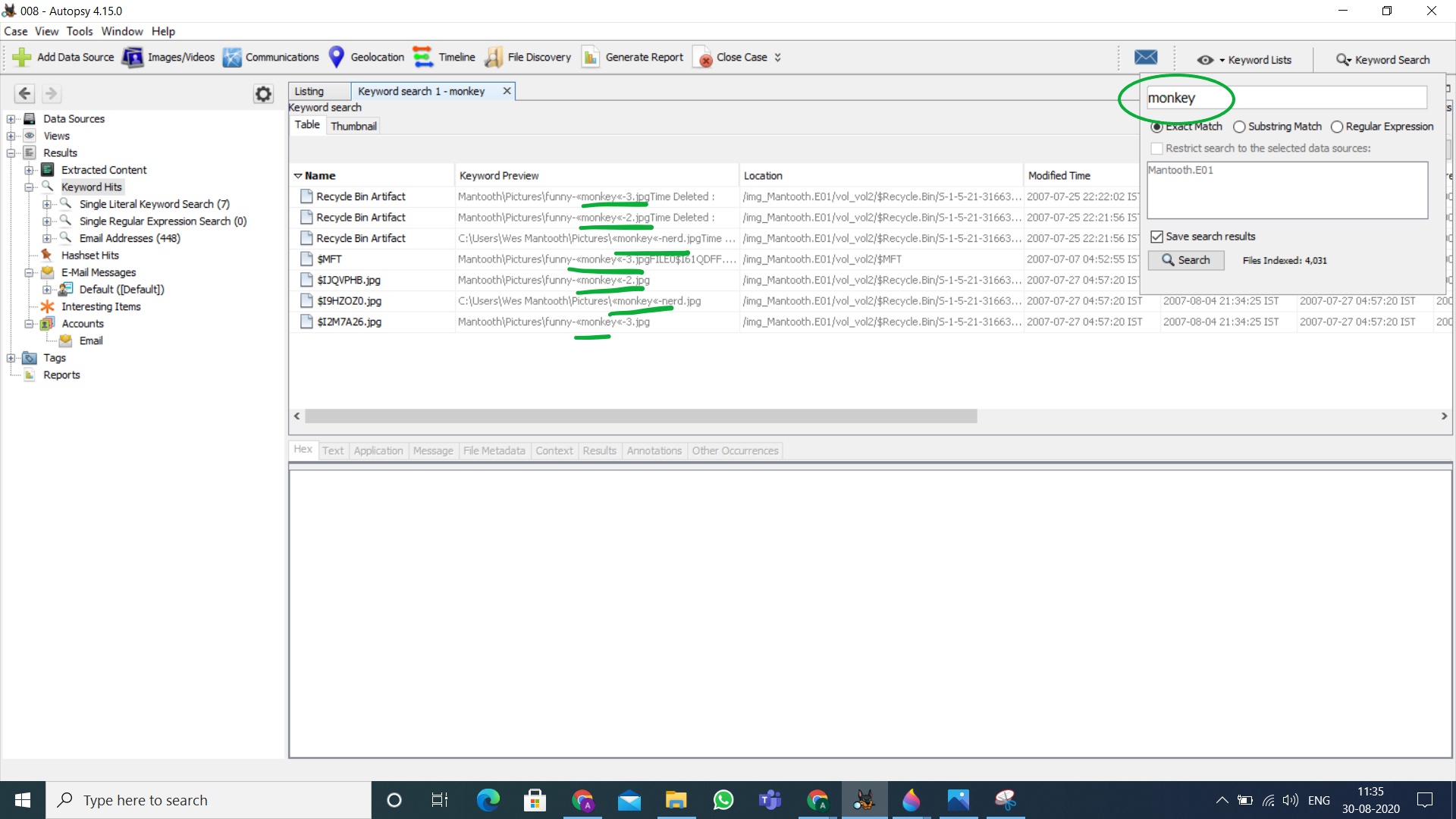

- 关键字命中:这里可以在磁盘映像中查找特定关键字。可以选择多个数据源进行查找。搜索可以限制为完全匹配、子字符串匹配和正则表达式,例如,电子邮件/IP 地址等。

- HashSet Hits:这里可以使用哈希值进行搜索。

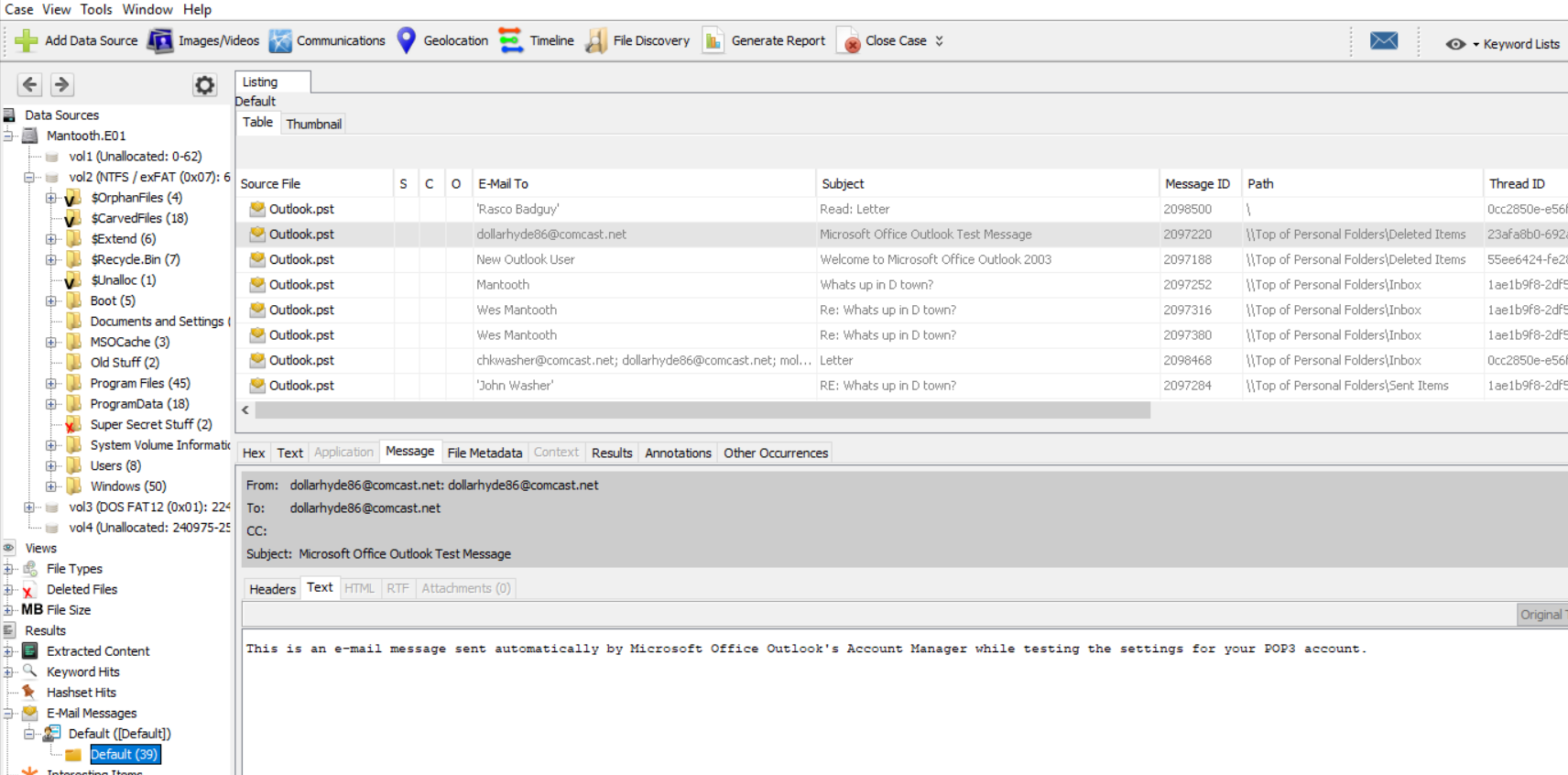

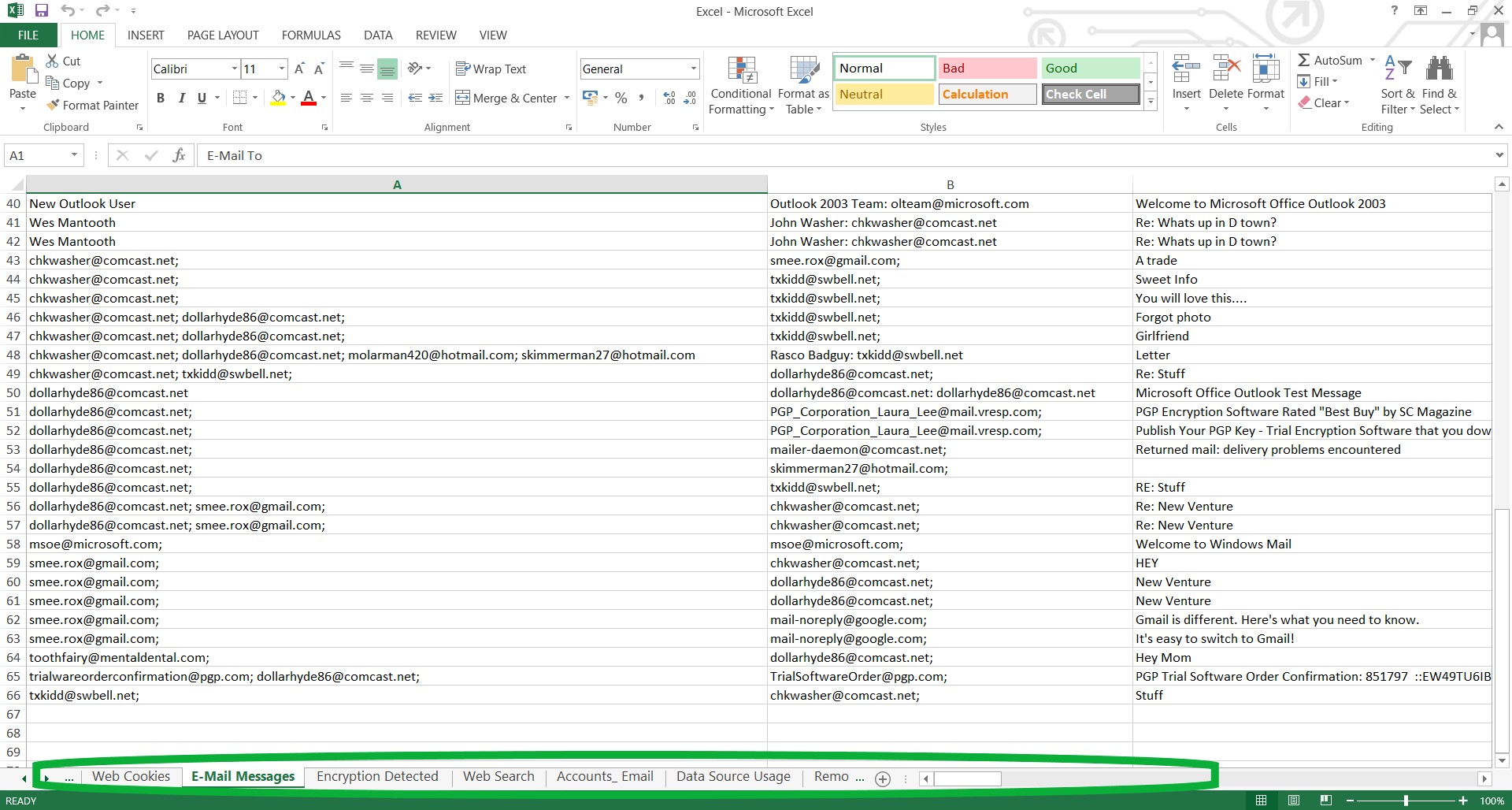

- 电子邮件消息:在这里可以浏览所有的Outlook.pst文件。

- 有趣的项目:如前所述,这些是基于审查员设置的自定义规则的文件结果。

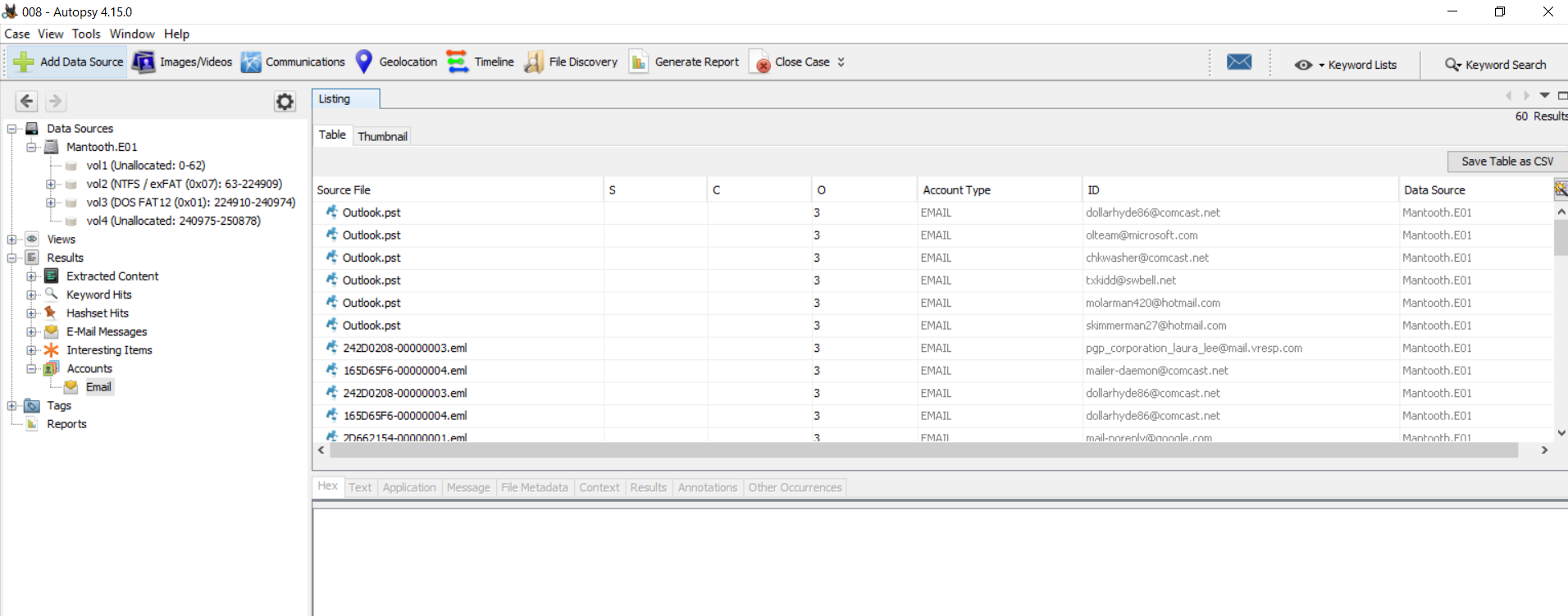

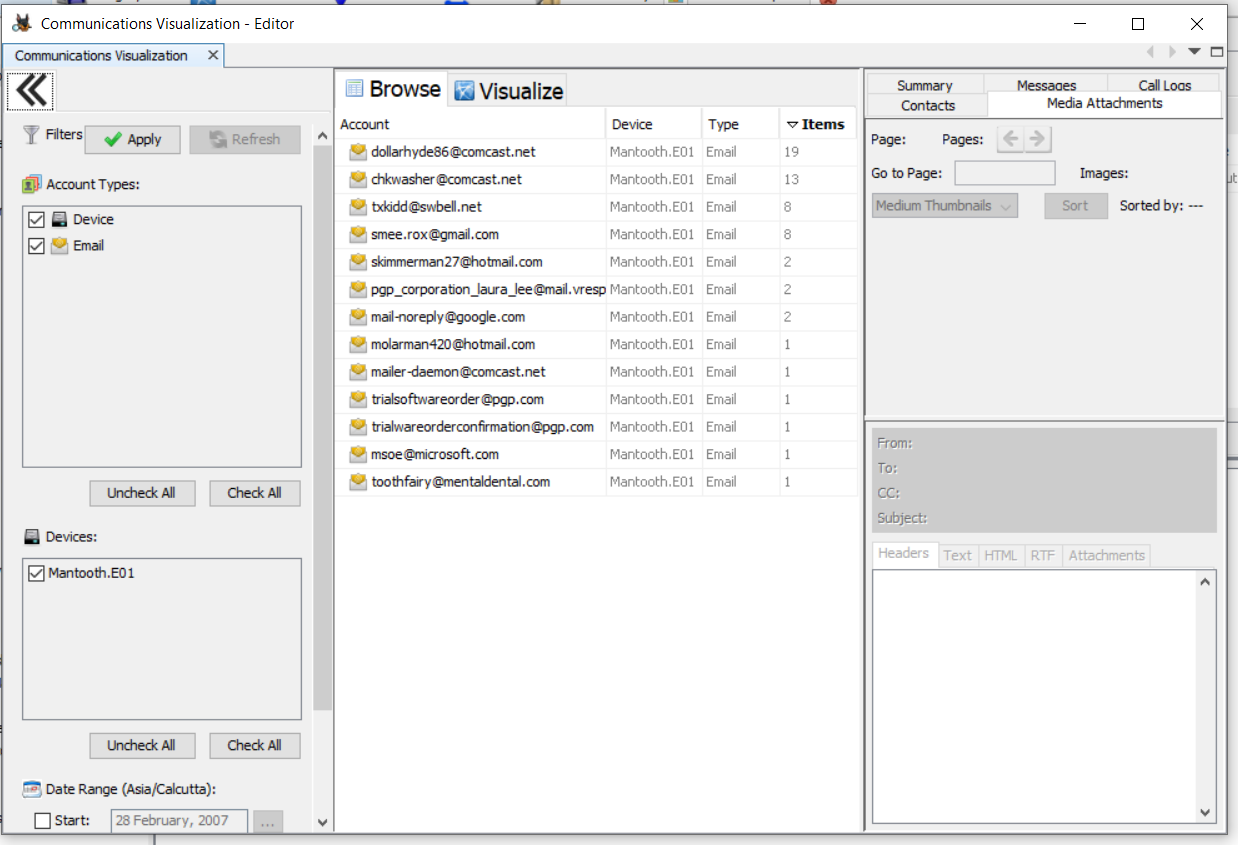

- 帐户:此处显示有关磁盘上存在的帐户的所有详细信息。此磁盘具有以下 EMAIL 帐户。

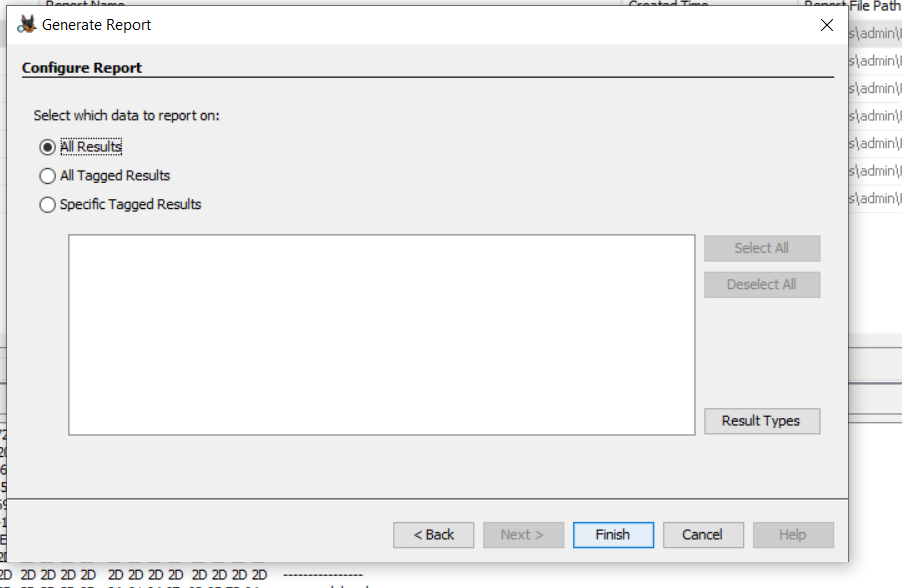

- 报告:关于数据源的整个分析的报告可以以多种格式生成和导出。

附加的功能:

- 添加数据源:每个案例可以包含多个数据源。

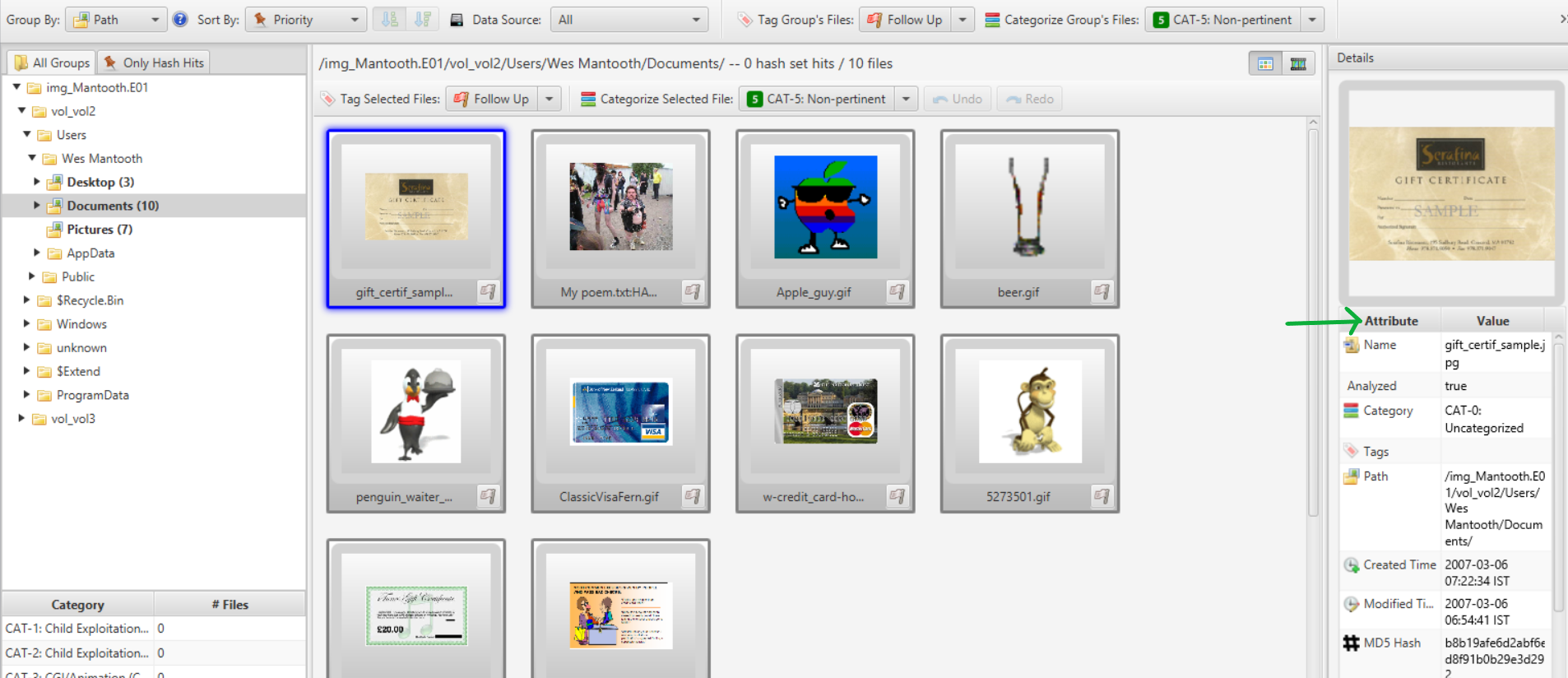

- 图像/视频:可以在图库视图中查看数据源中的图像/视频。这里的信息以属性值对的形式显示。

- 通信:此处显示使用源设备进行的所有通信。该设备仅以电子邮件的形式进行通信。

- 地理定位:此窗口显示具有经度和纬度属性作为地图上的航点的工件。这里的数据源没有航点。

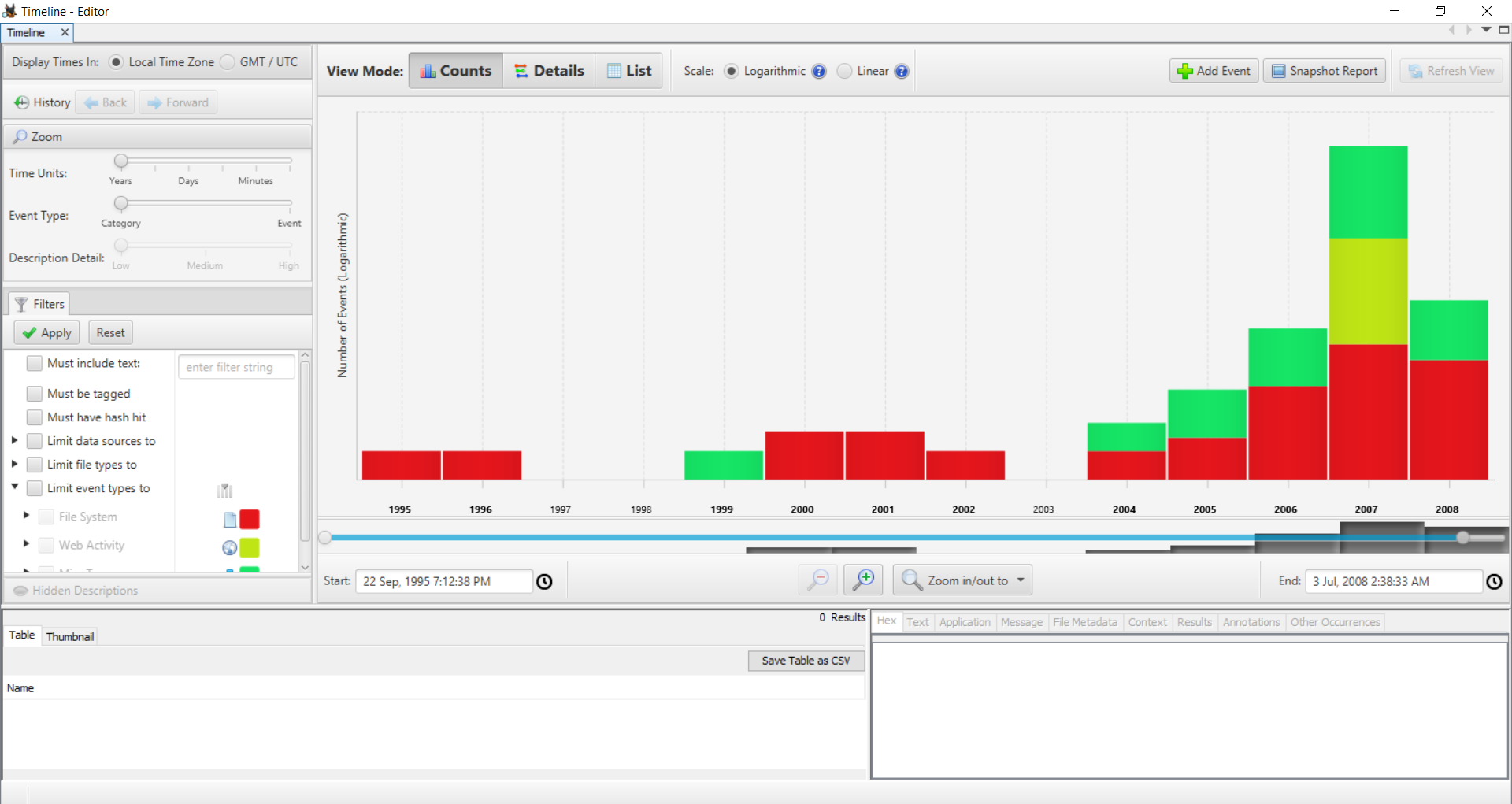

- 时间轴:可以找到有关计算机何时被使用或在给定事件之前或之后发生了什么事件的信息,这极大地有助于调查特定时间附近的事件。

本文讨论了几乎所有基本功能以及 Autopsy 的实际工作原理。但是,始终建议浏览不同的示例数据源以进行更多探索。