- python中的二十一点(1)

- python代码示例中的二十一点

- 无线安全-网络

- 无线安全-网络(1)

- 无线安全|套装1

- 无线安全|套装1(1)

- 无线安全教程

- 无线安全教程(1)

- 无线安全|第2部分

- 无线安全|第2部分(1)

- 无线安全-破解无线攻击

- 无线安全-破解无线攻击(1)

- 无线安全-黑客方法

- 无线安全-黑客方法(1)

- 无线安全-发起无线攻击

- 无线安全-发起无线攻击(1)

- 无线安全-第2层DoS

- 无线安全-第2层DoS(1)

- 无线安全-第1层DoS

- 无线安全-第3层DoS

- 二十四边形数

- 二十四边形数

- 二十四边形数(1)

- 二十六边形数

- 二十六边形数(1)

- 无线安全-身份验证攻击(1)

- 无线安全-身份验证攻击

- 无线安全-破解加密

- 无线安全-破解加密(1)

📅 最后修改于: 2020-12-03 06:32:40 🧑 作者: Mango

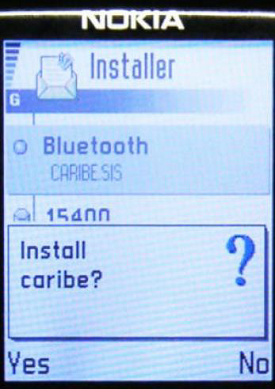

首先,让我们定义“ Bluejacking”的含义。这是通过蓝牙将所谓的“电子商务”卡发送到其他设备的过程。我们所知道的电子商务名片的类型是带有您发送给其他用户的联系信息(姓名,电子邮件,电话号码)的名片。二十一点的工作原理相同,但不会发送联系信息。取而代之的是,它发送了一些恶意内容。下图显示了一个劫持示例。

在大多数Internet资源中都可以看到“劫机”的定义,这被认为是最重要的一个馅饼。蓝牙黑客攻击的基本原理是,它将为您提供多种选择。首先是先与另一台设备配对。执行完此步骤后,您可能会发现用于某些特定恶意功能的工具的互联网。这些可能是-

-

上面提到的就像发送带有恶意附件的电子名片。

-

从受害者的设备中取出机密数据。

-

当然,在用户不知情的情况下,接管受害者的设备并拨打电话,发送消息等。

现在,当您与受害人的设备配对时,我们将向您介绍如何解决这一问题。下一步您要做什么,仅取决于您在Internet上可以找到的工具和方法,但是几乎一切都可以。

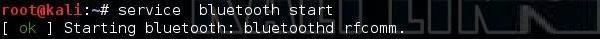

第一步是在PC上本地启用Bluetooth服务。

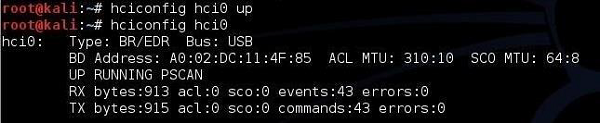

接下来,我们需要启用蓝牙接口并查看其配置(与物理以太网接口和无线接口相同,蓝牙也具有称为BD地址的MAC地址)。

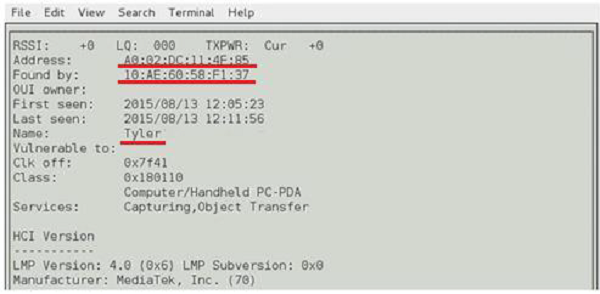

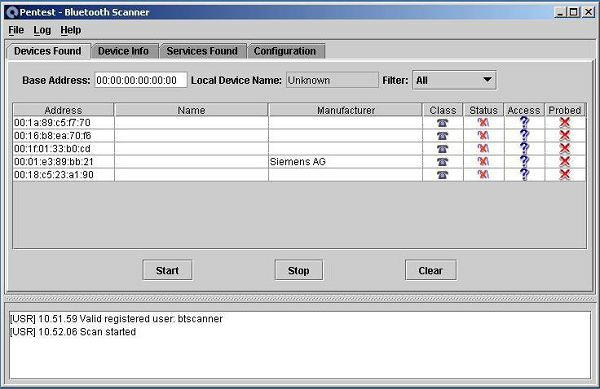

当我们知道接口已启动并且正在运行时,我们需要扫描蓝牙网络以查找在封闭环境中可见的设备(这相当于802.11无线世界中的airodump-ng)。这是使用称为btscanner的工具完成的。

从上面的屏幕截图中可以看到的是-

-

我们本地蓝牙设备的MAC地址为A0:02:DC:11:4F:85。

-

目标蓝牙设备的MAC地址为10:AE:60:58:F1:37。

-

目标蓝牙设备的名称为“ Tyler”。

这里的主要思想是对Tyler的设备进行身份验证并与另一个Bluetooth设备配对。为了使攻击者冒充“泰勒”并直接与其他节点配对,我们需要欺骗我们的MAC地址并将蓝牙名称设置为“泰勒”。

只是让您知道,您还有一个适用于Windows OS的BTScanner版本。以下是该工具的Windows版本的示例屏幕截图。

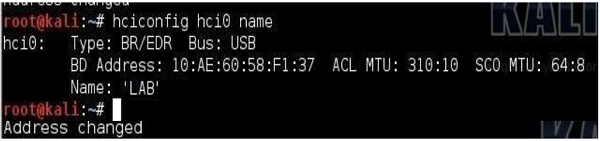

要模拟蓝牙信息,这里需要使用一个名为spooftooth的工具(等同于macchanger ,在具有MAC过滤功能的WEP场景中,我们必须使用它绕过MAC身份验证)。下面我们所做的是,我们已将蓝牙加密狗(hci0设备)的MAC地址更改为使用btscanner找到的MAC地址。我们还将蓝牙设备的名称更改为“ LAB”。这是我在两个智能手机之间的蓝牙配对设置中本地使用的那个。

成功!现在,我们已经克隆了涉及蓝牙智能手机到智能手机通信的客户端之一的蓝牙设置。它使我们可以通过蓝牙对与其他设备直接通信。当然,我们需要确保已经欺骗了其凭据的合法设备从网络中消失了。在现实生活中可能会花费一些时间,我们将不得不等到用户离开蓝牙范围,或者禁用其设备上的蓝牙服务。