- Kali Linux – 嗅探和欺骗

- Kali Linux – 嗅探和欺骗(1)

- Kali Linux嗅探和欺骗工具

- Kali Linux嗅探和欺骗工具(1)

- 嗅探 (1)

- 嗅探 - 任何代码示例

- Spoofcheck – Kali linux 中的域欺骗检查器

- Spoofcheck – Kali linux 中的域欺骗检查器(1)

- kali linux (1)

- kali linux - C# (1)

- 欺骗 - 任何代码示例

- kali linux - C# 代码示例

- 如何在 Linux 中欺骗短信?

- 如何在 Linux 中欺骗短信?(1)

- 内容欺骗

- 欺骗技术

- 欺骗技术(1)

- IP欺骗

- IP欺骗(1)

- kali linux - 任何代码示例

- Kali Linux安装

- Kali Linux安装(1)

- linux kali - Shell-Bash (1)

- kali linux - Shell-Bash (1)

- Kali Linux命令(1)

- Kali Linux命令

- 什么是数据包嗅探 (1)

- 什么是数据包嗅探?

- 什么是数据包嗅探?(1)

📅 最后修改于: 2020-12-06 10:00:46 🧑 作者: Mango

嗅探工具的基本概念就像窃听一样简单,而Kali Linux为此提供了一些流行的工具。在本章中,我们将学习Kali中可用的嗅探和欺骗工具。

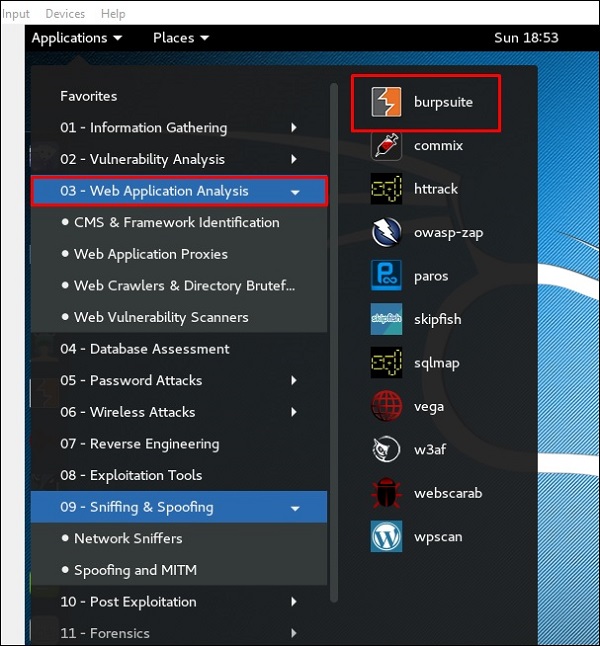

Burpsuite

Burpsuite可用作浏览器和Web服务器之间的嗅探工具,以查找Web应用程序使用的参数。

要打开Burpsuite,请转到应用程序→Web应用程序分析→burpsuite。

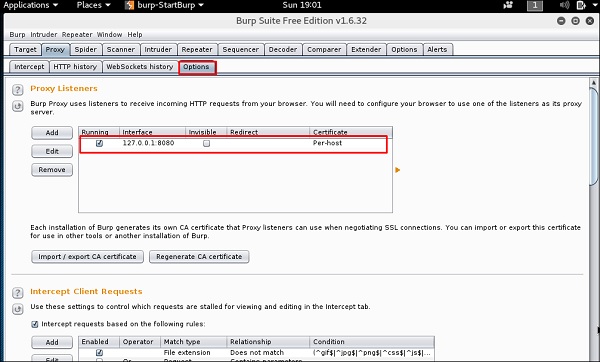

为了进行嗅探的设置,我们将burpsuite配置为充当代理。为此,请转到以下屏幕截图所示的选项。选中如图所示的框。

在这种情况下,代理IP为端口8080为127.0.0.1。

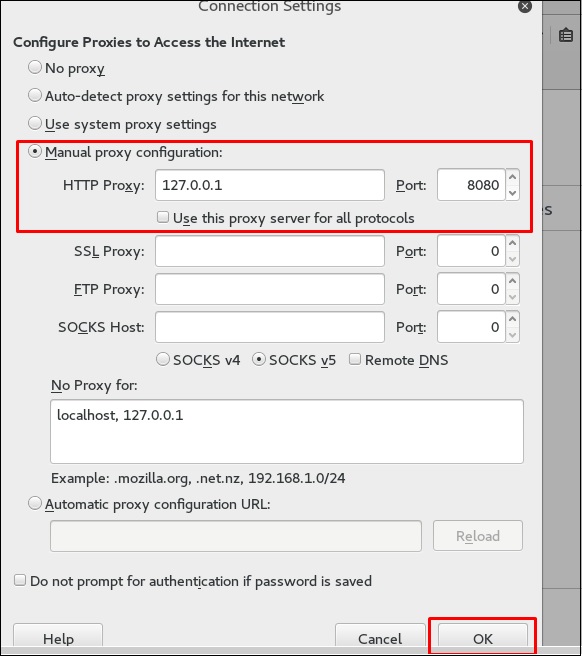

然后配置浏览器代理,它是burpsuite机器的IP和端口。

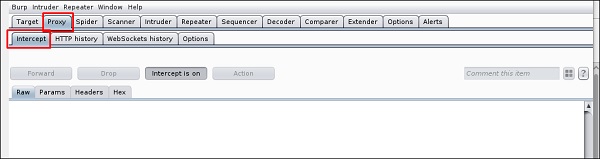

要开始拦截,请转到代理→拦截→单击“拦截已打开”。

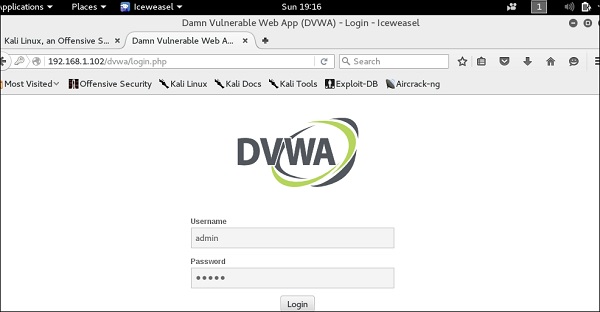

继续浏览要查找该参数以测试漏洞的网页。

在这种情况下,它是具有IP 192.168.1.102的metasploitable机器。

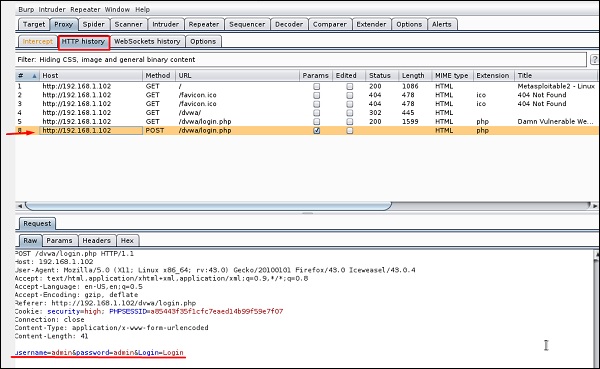

转到“ HTTP历史记录”。在以下屏幕截图中,红色箭头标记的行显示了最后一个请求。在Raw中,隐藏的参数(如会话ID)和其他参数(如用户名和密码)用红色下划线标出。

三甲氧基

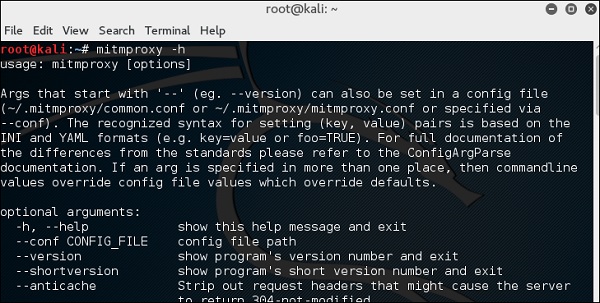

mitmproxy是具有SSL功能的中间人HTTP代理。它提供了一个控制台界面,可以即时检查和编辑交通流。

要打开它,请转到终端,然后输入“ mitmproxy -parameter” ,要获取命令帮助,请输入“ mitmproxy -h” 。

要启动mitmproxy,请输入“ mitmproxy -p portnumber” 。在这种情况下,它是“ mitmproxy –p 80”。

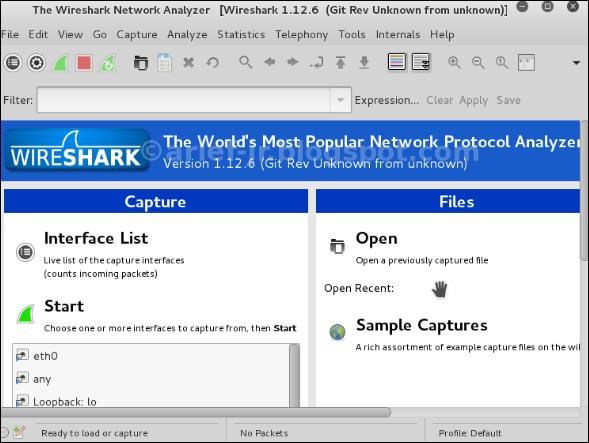

Wireshark

Wireshark是最好的数据包分析器之一。它在帧级别深入分析数据包。您可以从Wireshark的官方网页上获取更多信息: https : //www.wireshark.org/ 。在Kali中,可以使用以下路径找到它-应用程序→嗅探和欺骗→Wireshark。

单击wireshark后,将打开以下GUI。

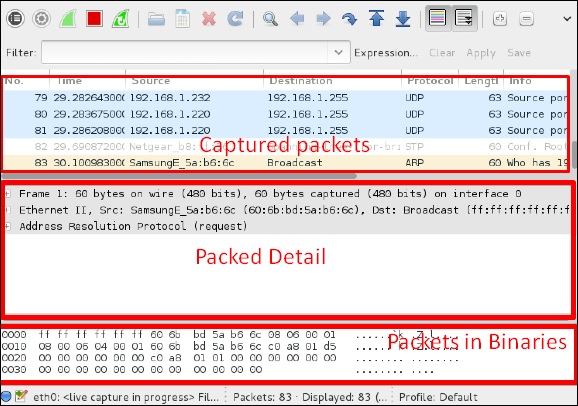

单击“开始”,数据包捕获将开始,如以下屏幕截图所示。

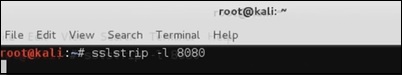

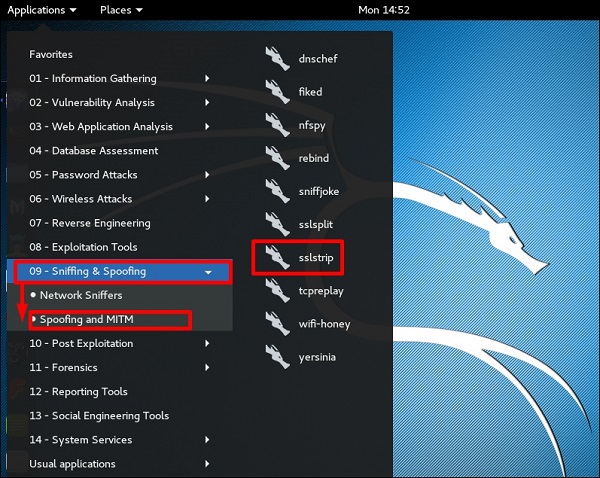

sslstrip

sslstrip是一种MITM攻击,它迫使受害者的浏览器通过HTTP以纯文本方式进行通信,并且代理会修改HTTPS服务器中的内容。为此,sslstrip是“剥离” https:// URL,并将其转换为http:// URL。

要打开它,请转至应用程序→09-嗅探和欺骗→欺骗和MITM→sslstrip。

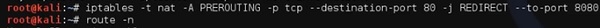

要进行设置,请写入以将所有80端口通信转发到8080。

然后,为所需的端口启动sslstrip命令。