Kali Linux – 嗅探和欺骗

嗅探是监视所有在网络中传递的数据包的过程。网络管理员通常使用嗅探器来监视和排除网络流量故障。而攻击者使用嗅探器来监视和捕获数据包以窃取包含密码和用户帐户的敏感信息。嗅探器可以是安装在系统上的硬件或软件。

欺骗是入侵者引入虚假流量并伪装成其他人(合法来源或合法实体)的过程。欺骗是通过在网络上发送源地址不正确的数据包来完成的。处理和解决欺骗的最佳方法是使用数字签名。

尽管 Kali Linux 附带了许多用于嗅探和欺骗下面列出的工具的工具,但现在主要被攻击者使用。

线鲨:

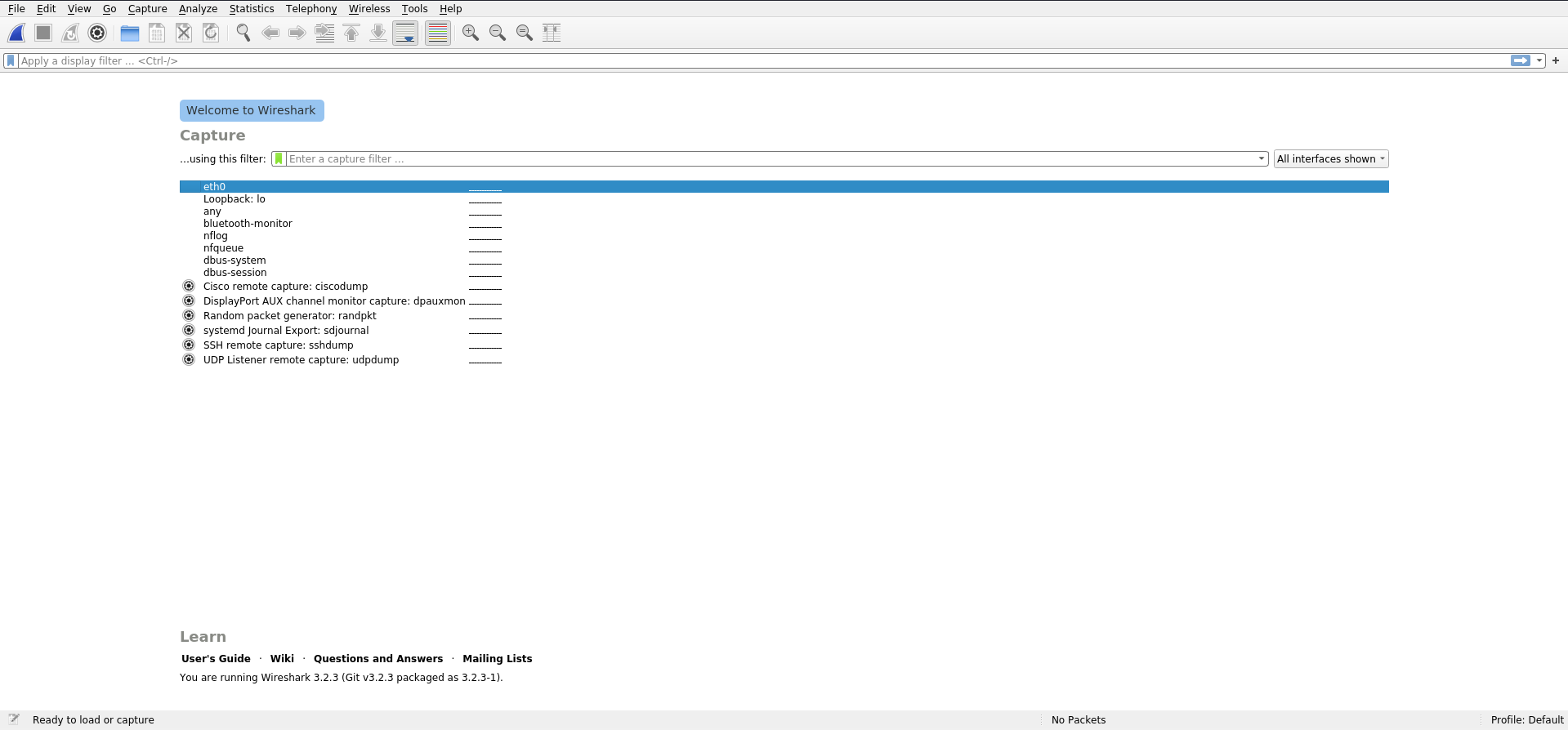

Wireshark 是一个网络协议分析器,被称为最常用和最好的工具。使用 Wireshark,您可以查看网络中发生的情况并应用过滤器以获得最有效的结果来满足您的需求。在 Kali 中,Linux Wireshark 已经安装并且可以位于 Applications - sniffing and spoofing - Wireshark 下。

Wireshark 是一个基于 GUI 的工具,所以一旦你点击图标 Wireshark GUI 就会打开

GUI 加载后,您可以看到多个接口,如以太网、Wi-Fi、蓝牙等,根据您与网络的连接,您可以选择接口并开始捕获网络流量。在本例中,我们在以太网(eth0)上,因此选择 eth0 接口并单击位于左上角的开始捕获数据包图标。

一旦您开始捕获数据包,它将看起来像这样:

您还可以应用特定过滤器以更好地搜索,例如,如果您只想跟踪 HTTP 请求,您可以使用应用显示过滤器栏并应用您需要的所有过滤器以获得更好的跟踪结果。

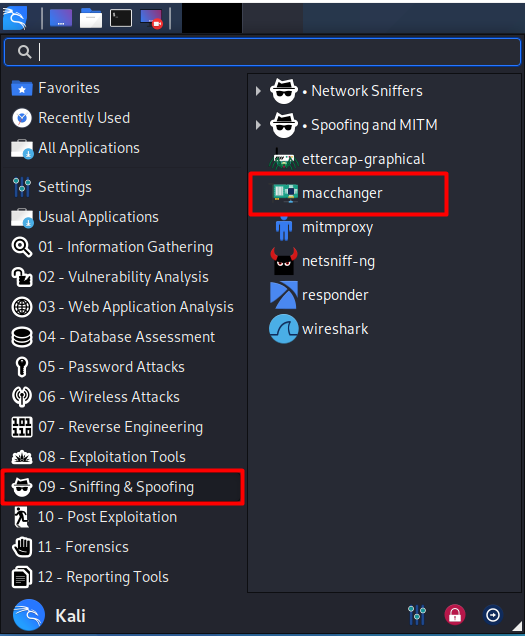

macchanger :

macchanger是sniffing和spoofing下最常用的工具,macchanger可以改变你的mac地址,也可以说你的物理地址来隐藏你在网络中的真实身份。

你可以在 Kali Linux 中的 Applications - sniffing and spoofing - macchanger 下找到 macchanger

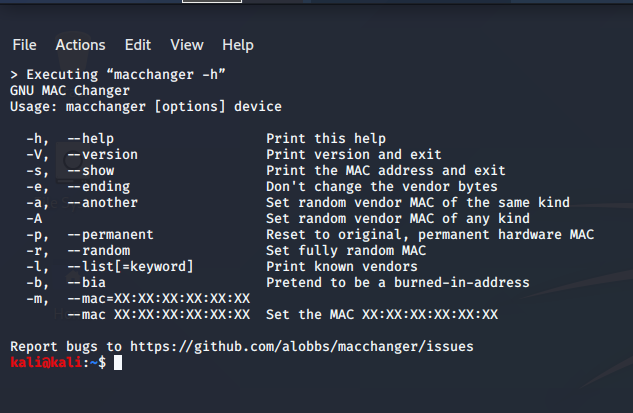

macchanger 是一个基于命令行的工具,所以一旦你点击 macchanger,一个 shell 会弹出帮助菜单

这是 macchanger 工具应用程序的示例。

更改随机mac地址:首先,我们将网卡的硬件MAC地址更改为随机地址。首先,我们将找到eth0网络接口的 MAC 地址。为此,我们使用选项 -s 和参数 eth0 执行 macchanger。

macchanger -s eth0

现在,您将要更改 MAC 地址的网络接口应该在更改 mac 地址之前关闭。使用ifconfig 命令关闭网络接口。

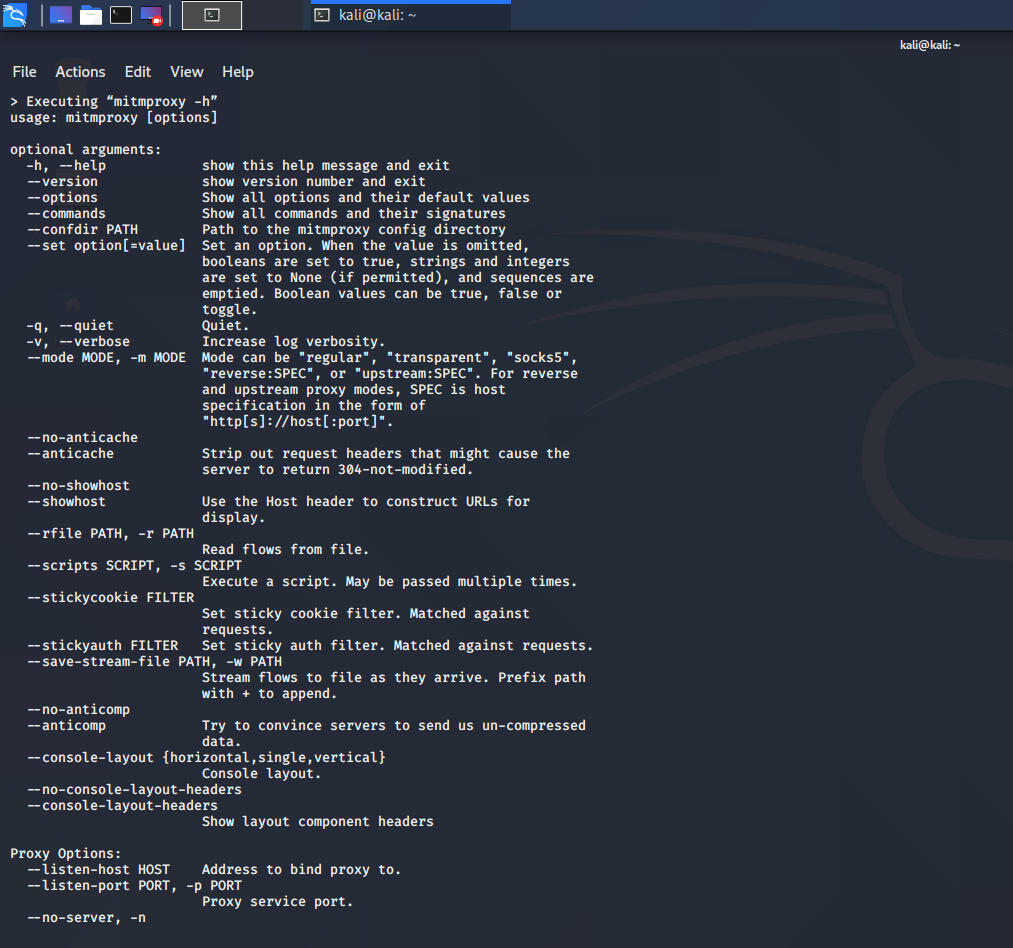

中间人代理:

MITMPROXY 是一个支持 SSL 的中间人 HTTP 代理,提供一个控制台界面,允许在捕获流量时检查和编辑流量。使用 mimproxy,您可以检查和修改网络流量,保存 HTTP 对话以进行检查、SSL 检查等。

要在 Kali Linux 中打开 mitmproxy,您可以简单地在 Applications — sniffing and spoofing — mitmproxy 下找到它,或者您可以使用终端并键入以下命令 显示工具的帮助菜单。

mitmproxy -h

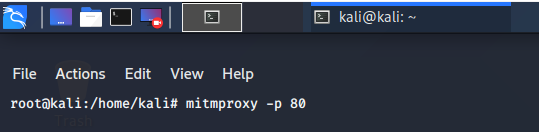

让我们看一个在端口号上使用 mitmproxy 的简单示例,为此您可以简单地使用“ mitmproxy -p portnumber”。

在我们的例子中,让我们使用端口 80

mitmproxy -p 80

伯普套房:

Burpsuite 是一个基于Java的渗透测试框架,被公认为行业标准工具。 Burp 在渗透测试中有很多用例,也可以用作浏览器和 Web 服务器之间的嗅探工具,以查找 Web 应用程序使用的参数。

在 Kali Linux 中,您可以在 Applications - web analysis - burpsuite 下找到 burpsuite。

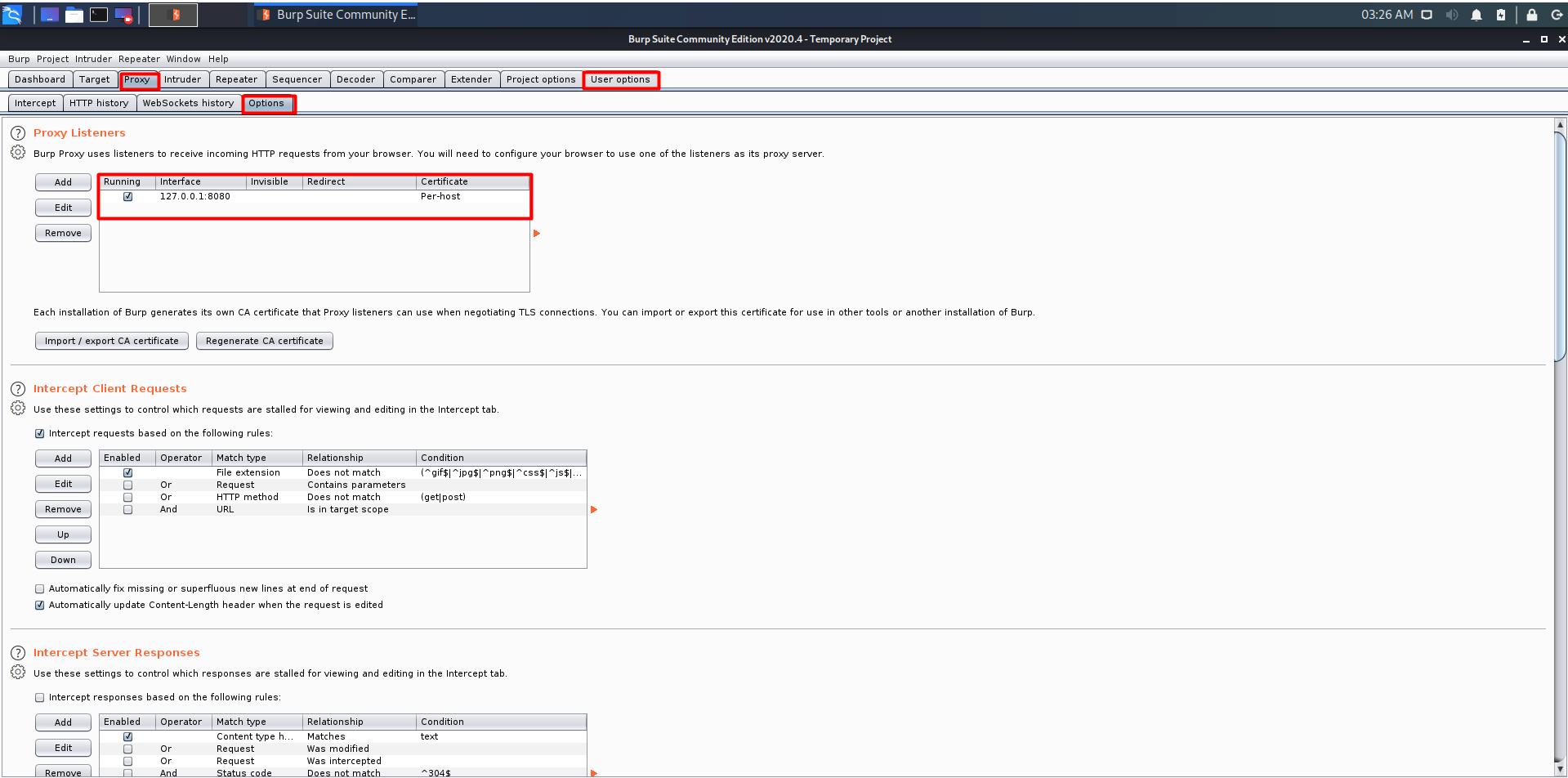

要将 burpsuite 用作嗅探工具,我们需要将其配置为类似于代理。打开 burpsuite 并转到选项并选择界面“ 127.0.0.1:8080”

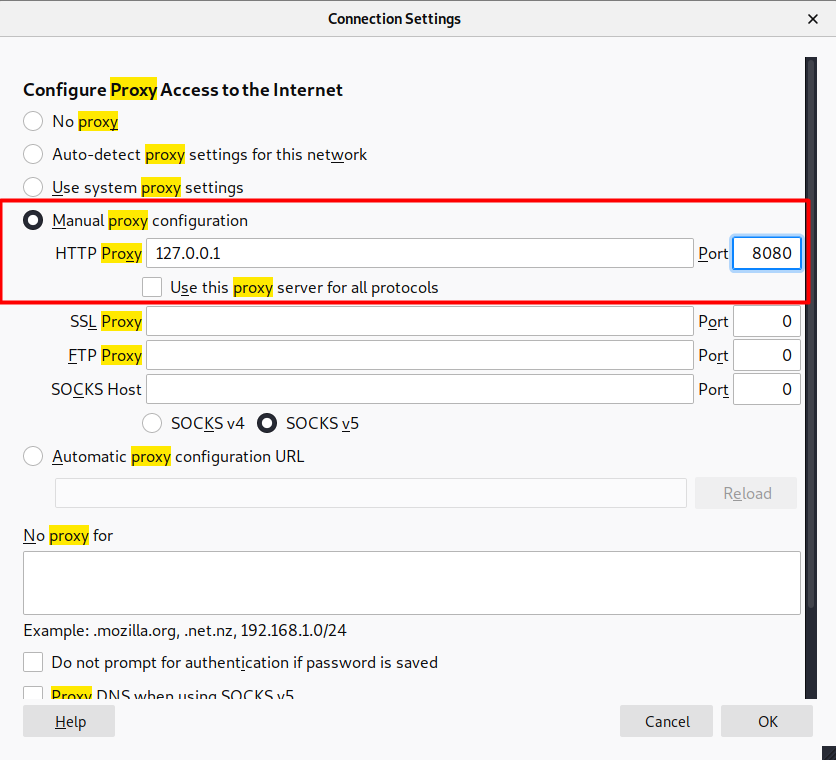

现在将浏览器代理配置为与burpsuite机器的IP和端口相同。

要开始拦截,请转到代理 - 拦截并单击“拦截已开启”。现在通过浏览器的所有请求都将被拦截,您可以浏览所有请求。

嗅探和欺骗对信息安全有很大影响,入侵者可以跟踪流经您系统的所有数据,因此请确保您遵循 CIA 特征规则。